Sumário

O Emotet é, sem dúvida, um botnet muito resiliente. Apesar de sua operação ter sido interrompida ela Europol em janeiro de 2021, o Emotet voltou alguns meses depois e continua a se espalhar. Em maio de 2022, logo depois que a Microsoft lançou novos controles relacionados a macros maliciosas, o Netskope Threat Labs analisou uma campanha de Emotet onde estavam testando um novo método de entrega, usando arquivos LNK. Mais tarde, o Netskope Threat Labs encontrou uma nova campanha em junho de 2022, onde o Emotet continuou usando arquivos do Microsoft Office para espalhar suas cargas úteis.

E depois de outro breve hiato, uma nova campanha do Emotet foi descoberta em março de 2023, onde os atacantes ainda estavam usando arquivos do Microsoft Office como método de entrega. Apesar de não haver diferenças notáveis em sua carga útil principal, os atacantes por trás do Emotet adicionaram uma técnica que aumenta o tamanho do arquivo para passar por soluções de segurança que não escaneiam arquivos grandes. Neste blog, analisaremos desde o mecanismo de entrega até a última carga útil desta campanha de Emotet.

Análise

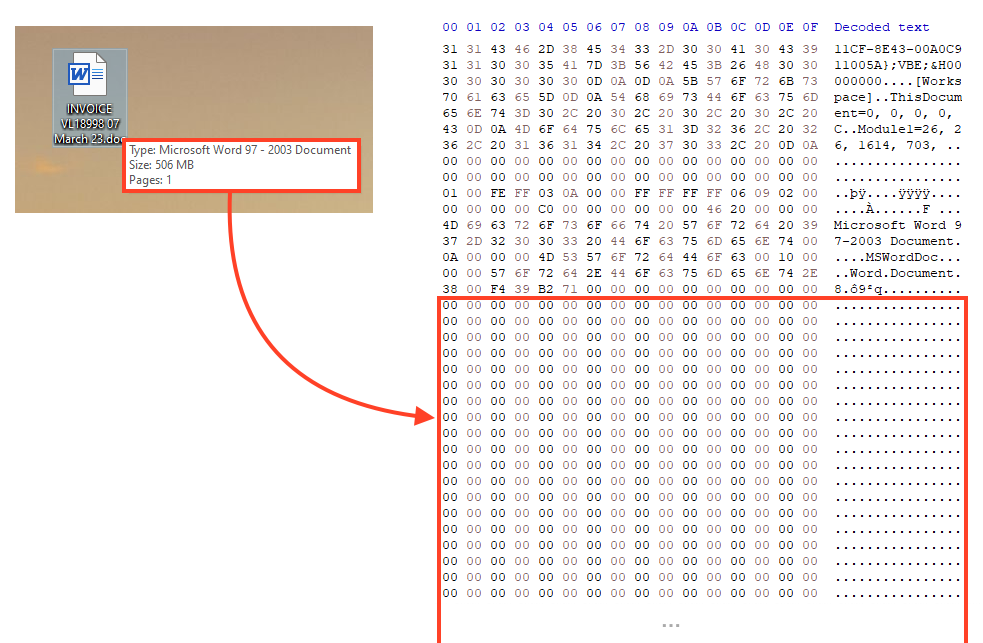

Além de continuar a usar o Microsoft Office para chegar à segunda fase dos ataques através de macros maliciosas, agora, os atacantes de Emotet estão usando uma técnica conhecida como binary padding (“preenchimento binário”) onde são adicionados bytes de lixo no final do arquivo para aumentar seu tamanho e driblar soluções de segurança que não escaneiam arquivos grandes.

Este exemplo de Emotet contém muitos bytes zero no final do arquivo, o que aumenta seu tamanho para mais de 500 MB. Para espalhá-lo, os atacantes comprimem o documento word em um arquivo ZIP e anexam-no a e-mails de spam.

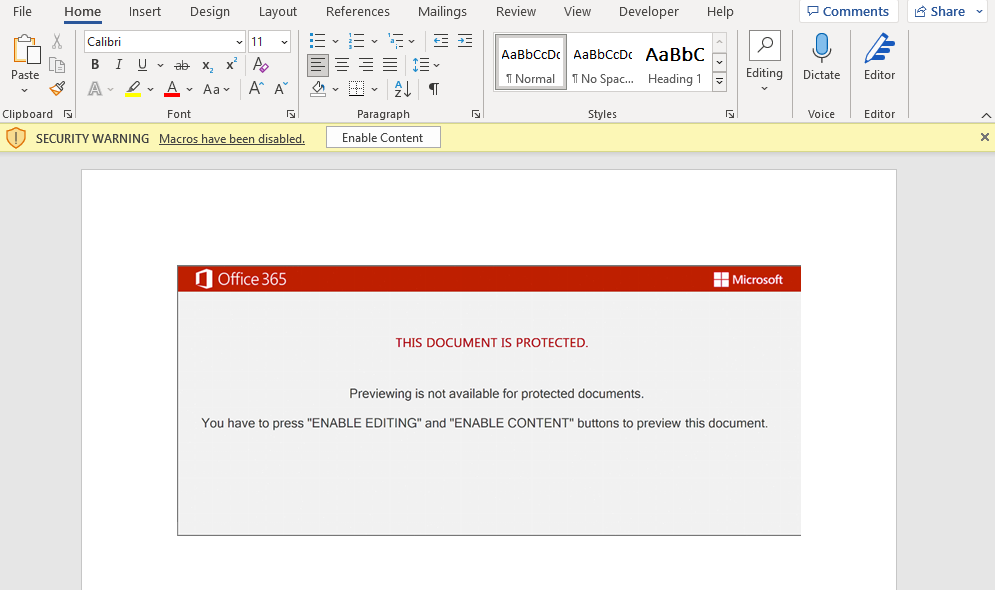

O Emotet continua usando o mesmo modelo Office utilizado desde 2021, induzindo os usuários a ignorar os controles do Microsoft Office para habilitar macros maliciosas.

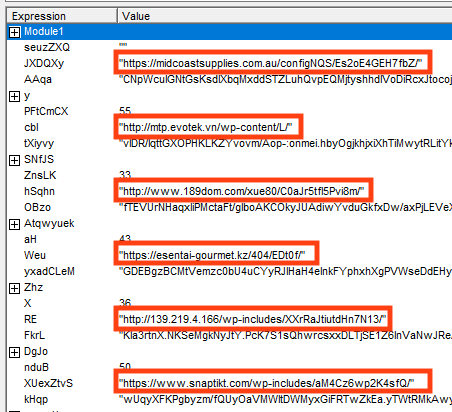

Como de costume, o Emotet contém várias URLs que são disfarçadas dentro das macros maliciosas para que o ataque chegue à segunda etapa. O código itera através desta lista de URLs e tenta fazer o download do arquivo. Se a URL estiver offline, então ele passa para o próximo até encontrar uma carga online.

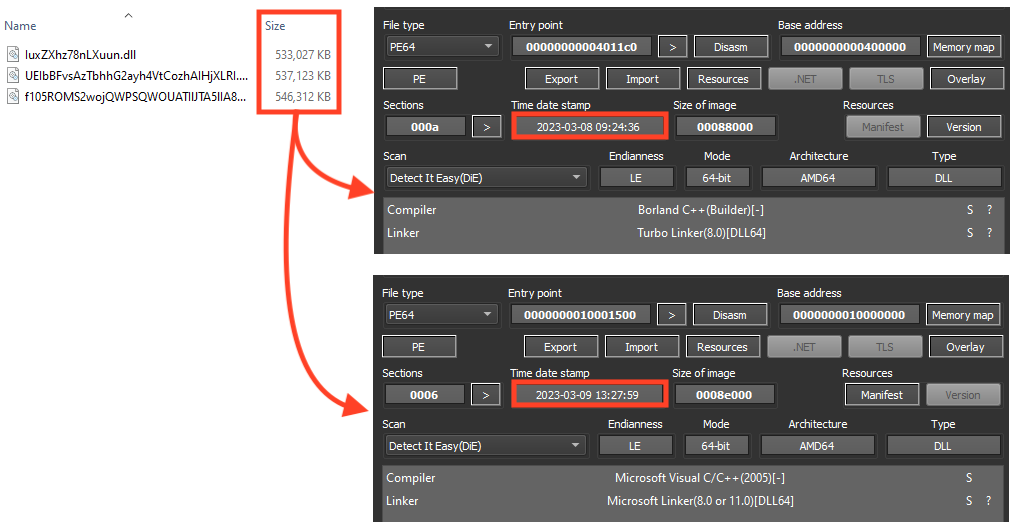

O Netskope Threat Labs encontrou três URLs online que entregam duas cargas úteis distintas. Os atacantes de Emotet também estão usando a técnica de preenchimento binário nas cargas úteis durante o segundo estágio de ataque. Estes arquivos provavelmente foram compilados em 8 e 9 de março de 2023.

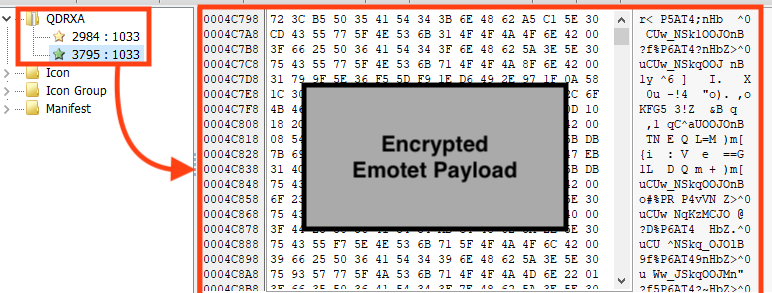

Como em campanhas anteriores analisadas pelo Netskope Threat Labs, o Emotet continua a armazenar sua carga útil principal e o shellcode que executa a carga útil, criptografados como recursos no arquivo PE da segunda etapa.

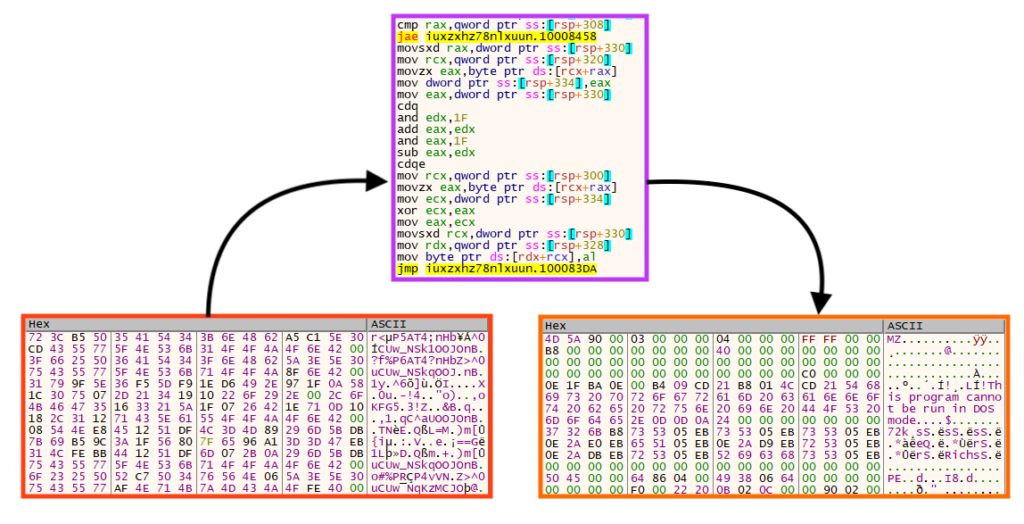

Uma vez em execução, o Emotet descriptografa o shellcode dos recursos do PE primeiro, e, depois, usando o mesmo algoritmo, descriptografa sua carga útil principal para a memória do processo.

Assim que ambos os recursos são descriptografados e alocados na memória do processo, o Emotet executa a carga útil principal usando o shellcode.

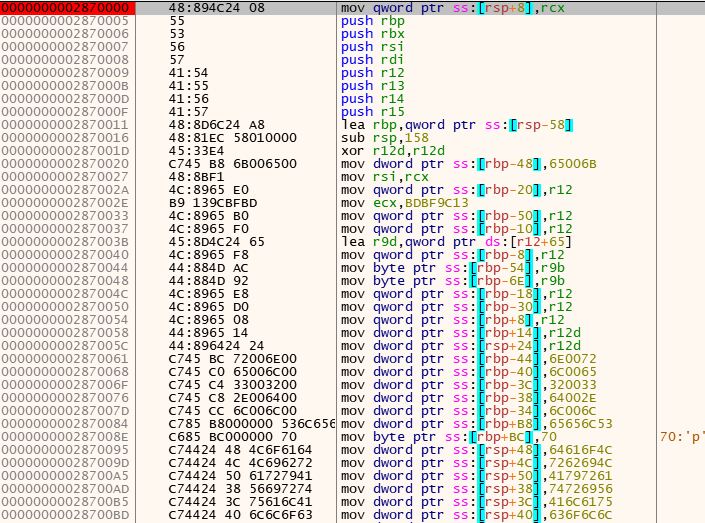

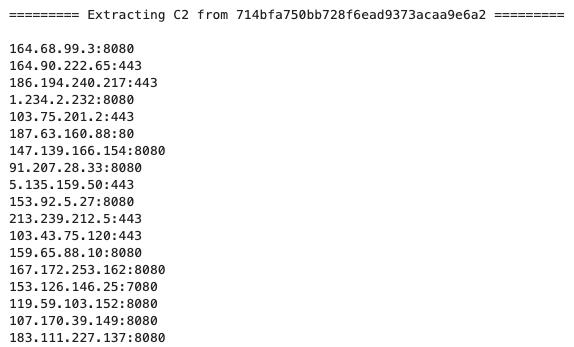

A carga útil final é muito semelhante às cargas úteis analisadas pelo Netskope Threat Labs em maio de 2022. As cadeias de caracteres criptografadas e todos os endereços do servidor C2 podem ser recuperados através da depuração manual do arquivo ou do uso de um script para executar virtualmente as funções do Emotet.

Conclusões

Além da técnica de preenchimento binário, os atacantes de Emotet ainda estão usando as mesmas técnicas de campanhas mais antigas, como o uso de arquivos Microsoft Office com o mesmo modelo, disseminação via e-mails de spam e uso de múltiplas URLs para chegar à segunda etapa. Também não há diferenças notáveis em sua carga útil principal, de modo que é possível buscar cadeias de caracteres e endereços de servidores C2 através de engenharia reversa, usando o mesmo processo das cargas úteis mais antigas. O Netskope Threat Labs continuará a monitorar as campanhas do Emotet para rastrear quaisquer diferenças notáveis em seus TTPs.

Proteção

- Proteção Contra Ameaças Netskope

- VBA:Amphitryon.683

- Win64.Trojan.Emotet

- A Netskope Advanced Protection oferece cobertura proativa contra essa ameaça.

- Gen.Malware.Detect.By.StHeur indica uma amostra que foi detectada usando análise estática

- Gen.Malware.Detect.By.Sandbox indica uma amostra que foi detectada por nosso sandbox na nuvem

Como medida adicional, os clientes da Netskope podem mitigar este ataque bloqueando grandes arquivos de fontes não confiáveis (por exemplo, documentos do Microsoft Office e arquivos PE acima de 400 MB).

IOCs

Todos os IOCs relacionados a esta campanha, scripts e as regras Yara podem ser encontrados em nosso repositório GitHub.

Back

Back

Leia o Blog

Leia o Blog