[00:00:00] James Christiansen: I mean, I think you have to be an innovator to be a leader. You have to keep challenging the status quo. You have to keep challenging yesterday's thoughts. That's what we really did when we sat down as a team started listening to our colleagues and taking that input along with their own cost to really develop out these principles, challenging the way we've been doing things and really thinking about, how does this digitalization is changing us and our organization.

[00:00:34] Producer:Hello, and welcome to security visionaries hosted by Jason Clark, chief security officer and chief strategy officer at Netskope. You just heard from James Christianson, the vice president, chief information security officer at Netskope on this show. You'll hear from world-class practitioners and thought leaders like James on how they stay on top of the game in networking and cloud security. You're about to listen to the second half of a two-part discussion on the principles of security transformation. In this half, Jason and Erick are joined by colleagues, James Christianson, the Vice President, Chief Information Security Officer at Netskope. James Robinson, deputy chief information security officer at Netskope and Lamont Orange, Chief Information Security Officer at Netskope. The following discussion and the security visionaries podcast are part of the security transformation playbook, a set of new resources from Netskope and some of the industry's most forward thinking leaders examining the most important issues in security today, before we dive in, here's a brief word from our sponsors.

[00:01:38] Sponsor: The Security Visionaries podcast is powered by the team at Netskope. Netskope is the SASE leader. Offering everything you need to provide a fast data centric and cloud smart user experience at the speed of business today. Learn more at netskope.com

[00:01:57] Producer: without further ado, please enjoy episode two of security visionaries with your host, Jason Clark.

[00:02:05] Jason Clark: In the last episode, Erick and I talked about the genesis for the security transformation project and explained that there are several principles for the future that we should work on, right. 10 principles that we're going to do a deep dive on specifically today. And so I'm joined first by Erick, Rudiak, Erick, how are you?

[00:02:24] Erickk Rudiak: Hi Jason. Glad to be back. Thank you so much for having me on.

[00:02:29] Jason Clark: Happy to have you. And Lamont Orange.

[00:02:31] Lamont Orange: Hey Jason, thanks for having me on the show. I look forward to the conversation.

[00:02:36] Jason Clark: And James Robinson.

James Robinson: Hey, happy to be here. Thanks.

Jason Clark: And James Christiansen.

James Christiansen: Let’s rock and roll!

Jason Clark: So guys, welcome. Welcome to the conversation. How you guys doing? Are you ready?

James Robinson: I'm ready. Let's do it.

Jason Clark: Awesome. Lamont, I know that you, uh, this morning had to, uh, you already were on stage on a panel conversation. You had to race to this conversation. So thank you for that, but it's gonna, it's probably easy and nice to do back to back.

[00:03:06] Lamont Orange: Definitely. So my pleasure.

[00:03:09] Jason Clark: So we altogether, you know, over the last couple of years had worked on. Really with the industry, right. Spending time on, you know, hundreds of, of round table dinners and, and workshops and, you know, surveys and one-on-one conversations, right. Trying to collect. What is the future of security look like? And in this new world, Kind of digital transformation is just happening period. Right. For every organization. And security is kind of in this upside down world where we're trying to, you know, security teams are being stretched beyond belief. Right. And, and trying to keep up. So how are they going to be able to perform and gain leverage. In this new model, right? Cause they're obviously stressed and, um, they're looking at the legacy technology architectures and, and in the end, kind of these, these past ways that we've done stuff for the last 25 years, that we've all been working in this industry or more, we spent time together on 10 principles for the future. Right. And then obviously the rest of the security transformation playbook as part of, what does, if I need to get to by 20, 25 and beyond. So, you know, all of you have helped tremendous amount in this, right? And so just look for each of you to, to give, you know, your context to each principle, as we talk to them and experiences that you've had in these conversations, when these, you know, I'd say over, gosh, probably well over a thousand CISOs and CIO conversations that we. On this. Right. But also in your experiences as CISOs in any, you know, past lives as, as operating other organizations, as CISOs write about the past, moving to the future. So with that, you know, I'm going to start off with the principle one, right? Principle one is challenge all your existing principals, right? So what, what principles do you believe needs to be challenged from the past?

[00:05:04] James Christiansen: Yeah, you know, I really am. I always challenge everything. I think every day. I mean, I think you have to be an innovator to be a leader. You have to keep challenging status quo. You have to keep challenging yesterday's thoughts. And I think that's what we really did when we sat down. And as a team started listening to our colleagues and taking that input along with our own thoughts to really develop out these principles, it was really about challenging status quo. It's about challenging the way we've been doing things and really thinking about how business digitalization is changing us and our organizations, and certainly the, the quick movement to work from anywhere and what that's doing to the things we have to do as we look for.

[00:05:51] Jason Clark: What about the principle of, if it's not broke, don't fix it.

[00:05:54] James Christiansen: Yeah. I don't know. I've always been really good at breaking things, so I'm not the right guy to ask.

[00:06:00] Lamont Orange: And when you look at digital transformation, honestly, you're probably sanded. It's already broken. From how you want to move the organization forward so that, that you have to say that it is broken already, and it does need fixing because we're still having an escalated amount of attacks from attackers. They’re still being successful and are being successful at a high velocity rate. So we must come back to, it's already broken. Now it's how do we plant a seed and move forward?

[00:06:32] Jason Clark: So James, you’re a product security and application, you know, expert. And in my view, right, you've been doing it for a very long time for very large organizations. Well, how are the principals changed? From an app sec or product security or software pipeline standpoint.

[00:06:50] James Robinson: Yeah, one, the one that came to mind that, uh, I think it also got looped into a different principle was that trust, but verify that was one that for a long, long, long time we relied on the all through out the product security AppSec domain. And I think that now that really gets challenged a lot. That's one that was actually a very comfortable principle. Um, and one that, that I've relied on for many, many years that now it just totally gets broken, totally gets challenged and know that there's a lot of conversations about zero trust principles and it having its own. But it's really the zero trust architectures

[00:07:24] Jason Clark: That’s a good point. Trust, but verify has changed into zero trust. Right? That's that's a very good point. So principle two. Stop buying black box solutions and buy open and integrated. So I'd like to kind of say that in general vendors have bought a lot or technology companies, right, they’ve bought a lot of companies and integrated them, or they claim to integrate them. But generally the integration is a price list and the sales person selling to you. So overall, what's your guys' view on how the, how the industry needs to change in the way that we procure technologies?

[00:07:59] James Robinson: I'm jumping on this one first, because this, this was actually one that I saw that I've been talking internally a lot with Lamont about. Um, and it's that idea. I love the idea of open, you know, open NDR, open XDR, open cloud. Yeah, those, those types of things, we have to be able to, you know, make that almost requirement number one. In many ways, you know, we know the sum of many things is better than the sum of One, if you buy the black box, that's what you're getting is that sum of one, or maybe a sum of a few, um, and you have to, you know, build that intelligence by being open. That's really where it comes into. I'm a huge believer you'll out of, uh, out of some of them, you know, I know we've only talked about two, but right now this one is a probably ranked higher for me then principle one that we, that we talked about with challenge, everything, right? This one is, you know, this one is, is core. I think for us to be able to succeed with the future,

[00:08:54] James Christiansen: You know, I'm Jason I've bought best of breed products a lot through my career. You know, we, we very much went after with, uh, very aggressive companies like these, uh, that I was working for, you know, but today's world, you know, I have to look at best of breed platforms. I just can't afford the manpower it takes to manage all these different solutions. And the complexity it's brought to the organization, you know, just leads to human errors, leads to patches, not getting applied versions, not getting updated. So I've really had to move away and my thought process away from best of breed and started looking at best of breed platforms. Now, what can give me the best tightest integration, like you said, in your opening conversation, it can't be somebody with a lot of skew numbers, it has to be a truly integrated platform to solve the real problems.

[00:09:50] Jason Clark: So Erick, any thoughts from you on open and integrated? Why every solution we buy from this point forward, it should be more part of the ecosystem versus being the black boxes of kind of that we procured in the past.

[00:10:03] Erick Rudiak: Yeah. Great question, Jason. So like when I think about open and integrated and why it's so important, our systems are so interconnected. If there's no API to create visibility, like the complexity and interconnectedness of our systems kind of demands that signal from one defensive system, uh, be available to others so that they can orchestrate a response nearest to where the attacker is, and also so that a coherent user experience results. Um, and it becomes very, you know, both, uh, difficult for defenders to manage that. And candidly creates a drain and demands a level of complexity to weave those systems together that open an integrated, uh, is just a superior pattern for them.

[00:10:51] Jason Clark: Brilliant answer. Love it. So principle three is focused on foundational technologies that integrate with your entire security ecosystem. So I'll start with Lamont, you know, you've had the opportunity to build a Greenfield security program. What does that, you know, when, when you look at that right. What was the first stack that you built? What were the five core kind of foundational technologies that were part of this Greenfield infrastructure?

[00:11:16] Lamont Orange: So I think that's a very important question because when you talk about the transformation that security must go through you, you have to look at it. Not only from what tools are in my stack, but it's what capabilities we want and make that more aligned to the outcome. So I'd say the first capability That I wanted. It is around visibility. I had to see what was happening and order to affect the risk level of the organization and be able to put controls around that and tools that help you to understand what is happening would, would be a tool that looks at your usage of even legacy applications, as well as SaaS, IaaS, and PaaS technologies, you also have to take into consideration your identities. Many companies are struggling with identity as they have several IDPs. They have several managers of those identities, whether they are production systems or, uh, corporate systems. And what you want to do is have some sort of governance around it. So identity was one of the other areas that I focused on. And then you look at data protection. Well, we're all in it to protect our data. That is the crown jewel for the bad actor. We have to understand what valuable data we have and what data we like to protect. And then you look at where is that going? So you want to understand the data protection from the user to app to end point. So you have to have back to a comment that James Robinson made about being open with XDR NDR and whatever we put in front of. That DR capability, you have to have that understanding around the configuration of that device and even the organizations that may be using that data. And then there's one other capability that I think is very important to help organizations scale. Uh, when they're looking at a Greenfield, you need something that's going to manage your configuration automation and orchestration. And I think those are solutions that can be kept in one, one area, but they need to have the following those three capabilities in order to be effective.

[00:13:29] Jason Clark: Erick, on, on this, uh, principle around kind of foundational technologies. You know, landed in the other organizations. And now as a CTO, what would any thoughts on this one from an ecosystem standpoint around security,

[00:13:43] Erick Rudiak: There's a couple of things. So identity is one. Um, and you know, I think about that in terms of kind of the various levels of assertions that people in systems can make about who the human is at the other end of the line or who the system is that another system is working with. So that it kind of encompasses everything from multi-factor to kind of directory services, like that's absolutely vital to get right. I agree with Lamont, uh, that having data protection, having visibility into kind of data at rest and data in motion. Is another, and then, uh, it nowadays it's not particularly exciting, but the, kind of the very basics of encryption and configuration management and, you know, in thinking about configuration management, kind of incorporating both, uh, kind of config drift golden builds, you know, system hardening as well as, uh, vulnerability management, which I consider an instance of that class. Kind of pulling that all together. Those are among the first places that I have looked myself for, the kind of assurance that the basic blocking and tackling that the outrage factor of, uh, getting those wrong is managed and minimized for any organization that I’m part of.

[00:15:04] Jason Clark: Okay. So principle four only buy cloud powered new technologies. Right? So essentially everything you buy should be cloud power to cloud enabled or cloud born. You know, there's a Gartner paper. That's. The future of security is in the cloud, as we were doing this tour, there was a, a sentence said that, you know, cloud is the perfect reset for security programs, right? Because you get to kind of start fresh and do things, right. What do you, when you, so overall for all of you, what curious what you all think about this, this principle and, and why we wrote it.

[00:15:34] James Robinson: I think the principle is good. I think for us to take advantage of and, and to meet, you know, one of the things that we say internally is meet your customer, where they're at, you know, if the customer is, is in the cloud or they're moving to the cloud, right, which is even better to be where they're going to be, you have to adopt this principle. It has to be a foundational component for anything that you're looking at. ou know? And, and if it's, you know, cloud assisted, you may look at it. For instance, cloud assisted EDR. Okay, get it right. It's got to have something on the end point. It can't just all be cloud, but you know, for, for anything that's on the network stack for anything that's in the application stack server stack, um, you know, anywhere in between, you know, it definitely has to, has to carry with this principle.

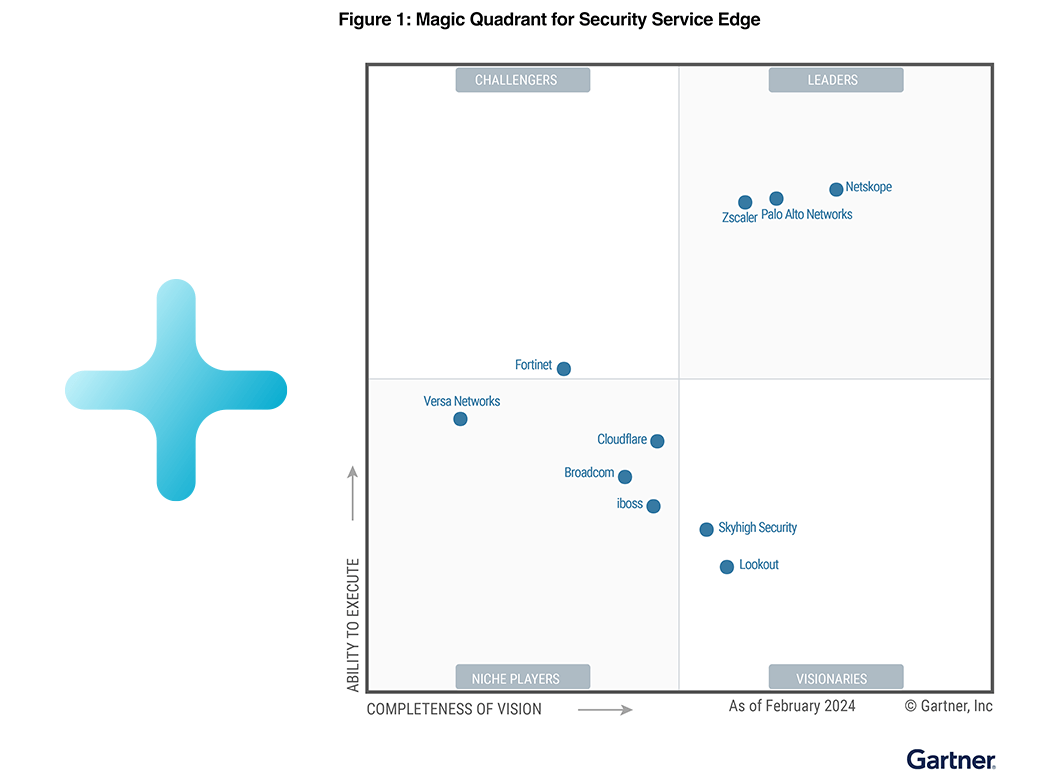

[00:16:17] James Christiansen: You know, uh, Jason, this is the third major transformation I've been through it in my career and, and, um, technology and security versus movement from mainframes to client server. Then from client server to cloud enabled system. And now with business Digitas, digitalization, you know, we see these transformations and I think, you know, the further you resist them and don't recognize them the further you drop behind. So as you start thinking about cloud and cloud enablement, I talked to many CISOs every year, I mean, three or four hundred. And when we talk about what their plans are, where they see as SASE came out or are now secure service edge, And you start looking at definitions. When I start working with an organization and start looking where they're at, they're already somewhere down the path. They may be further in the maybe far, uh, ladder down, but they're, they're already on that path, which just, it just says we're the most common security folks recognize this is the pattern to go to. This is the direction. The only new investments I see are really just renewables. Cause they, they can't get moved off quick enough to the new cloud enabled, uh, technologies. But I think, you know, from a people process and technology perspective, all three it's about training our people on how to work in these cloud technologies. It's building out the processes that support those and the things, and finally implementing the technology, to enable those people and enable those process to provide the level of controls we need nowadays. But certainly the business is going there. We've seen the acceleration of that movement in the business and us as security professionals.

[00:17:59] Jason Clark: I mean in the end, isn't it, every bit as businesses going there and therefore your security needs to be where the data is and where the businesses. And also whenever you have a mobile workforce, you need to leverage the cloud to be able to secure that workforce because you can't just do it from your data center, right? Like in its simplest form, you just changing a leverage point in your scale.

[00:18:18] James Robinson: I love what James said, because when you talked about, you know, moving from, you know, from mainframe to client server, you know, we saw that major shift. If anyone's part of it, I definitely saw it and was part of it as well. And watching that happen, I could not imagine if you didn't make that shift, or if you did make that shift and you still tried to maintain, remember how hard it was to maintain in client server, those controls that you had and, and deliver those via the mainframe. It was almost impossible to do. In fact, it was impossible, which is why everyone's shifted and you saw the market change.

[00:18:49] Jason Clark: So the next one is principle five and. It potentially has more weight than many of the others. It is protect business data with security controls that follow the data everywhere. Right. So, which essentially to me is, you know, this is, this is the grand strategy of security it's for many companies or organizations why security exists. Right. It's just protecting the information. So, you know, maybe let's talk a little bit about, we named this a principle for a reason, right. Because I think we felt that people were historically not mature enough in data protection. So, Erick, what's your thoughts around kind of why we established this as a principle and in how people need to transform from a, how they look at data security or data protection?

[00:19:34] Erick Rudiak: Yeah, I think there's two elements to this one, Jason, like one way to look at it is the security industry has had a history of negotiating against itself. On controls like this of saying, oh, well, this data used to be in our, you know, in our data center, um, you know, protected by perimeter controls, but we want to move it into the cloud and, you know, the cloud just doesn't have quite the same thing, but boy, the cloud is so compelling, so we accept less. Um, and so, uh, one way to look at this principle and they're not mutually exclude. Is never accept less like don't compromise on, you know, uh, on this kind of very basic idea that no matter where your data goes, Your controls matter, um, because they certainly, uh, the, you know, the attacker doesn't look at the world that way. And so that is part of the cost of doing business. That's part of the economics of, uh, you know, of handling sensitive data. And so the obligation to the person whose data you're, uh, you're trafficking in doesn't change. If you've allowed the data to move from one environment to another. I think another way to look at this one is that it's immensely aspirational. So I think any of us who have done threat modeling, we'll look at that guiding principle and say, oh, Jason, uh, Surely, uh, surely you can't protect the data when I do this to it when I use steganography or when I use covert channels or when I, you know, when I take advantage of, you know, pick your favorite row and column out of the MITRE attack framework. Um, and I think aspirationally, it's a challenge to us to say no to say. Uh, we are going to put controls in place that kind of reaffirm our obligations as custodians, that wherever the data goes, we are going to know about it. We're going to assert our controls, that you know, that the attacker doesn't get to win by using these common patterns.

[00:21:42] Jason Clark: Yeah. It's um, it's, uh, you know, fair. If we can get the controls to follow the user and the data that is Nirvana, especially whenever we don't have to invest heavily to do it, but love. Principle six, prioritize your business and risk reward when making security strategy right. Or decisions. Right. And building your tactics, et cetera. Right. So essentially as the business constantly changed, right. So it's always a constant trade off and we need to be in tuned to the business to be able to make that decision. Right. But enable them. And I love, you know, the saying. This isn't about eliminating friction, right? It's the right amount of friction to the business. So curious, what, what, uh, each of you, James, maybe we'll start with you, uh, Christiansen on, you know, your thoughts on, on that principle.

[00:22:29] James Christiansen: Yeah. This, this one for me is an important one because more successful CISOs. They're not focused on stopping data protected. They're focused on enabling the business and they understand the role of enabling the business to find that right balance between risk and reward. Right. And can't get too far skewed on either side or you're not, you're not doing the company and the stockholder value. You've got to live up to your role, but it's about enabling the business. And when I think about this in, in terms of change and how fast things change. I really think about, you know, the seven forces that are on a security strategy and these forces are really something you should be looking at because they're constantly changing. And as they change, you should be in tune with that change and think about how has that affect my stress. Has that really make a difference in what I was planning to do versus what I should do now. And the seven forces, we put out a white paper on it recently that I would encourage you to go read, but it seems like the culture of the company, a merger and acquisition might change. The culture might change in many ways. So how does that change the way you're looking at the economy and economic forces, government forces, conflicts, things that aren't directly related, but have these impacts on your overall security strategy. And as they change, you need to be agile as an organization. You need to be able to shift quickly and shift effectively to stay up with the business, because remember where we started this it's about enabling. The business and that's what you should always keep in mind.

[00:24:16] Jason Clark: So anybody else, you know James, Erick, and Lamont to add to that the prioritization of the business risk and reward.

[00:24:23] Erick Rudiak: So when I think about what's happened in the last year and a half, you know, we all woke up on March the 13th of last year and all of our annualized loss expectancy curves were garbage. Like they, uh, they were fundamentally flawed because there had been this injection of a completely new risk and totally new risk reward needs in terms of ALE. And so when I think about where our industry was 10 years ago, um, you know, a lot of us practitioners would say, you know, don't spend a thousand bucks, you know, to protect 10. And I think what has happened since then is our counterparts in the C-suite, the boards that govern us have become much more sophisticated. And so they expect us, as security practitioners, to understand business’ risk tolerance. And to come in with a narrative that says, look as your CISO, here's how closely our loss expectancy curves match our risk tolerance. And here's what needs to, you know, what we need to do in some places we may need to invest, in others we may actually have so much control that we can afford to take a little bit more risk, um, and you know, in adjust and be business positive and support additional capabilities to improve productivity. And so we've all, kind of through a forced Sentinel evet, had to learn that skill very quickly over the last year and a half, you know, the silver lining for us as security practitioners is, um, that skill is going to really come in handy for us. As we get back in front of our boards, as we get back into, uh, into the C-suite and discuss with our peers at the table. Not why we are saying yes or no to particular controls, but how our entire control environment matches our risk tolerance. And that's, you know, uh, just a maturation of the dialogue that we engage in and it's, you know, it's a really exciting one. It gives us a seat at the table.

[00:26:29] Jason Clark: Yeah, I think that it is, we look at it. We have to think about it again. It's just, we always say this, but as business leaders and, and how is this, what this activity, the business is trying to do, going to, for companies focused on, you know, acquiring, retaining profitable customers, right? Which is any way that's in the business of making money. And how are activities, the business doing, going to accelerate that right. And to what degree, what, how much do I doing need to protect them? Or can I let them go and then apply protections and, and just, just truly understanding the things that can move the needle for the business. And I mean, I, I personally deal with it every single day. And looking at marketing stuff and looking at security stuff. Lamont and I are in the conversations daily, right? Or about, about what's, uh, wanting to open up something that we want to do versus the balance of security of it. Right. And, and the marketing team wants to, you know, always wants to, wants to push forward, but we want to make sure that partner we're signing up to access our Salesforce information it's secure. Right. And it's all about the outcomes. And then how long do we have to. To apply the security controls. So I think it's, uh, it's not something that every security team's built with today, they think of things as well. There needs to be an exception. Who's going to sign off on the risk versus rationalizing it. Like you just said, Erick. So principle seven is build threat models and use them in every architecture decision you make. So Erick, you know, when you first heard James Robinson talk about threat models. At one point, I think you kind of came to me and said, uh, Jason Knight, I want to hire James Robinson away from you.

[00:28:08] Erick Rudiak: That sounds like me. Like I would have brazenly just said none for you all for me. That's totally on brand,

[00:28:16] Jason Clark: But we'd love your thoughts on principle seven here.

[00:28:21] Erick Rudiak:No, I mean, I think, uh, boy, it sure is hard to defend against something that you've never seen or thought about. And so like, everybody likes to use military analogies for this, but like I think about, so I've got a kid that loves to go to the neighborhood tennis courts with me and, you know, hit the ball around, um, in boy, uh, the first time that I threw a slice backhand at that kid, it was a predictably hilarious. Like they'd only ever seen the top spin shot and they just kind of swung and missed as soon as the ball landed and skidded away. And so I think that's, you know, that, that practice for our defenders and our defenders are everyone. Right? It's our infrastructure folks. It's our cloud, uh, engineering. It's our, uh, software engineers and everybody in between it. So user experience folks, it's our, you know, it's our database and middleware folks. They have to have seen both the top spin and the back spin in order to be able to effectively do that. And so that's, you know, that's why red teaming and attack simulation are such a vital part of any world-class, uh, information protection organization is because that practice is just so important.

[00:29:34] Jason Clark: Principal eight expand security operations automation. Right? So ultimately just a hyper-focus on automating your operations. So Lamont, can you maybe talk a little bit to why this principle song.

[00:29:46] Lamont Orange: I think it's a very important principle given that I think I spoke earlier about the increased velocity of attacks that we see. And I think it was also mentioned about some of the complexities that we have in our organization. So when you think of all of that, and you think of our, our teams, our skill, how skilled our teams are. And just the tooling resources that we have, we have to keep up at the speed of our attacker. And in some ways. We have to go and propel ourselves further and faster than the speed of our attacker is a better way to say it. And I think the way to do that is through automation. We have spent lots of time, I think, in the security industry, working with the security automation, tools and resources, formerly known as SOAR. We've spent some time with, with, uh, orchestration tools and confusing them as SOAR tools. And I think we, we really just need to take a step back and say automation is something that we should focus on when we're looking for scale and flexibility. And that will allow the velocity to be reduced to signal, to noise ratio, to be reduced. And then we further can react to these alerts that come through. Some of these things come in the form of having some of the foundational components built such as runbooks. And understanding how you are to execute a standard process throughout your SOC. That's something that you can automate from a maturity standpoint, but you can orchestrate a response in the very beginning, understanding how you triage. Triage is something that can be orchestrated, and then you can automate the response and control. When you talk about also automating and using orchestration within your SOC, you're also updating your incident response and management procedures. The incident management practices that we've used in the past don't necessarily scale very well to the attack, the type of threats that we have, the type of interaction that we have, have to have what I workforce, our suppliers and vendors. We've extended our attack surface, which I know we'll talk about in a different principle, but the extension of that attack surface is really something that we have to look at when we're thinking about how automation helps us again, achieve that scale and flexibility. I think there's another piece of this that we can't always run through our teams and say, well, it's contained into security. As long as security says, it's good, then we're fine. We also have to communicate what we're doing to our team members so that once they understand why we do some of the things we do, they will also be a willing person. And that's part of that transparency that I, that I believe that's part of automating and building out that, that SOC. And that's why it becomes the heartbeat of your security and response programs.

[00:32:54] ジェイソンクラーク:ええ。 これらの原則を見ると面白いですよね? それらはすべて互いに非常に相互に関連していますよね。 そして、本当に、本当に良いためにお互いに依存しています。 以前、原則9に移る前に、誰もがラモントのセキュリティ運用について何かを追加したいと思っています。

[00:33:11] ジェームズ・ロビンソン:ええと、それはそれまたはすべての人への単なる質問です。 ですから、私がますます考えていることの1つで、私の、ええと、ビルダー、開発者、エンジニア、ソフトウェアエンジニア、兄弟の何人かを見て、私はすべてのゲームとランブックやプレイブックなどのアイデアに取り組んできました。 またはそれらのものの1つ、それは一種の、過去のようなものです、場合によっては、自動化に関してはどこに立っているのだろうか、あなたはまだあなたのチームにランブック、プレイブック、そしてそれらの異なるものを構築し、構築させ、それが管理し、設定するものです、スケールのための自動化、 それとも別のアプローチを取っていますか?

[00:33:52] ラモントオレンジ:それは興味深い議論です。 正直なところ、私は、自動化と信頼できる自動化に行ったプログラムはほとんどないと思います。 オーケストレーションのオーケストレーションについて私が言ったことに戻ると、実行する必要のあるタスクの実行になると思います。 ランブックと私はその用語を非常に大まかに使用していると思います。 これは、特定の種類のインシデントに対応するために使用している標準的なプロセスである可能性があります。 または、セキュリティチームの特定の種類の質問、開発内またはチームのいずれかに尋ねられる特定の要件、特定の種類のデータを処理している場合、または特定の種類のシステム相互作用がある場合、それらの応答を調整できると思います。 すべてのプログラムがまだ自動化されたアクションを信頼しているかどうかはわからないため、自動化の部分に成熟する必要があります。 それが課題でした。

[00:34:53] Erick Rudiak: これについては、ソフトウェア エンジニアリングの視点を実際に説明します。 ソフトウェアプログラムのパフォーマンス特性について考えると、そうです。 コンプ、コンプサイエンスには、O、表記法についてすべて学ぶことができます。 またはN表記のO。 それで、私は最近CISOと素晴らしい会話をしました、そして彼女は尋ねていました。 GitHubリポジトリがいくつあるかなど、速度とフィードのいくつかをウォークスルーするには? 1日に何回のコミットを行いますか? 1 日に何回パイプラインを実行するかはわかっています。 そして、セキュリティを O of N または O of log N で拡張できるかどうかについての素晴らしい会話でした。 そして、これは自動化が絶対に不可欠であるところであり、あなたが知っているように、それは実際に人材の課題を物語っており、情報セキュリティと自動化における多様性の課題のいくつかは私たちにとって最良の方法です。 コントロールをNのOからログNのO、またはさらに小さいものにスケーリングすること。 ですから、人間の要素を取り除く能力や、より複雑で興味深い問題の解決に向けて人間の要素を導く能力は非常に重要です。 たとえば、企業が需要の規模にどのように追いつくことができるかはわかりません。 新しい手法と進化するマルウェア、ランサムウェア、ええと、攻撃手法などを備えた攻撃者側の両方、そして、ええと、自動化が唯一の方法であるように、簡単にプロビジョニングされたクラウドサービスなどで攻撃対象領域の供給を拡大する今日の組織の能力だけです。 そしてこの本では、サーバーを名前で実際に知っていた私たちの何人かのために、このアイデアについて話しています。 右。 ええと、彼らはペットのように扱われました。 彼らは愛されていました。 それらは、今日のサーバーがレゴブロックのようなものであり、大量生産され、意図的または極端に短い寿命を持つというこの考えに対して、非常に長い寿命を持つことが期待されていました。 そして、現代のニーズを満たすためのセキュリティ組織の規模を考え出すことができたのは本当に良い方法ではありません。 それは自動化、コア原則を備えていません

[00:37:10] ジェイソンクラーク:私はアナロジーが大好きです、エリック。 そして、ええと、それは誰もが間違いなく読むべき本の素晴らしいセクションです。 ですから、原則9と私は、ええと、ジェームズ・クリスチャニアから始めて、それからこれについてエリックに行きます、なぜなら私はあなた方二人と最高の種類のリスクの会話をしたからです。 しかし、原則9は、継続的な可視性とリスク評価、およびすべてのセキュリティ制御を要求することであり、本質的に、私たちはリアルタイムを望んでいます。 リスク評価と管理対これらの1回限りの評価の種類、右、リスクの年に一度の評価。 だからジェームズはあなたから始めます。

[00:37:43] ジェームズクリスチャンセン:はい。 感謝。 ええと、あなたが知っている、これは私にとって常にホットなトピックです、そしてあなたが知っている、私はこれを取るつもりです、ええと、ほんの少しの指示ですが、私はここで簡単に説明します。 ご存知のように、継続的で可視性のアイデアです。 はい。 最初の原則とリスクは、あなたが知らないリスクを管理することはできないので、あなたは絶対にそのリスクとその可視性を得る必要があります。 そして、私たちが見たのは、クライアントサーバーからクラウドに移行し、この新しい世界に移行したことで、その可視性が失われたことです。 私たちは、あなたが知っているように、私たちが以前の日に持っていたそれらの能力を失いました。 そして、私たちはそれらを取り戻す必要があります。 可視性は絶対に不可欠であり、その他の部分は継続的です。 そして、ゼロトラストという言葉をよく耳にしますが、ええと、それは主に、エグゼクティブチームでは、ああ、あなたはセキュリティ担当者であるという間違った意味合いを持ち出すので、私はあまり好きではない用語です。 あなたは誰も信用していません。 そして、あなたが知っている、セキュリティの人々がいました、彼らはあなたが知っている、トークンについて考えます。 私はそれを大事にしました。 ええと、私は、それを継続的な適応的信頼と考えることを好みます。 または、リスクを自動的に調べ、リスクのさまざまなテレメトリを測定し、それらのリスクへの対応を調整できる、継続的に適応するセキュリティプログラム。 ご存知のように、なぜ同じレベルのコントロールが必要なのですか? もし誰かがESPNに出かけて、これを彼らの、ええと、セキュリティまたは彼らのサッカーのスコアをチェックするつもりなら、彼らが見に行くつもりなら。 ご存知のように、取締役会のプレリリースの資料は、明らかに非常に非常に異なるリスクレベルです。 多くのテレメトリは、そのデバイス、アプリケーション、個人の場所、そのトラフィックにもたらされ、すべてが現在測定できます。 そして、それがリスナーにとって重要なことです。 機能があります。 これを今すぐ実行し、リスクレベル、その制御ルートでこれらの適応的なリアルタイムの決定を下し、それらの制御を適応できるようにすること。 ですから、これは本当にエキサイティングな時期であり、これらのリスクを見て、前進するにつれて適応できると思います。 はい。 サードパーティのリスク、次に第4パーティのリスクについては、別の日のために節約する必要がありますが、それに関する別の素晴らしいテーマがあります。 ジェイソン、あなたにそれを返してください、

[00:39:59] エリック・ルディアック:私は絶え間ない可視性に反対する方法を見つけようとしています。 そして、私はそれを見つけることができません、ええと、あなたが知っている、ええと、私はむしろより多くの情報を持っているか少ないか、私はむしろ攻撃をキャッチして遅かれ早かれ進歩しますか? ええと、私はむしろ長い滞留時間または短い滞留時間が好きですか? はい。 ええと、私はむしろ勝ちたいです。 ですから、ご存知のように、私は継続的な可視性のこのアイデアについて考えています、ええと、それは私をピーターサンドマンと危機コミュニケーションにまでさかのぼります。 ええと、そしてピーター、サンドマンの一種の非正統的なリスクの定義は、危険と怒りの合計です。 そして、知らないことの怒りの要因。 この現代の私たちの能力は、常に何かを監視し、選択するのではなく、コントロールが失敗することを知らず、構成が変更されたことを知らず、悪意のある人物が私たちのシステムに侵入したことを知りません。 それに対する怒りの要因が単純にであるように、ええと、それは受け入れられません

[00:41:09] ジェイソン・クラーク:最後に、ええと、最後の原則、私たちはこれらが何であるかを知っています。 これもまた、私たちが感じた10人で、将来に向けて根本的に最も大切なストレッチの人たちです。 おそらく、私たちが始めたものがいくつかあり、最初は20があり、10に減らしましたが、10つ目はゼロトラスト原則を使用して攻撃対象領域を減らすことです。

[00:41:31] エリック・ルディアック:] ゼロトラストは好きではないと聞きました。 私たちはそれを変えなければならないでしょう。

[00:41:36] ジェイソンクラーク:業界はゼロトラストについて混乱していると思います。 そうではありませんか? ええと、あなたが知っている、何、ゼロトラストとは何ですか?

[00:41:43] エリック・ルディアック:私にとって、ゼロトラストのものは、信頼が時間とともに衰退するということです。 そして、私が考えるとき、ええと、私にとって最も古典的な例はアイドル画面のタイムアウトであり、古典的なコントロールのように、それはPCIの一部です。 それは、何十年にもわたってほとんどすべてのセキュリティフレームワークの一部としてNISTの一部でしたが、ジェイソンのパスワードを知っている人がいれば、近似値がありました。 それをジェイソンの端末に入力し、最終的にはジェイソンのPCまたはラップトップ、そして最終的にはジェイソンの電話に入力しました。 それから、しばらくの間、それはおそらくまだジェイソンであるという仮定がなされました。 ええと、ええと、それは論理に反するように、ええと、特に私たちが考えるとき、あなたが知っている、人的要因とデザイン、そして人々が実際に働く方法を考えるとき、あなたが知っている、そのパスワードが入力されてから14.9分後、私たちはその端末、そのPC、その電話からの入力に同じ量の信頼を持つべきです、 ジェイソンがパスワードを入力した瞬間と同じように。 そして、ゼロトラストとその理由について考えるときのように。 私にとって、それは、セキュリティ業界が何年も容認してきたこの虚偽を認識しているからです、なぜならそれは技術が難しすぎて、それは高すぎるので、そして私たちはこの妥協をしたからです。 私たちは言った、うん。 私たちはその言葉を信頼しています。 最大15分間、入力に同じレベルの信頼を割り当てます, パケット, あなたが知っている, その, そのデバイスは、最初の14ポイント9分に生成しました. ええと、それでは先に進む時が来ました。

[00:43:23] ジェイソンクラーク:ゼロトラストでの議論は、明らかにベンダーがいるということです。 そうです、またはそれはすべてエンドポイントに関するものです、または私はそれだと思います、それはオンでもオフでもないバイナリのものではありません。 右。 信頼はオンかオフかという議論をする人々がいること。 そして、あなたが正面玄関から私の家に入ることができ、私はあなたを中に入れることができるようにそれを見ますが、あなたがすべての部屋に行くことができるという意味ではありません。 あなたが私の金庫に入ることができるという意味ではありません。

[00:43:44] エリック・ルディアック:ああ、ジェイソン、私が最後にあなたの家に来たときのことを話さなければなりません。

[00:43:49] ジェイソン・クラーク:そして、あなたが知っている、あなたの行動に基づいていますよね? あなたが言ったように、あなたはどれくらいそこにいて、そのインスタンスですよね? あなたがここに長くいるほど、私はあなたの行動を見てきたので、多分私はあなたをより信頼しています。 右。 ですから、おそらくすべて認証の観点から、その裏側を議論することができますが、あなたがここに長くいるほど、あなたの行動を見るほど、私はあなたとたむろします。 他の部屋に行かせればやるほど。 私が言おうとしているのは、私にはデバイスの信頼があるということだと思います。 私はあなたのデバイスを信頼していますか、そしていくらですか? そして、その瞬間、そのリアルタイムのリスク評価のようなものです。 私はあなたがネットワークイランから来ているネットワークを信頼しますか。 私はあなたの行動に基づいて、この瞬間に人としてあなたを信頼しますか、私はあなたが正しくしようとしているアプリケーションを信頼しますか? それはあなただけでなく、アプリであり、あなたが操作しているあなたの行為であり、潜在的に侵害されているのでしょうか? アップロードまたはダウンロードしようとしているデータ、その影響は何ですか? 右。 そして私には、私たちに会うためのこのリアルタイムのリスクベースの条件付き制御の決定のようなものがあります。 私の心の中でゼロトラストのニルヴァーナのように、私はあなたにゼロを与えるつもりです。 真。 私はあなたにゼロアクセスを与えるつもりです、さもなければ私はあなたを完全に信頼するつもりです。 それをゼロレベル5と呼び、1、2、3、4、5のようにしましょう。 私にとって、真ん中の3つはデータへのアクセスを許可していますが、オンラインでのみ編集を表示しているわけではありません。 右。 1つは、このデータが必要な理由と、それが緊急事態であるか、またはそれが何であれ、段落を書く複数の余分なホップかもしれません。 ですから、私はこれをゼロトラストとして、私たちが到達する必要のあるこの場所は、攻撃対象領域を減らすためにゼロトラストを推進していますが、最終的には行動によって人々に必要に応じてより多くの信頼を得させていると考えています。 だから私たちは忙しい人に摩擦をかけません。 しかしラモント。 ここでゼロトラストについてよく話したように、私は興味があることを知っていますが、この原則の最初の部分は、ゼロトラストを使用して攻撃対象領域を減らすことでした。 右。 ですから、あなたが組織を守っているとき、あなたは知っていますよね? 毎日、この原則をどのように推進し、攻撃を減らしていますか?

[00:45:46] Lamont Orange: 最初に確認する必要があるのは、可視性と分析、可視性に関するものだと思います。 申し訳ありませんが、分析は、あなたがそれを見ることができない場合、人間は、適用し、制御または保護するのは難しいので、それはあなたのインフラストラクチャ、あなたのデータへのあなたのユーザーの可視性への可視性になります。 そして、その時点で組織にとって最も重要なことは何かについて、これらのユースケースを橋渡しし始めることができます。 私はレベルとあなたがそれをどのように説明したかが好きです。 しかし、最も重要な資産が何であるかを理解する必要があり、私たちは来て同意し、それがデータであると言うことができますが、どのデータがデータを設定し、その可視性と分析機能を使用してそれらのコントロールを見て、それらのコントロールをその日に適用します。

[00:46:32] ジェイソン・クラーク:その10の原則も完全にカバーしたと思います。 セキュリティビジョナリーに耳を傾けてくれてありがとう、そして業界全体のセキュリティ専門家と一緒に毎週ドロップされる新しいエピソードに注意してください。 エリック・ラモントとジェームズ、時間を割いてくれてありがとう。 そして、ええと、それは楽しかったです

[00:46:50] スポンサー: セキュリティビジョナリーポッドキャストは、デジタルトランスフォーメーションの取り組みを可能にする適切なクラウドセキュリティプラットフォームを探している Netskope のチームによって強化されています。 Netskopeセキュリティクラウドは、ユーザーを任意のデバイスから任意のアプリケーションに直接安全かつ迅速に接続するのに役立ちます。 詳しくは Netskope.comをご覧ください。

[00:47:11] プロデューサー: セキュリティビジョナリーを聞いていただきありがとうございます。ショーを評価してレビューし、誰かと共有してください。 隔週でリリースされる新しいエピソードにご期待ください。 そして、次のエピソードでお会いしましょう。

Netskopeが選ばれる理由

Netskopeが選ばれる理由

導入企業

パートナー

プラットフォーム

Netskope One プラットフォーム

Netskope One プラットフォームの機能

NewEdge

技術パートナーと統合

製品

セキュリティサービスエッジ製品

Borderless SD-WAN

Secure Access Service Edge

ソリューション

ネットワークトランスフォーメーション

セキュリティの最新化

フレームワーク

政府と産業

リソース

リソース

ブログ

イベント&ワークショップ

定義されたセキュリティ

会社概要

会社概要

リーダーシップ

カスタマーソリューション

トレーニングと認定

)