Netskope sigue avanzando en sus capacidades de protección en línea contra amenazas y ha mejorado su detección y bloqueo de malware y ataques de phishing, a la vez que ha reducido y mejorado su tasa de falsos positivos en el último informe de AV-TEST. En todas las partes de las pruebas, Netskope mejoró.

En la actualidad, más de la mitad del tráfico de salida de los usuarios está relacionado con aplicaciones y servicios en la nube, en lugar de con sitios web, y más de la mitad de las amenazas se envían conociendo estos dominios populares que están permitidos o, peor aún, que circunvalan por completo la inspección de amenazas en línea. Confiar en la protección de los endpoints (puntos finales) para el malware ejecutable deja un punto ciego para los ataques sin archivos que utilizan formularios de inicio de sesión falsos y técnicas de phishing alojadas en aplicaciones y servicios en la nube que requieren una inspección en línea del contenido y el contexto para proteger a los usuarios. Esta dinámica cambia el terreno de juego de las pruebas de protección frente a amenazas y lo que debe priorizarse con respecto a la velocidad de detección y las puntuaciones de eficacia.

En primer lugar, la experiencia del usuario es el número uno hoy en día, con acceso de alto rendimiento a aplicaciones SaaS, servicios en la nube y sitios web desde cualquier ubicación y dispositivo. Esto proporciona un servicio en la nube de inspección TLS de paso único de unos 10 ms para descodificar y detectar amenazas de día cero desconocidas en tiempo real para el tráfico de salida. Las innovaciones de la IA generativa y el aprendizaje automático añaden un nuevo conjunto de motores de detección en línea para la detección en tiempo real con el requisito clave de proporcionar el contenido a estas nuevas defensas. Si se omite la inspección de los paquetes ofimáticos más populares o se confía en defensas tradicionales incapaces de descodificar e inspeccionar aplicaciones en línea y servicios en la nube, los atacantes van por delante. Si el contenido no se inspecciona en línea, las nuevas defensas basadas en IA/ML no pueden ayudarle a proteger los datos o las amenazas en línea en tiempo real.

Hoy en día, los ataques tienen una vida más corta, cambian de comportamiento con frecuencia para evitar ser detectados y a menudo se dirigen a usuarios específicos. El concepto de defensa de hace décadas de la inmunidad de rebaño, de formar parte de un gran rebaño en el que un miembro se infecta para que el rebaño pueda aprender sobre la infección (es decir, el paciente cero) y luego proporcionar actualizaciones de firmas para proteger a los demás, suponiendo que tiene tiempo de su lado. Para mantener la puerta cerrada ante amenazas conocidas, la mentalidad de rebaño sigue funcionando. Sin embargo, para las nuevas amenazas desconocidas y de día cero es necesario centrarse en la eficacia de la amenaza en tiempo real en el momento cero (T+0) para el abanico de ataques con ejecutables (archivos PE), no ejecutables (archivos no PE) y de phishing.

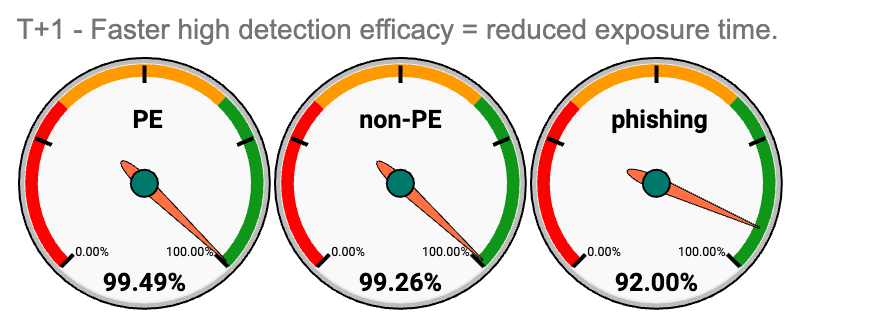

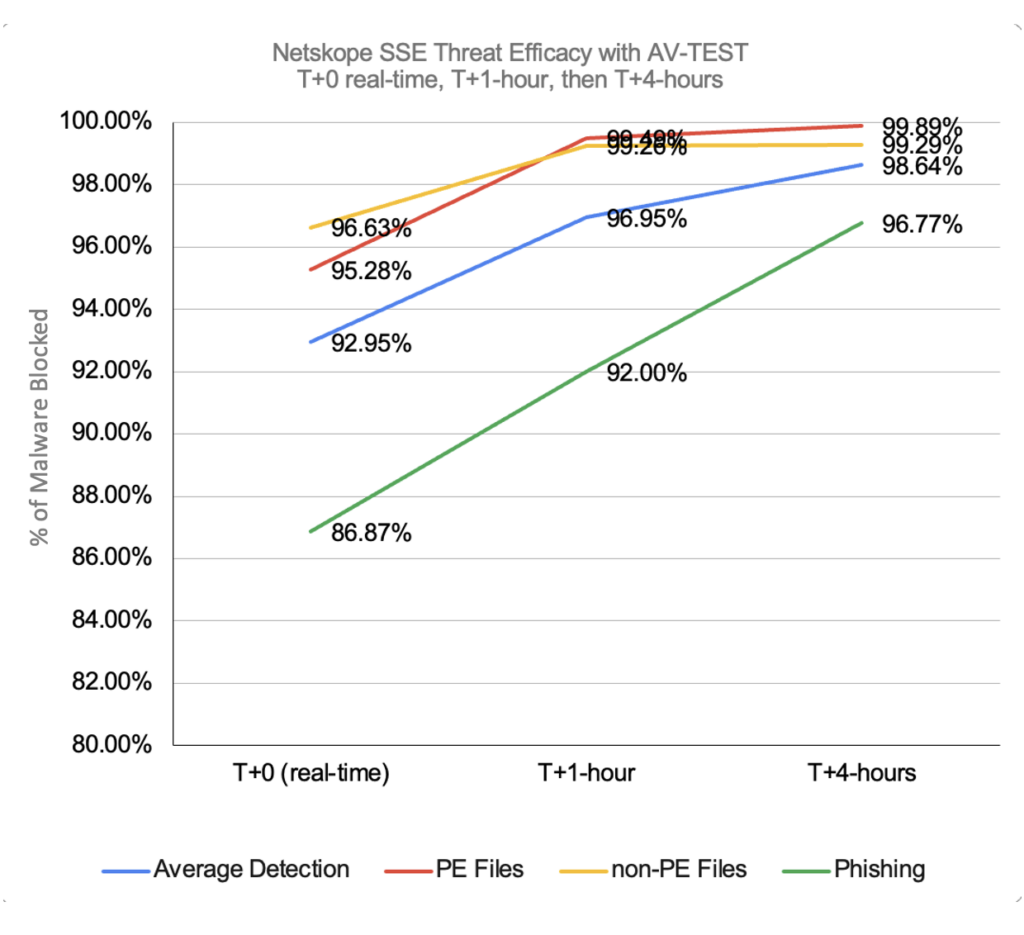

Para mostrar la rapidez con la que una defensa de protección frente a amenazas puede aprender sobre amenazas desconocidas a partir de T+0, AV-TEST también analizó los índices de detección de T+1 horas. Una vez que se amplía a T+4 horas o más, el efecto rebaño se tiene en cuenta en los resultados de eficacia con las actualizaciones de información sobre amenazas. Los informes de eficacia frente a amenazas deben indicar claramente los resultados de T+0, T+1 y T+4 para poder entender la eficacia y la protección frente a amenazas en tiempo real, así como la rapidez con la que la protección se entera de los nuevos ataques. En pocas palabras, usted quiere el mejor índice de detección en tiempo real T+0 con el menor índice de falsos positivos, respaldado por el mejor índice de detección T+1 para aprender y bloquear rápidamente los nuevos ataques.

Una vez que se llega a los índices de detección T+4 o más, la inmunidad de rebaño del fabricante proveedor entra en vigor y la eficacia debería estar más o menos a la par, a menos que el fabricante tenga una solución muy mal diseñada y/o no esté invirtiendo en valiosas fuentes de información sobre amenazas. Los resultados de detección única en los informes de pruebas de eficacia frente a amenazas a menudo no están etiquetados como resultados T+4 o más, mostrando los porcentajes más altos posibles debido a la información de amenazas compartida y enmascarando la realidad T+0 para la detección en tiempo real de la solución. Solicite el siguiente gráfico cuando analice y compare los índices de eficacia de las amenazas.

Profundizando en los detalles, es importante darse cuenta de que una defensa en línea debe inspeccionar rápidamente el contenido en busca de amenazas desconocidas y de día cero y no tiene el lujo de disponer de tiempo como las soluciones de protección de endpoints que supervisan el sistema de archivos, el directorio y el árbol de procesos. La defensa en línea tiene una ventaja en su capacidad para descodificar e inspeccionar el contenido de las aplicaciones y los servicios en la nube, lo que encaja bien con las defensas AI/ML que requieren contenido que un endpoint no siempre puede proporcionar. Una ventaja similar surge frente al sandboxing (pruebas en entornos aislados) tradicional centrado en ejecutables en un sistema operativo virtual que es poco probable que descodifique el contenido de aplicaciones y servicios en la nube. Por ejemplo, las defensas AI/ML pueden detectar archivos cifrados, accesos y dispositivos comprometidos, páginas de phishing y formularios falsos, además de muchas otras variables relacionadas con el contenido y el contexto de una amenaza. Los ataques funcionan en una cadena de fases en las que, siempre que sea posible, se prefiere detectar las primeras fases. Por ejemplo, las etapas de la cadena de ataque del ransomware pueden incluir el acceso remoto comprometido o el phishing para luego permitir la entrega del malware. Detectar los ataques de phishing en tiempo real puede detener la cadena de ataque del ransomware antes del cifrado y la filtración de datos, y la distribución del malware.

Para poner a prueba los conceptos anteriores, Netskope completó recientemente una serie de pruebas antimalware con AV-TEST, un laboratorio independiente de pruebas antimalware con sede en Alemania que posee una de las mayores bases de datos de muestras de malware del mundo. Cada segundo, AV-TEST descubre entre cuatro y cinco nuevas variantes de malware. Esto supone unos 10 millones de nuevos programas maliciosos al mes, y más de mil millones de objetos maliciosos en total en la base de datos de AV-TEST.

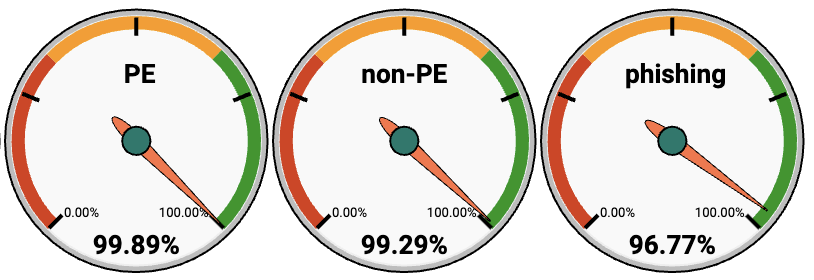

En noviembre de 2023, AV-TEST realizó una prueba de la solución de protección frente a amenazas de Netskope Intelligent Security Service Edge (servicio de seguridad en el borde o SSE), centrándose en la eficacia de bloqueo frente a URL maliciosas con y sin archivos ejecutables portables (PE) y sitios web de phishing, todo ello midiendo las tasas de falsos positivos. La prueba evalúa la protección en el "momento cero" (T+0), así como una hora después (T+1) y cuatro horas después (T+4). El informe completo de la prueba puede consultarse aquí.

Netskope mejoró todas sus calificaciones de eficacia frente a amenazas en T+0, T+1 horas y T+4 horas desde la anterior prueba AV-TEST de mayo de 2022, y redujo las calificaciones de falsos positivos al 0,58% en T+0. El gráfico anterior muestra cómo la detección en tiempo real es la zona cero para la protección frente a amenazas desconocidas y de día cero, luego la pendiente creciente de las líneas para conocer nuevos ataques en una hora, más la perspectiva de cuatro horas de compartir información sobre amenazas entre varios rebaños. Las actualizaciones de información sobre amenazas varias veces por hora mantienen protegida a la comunidad de Netskope con la ventaja de las defensas basadas en IA/ML en línea para la protección en tiempo real de archivos PE maliciosos y ataques de phishing. Si llega cuatro horas tarde para hacer clic en un enlace de amenaza, lo más probable es que esté bien protegido, pero si su objetivo es ser el primer o único usuario en hacer clic, entonces los resultados de T+0 se vuelven críticos.

La protección frente a amenazas Netskope Intelligent SSE se configuró con licencias de defensa frente a amenazas estándar y avanzadas. Se bloquearon las categorías de riesgo para la seguridad, pero se permitieron los sitios web no categorizados y los sitios potencialmente peligrosos. Netskope Cloud Firewall tenía licencia y estaba activo en las pruebas para permitir el tráfico web de salida en los puertos 80/443 para la inspección TLS y para bloquear el tráfico no web. El aislamiento remoto del navegador (RBI), el sandboxing de paciente cero para retener archivos hasta que se analicen como limpios, Cloud Threat Exchange para compartir indicadores de compromiso (IOC), y las detecciones y políticas de análisis del comportamiento de usuarios y entidades (UEBA) estuvieron inactivos durante las pruebas.

Netskope ha estado mejorando rápidamente las defensas de protección contra amenazas al proporcionar detección en línea basada en aprendizaje automático (ML) de archivos PE para proteger a los usuarios paciente cero de nuevo malware y detección en tiempo real de phishing basada en IA generativa. El sandboxing también se proporciona tanto en la protección de amenazas estándar como avanzadas, además, Netskope sigue perfeccionando la detección basada en ML de documentos maliciosos de Office y PDF, y ofrece un sandboxing multietapa para más de 30 tipos de archivos con informes de sandboxing de MITRE ATT&CK. También se incluye una API de sandbox (entorno aislado) para el envío de archivos, una API RetroHunt por hash de archivo y alertas paciente cero sobre malware recién detectado.

Los clientes pueden mejorar aún más la protección frente a amenazas con Netskope Remote Browser Isolation (aislamiento remoto del navegador o RBI) de sitios web de riesgo y no categorizados en los que no se ejecuta código en los endpoints y Netskope Cloud Firewall con controles de políticas de salida a través de puertos y protocolos por usuario, grupo y OU con excepciones para FQDN y comodines. Las anomalías de comportamiento (UEBA) para usuarios de alto riesgo con calificaciones (Índice de Confianza del Usuario o UCI) y calificaciones de destino de aplicaciones (bajo Índice de Confianza de la Nube o CCI) también pueden aprovecharse en políticas de acceso adaptables para mejorar la protección del paciente cero. El UCI ha sido decisivo en la detección de información privilegiada, el compromiso y la filtración de datos, mientras que el CCI cubre más de 50.000 clasificaciones de riesgo de aplicaciones y servicios en la nube.

Netskope Cloud Threat Exchange (intercambio sobre amenazas en la nube o CTE) está abierto a los clientes sin coste alguno y automatiza el intercambio bidireccional de IOC entre las defensas de seguridad de los clientes. CTE realiza comprobaciones casi en tiempo real de nuevos IOC procedentes de múltiples fuentes y comparte la inteligencia sobre amenazas con múltiples soluciones. La pasarela Intelligent SSE inspecciona el tráfico de usuarios en la Web y en la nube en tiempo real, utilizando defensas diseñadas para inspeccionar en menos de 10 ms para una experiencia de usuario eficaz, mientras que CTE permite a los clientes gestionar a tiempo las actualizaciones de IOC entre las defensas y las fuentes de información sobre amenazas.

Al igual que su puntaje de crédito o presión arterial, se necesita un esfuerzo continuo y comprometido para mejorar y mantener puntajes saludables de eficacia de amenazas. Netskope ofrece un acuerdo de nivel de servicio (SLA) de captura de Malware junto a su SLA de latencia líder del sector de 10 ms para el tráfico no cifrado, 50 ms para la inspección del tráfico cifrado y un tiempo de actividad del 99,999% para los servicios de Netskope en NewEdgela nube de seguridad más grande y de mayor rendimiento del mundo. Obtenga más información solicitando un Demo o para realizar una simulación de violación y ataque en tiempo real.

Atrás

Atrás

Lea el blog

Lea el blog