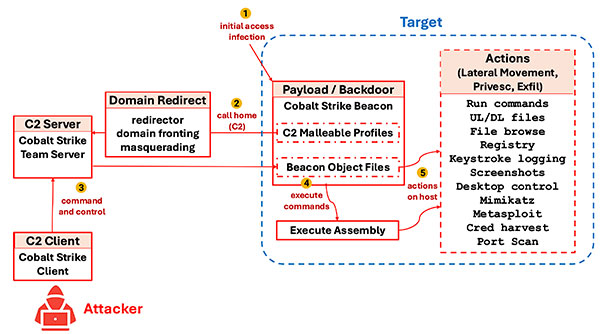

Los atacantes están agregando nuevas y sofisticadas capacidades de comando y control (C2) en su malware que evaden fácilmente las defensas estáticas comunes basadas en firmas IPS o listas de bloqueo de IP/dominio/URL mediante el uso de herramientas de marco C2 comunes y ampliamente disponibles como Cobalt Strike, Brute Ratel, Mythic, Metasploit, Sliver y Merlin. Estas herramientas proporcionan capacidades posteriores a la explotación, como el comando y control, la escalada de privilegios y las acciones en el host, y se diseñaron originalmente para pruebas de penetración y operaciones de equipo rojo.

Sin embargo, los atacantes han secuestrado e incrustado estos mismos kits de herramientas con fines maliciosos, ya que muchos productos son de código abierto, como Mythic y Merlin, mientras que otros productos comerciales, como Cobalt Strike y Brute Ratel, han sido robados por los atacantes a través de copias pirateadas o código fuente filtrado. Esto ha convertido efectivamente estas mismas herramientas en marcos C2 adversarios para la posterior explotación maliciosa.

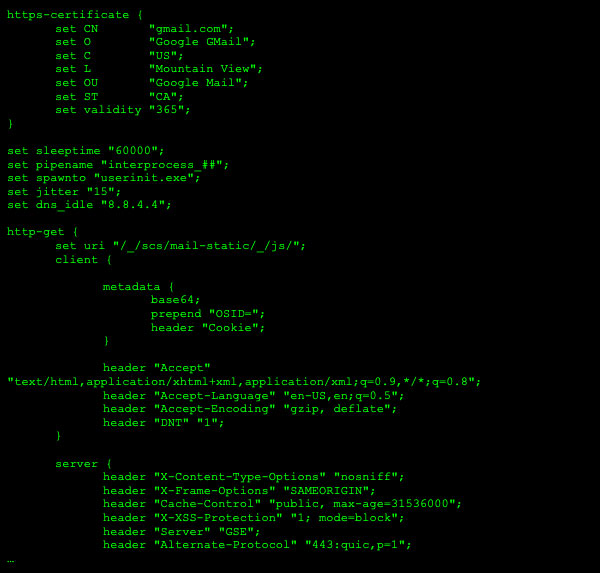

Las herramientas pueden moldear y cambiar fácilmente muchos parámetros de las comunicaciones C2, lo que permite al malware evadir las defensas actuales aún más fácilmente y durante períodos más largos, causando un mayor daño dentro de las redes de las víctimas, incluidos: robo de más datos, descubrimiento de datos más valiosos, falta de disponibilidad de aplicaciones/servicios comerciales y mantenimiento de acceso oculto a las redes para daños futuros.

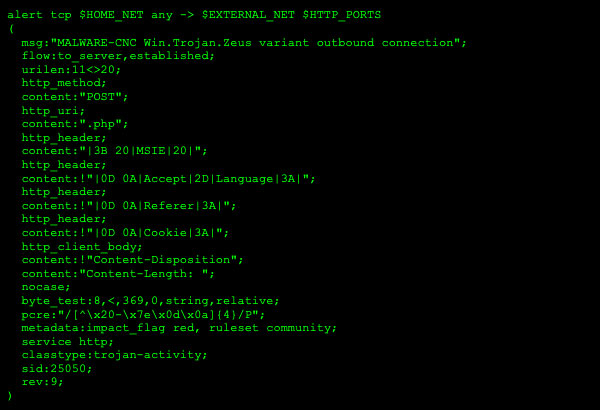

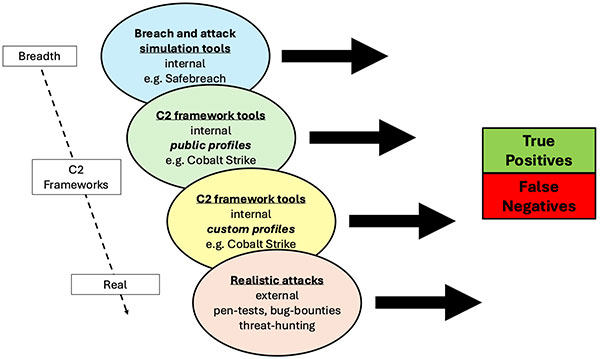

Los enfoques actuales para detectar el malware más reciente utilizando marcos C2 utilizan firmas estáticas e indicadores, incluida la detección de ejecutables de implantes, firmas IPS para la detección del tráfico C2 y filtros IP/URL que son inadecuados para lidiar con los perfiles dinámicos y maleables de las herramientas de marco C2 ampliamente disponibles.

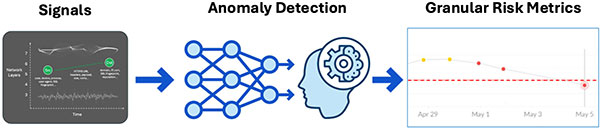

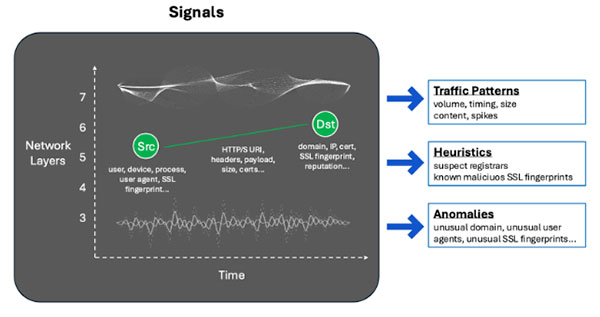

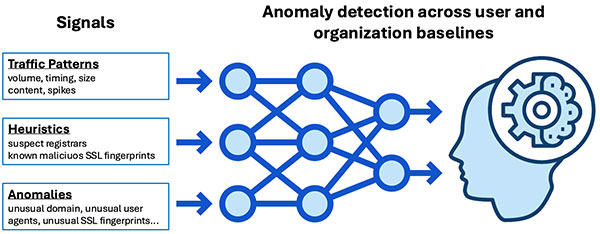

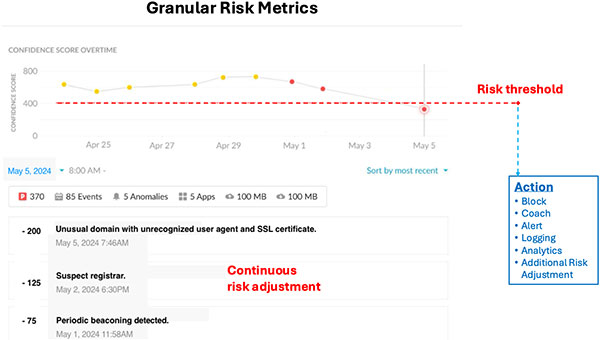

Se requiere un enfoque Nuevo que no esté tan rígidamente ligado a los ataques conocidos, sino que se base en la detección de anomalías de un conjunto completo de señales alimentadas en modelos de Machine Learning entrenados con un seguimiento detallado del Dispositivo y el riesgo del usuario. Este enfoque complementará los enfoques existentes, pero puede aumentar drásticamente las tasas de detección al tiempo que mantiene bajos los falsos positivos y a prueba de futuro contra los patrones de tráfico C2 en evolución que se habilitan fácilmente con estas mismas herramientas del marco C2.

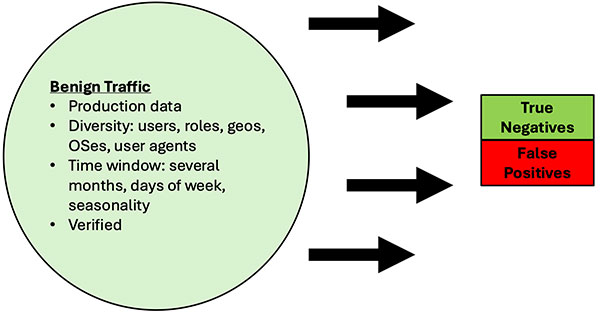

Este artículo discute las brechas en los enfoques actuales y el aumento de la eficacia del uso de un enfoque de Machine Learning enfocado con señales de red adicionales y métricas de riesgo detalladas basadas en modelos a nivel de usuario y organización. También discutimos algunos de los desafíos clave para probar la eficacia de cualquier solución de detección de balizas C2.