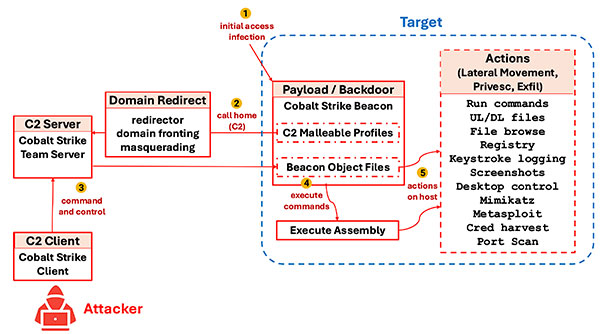

攻撃者は、Cobalt Strike、Brute Ratel、Mythic、Metasploit、Sliver、Merlinなどの広く普及しているC2フレームワークツールを使用して、IPSシグネチャやIP/ドメイン/URLブロックリストに基づく一般的な静的防御を簡単に回避する、新しく洗練されたコマンド&コントロール(C2)機能をマルウェアに追加しています。 これらのツールは、コマンド&コントロール、権限昇格、ホスト上でのアクションなどのエクスプロイト後の機能を提供し、もともとはペネトレーションテストやレッドチームの運用用に設計されました。

しかし、MythicやMerlinなどの多くの製品がオープンソースである一方で、Cobalt StrikeやBrute Ratelなどの他の商用製品は、ハッキングされたコピーや漏洩したソースコードを通じて攻撃者によって盗まれているため、攻撃者は悪意のある目的でこれらの同じツールキットを乗っ取り、埋め込んでいます。 これにより、これらの同じツールが、悪意のあるポストエクスプロイトのための敵対的なC2フレームワークに事実上変わったのです。

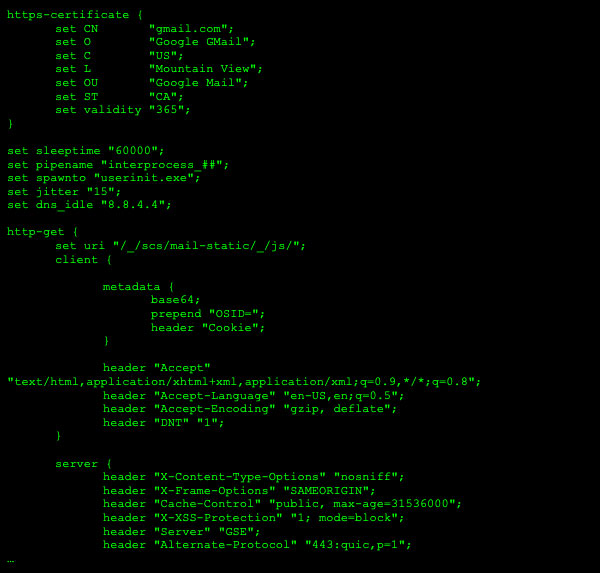

このツールは、C2通信の多くのパラメータを簡単に形成および変更できるため、マルウェアは現在の防御をさらに簡単に、より長期間回避できるため、被害者のネットワーク内でより大きな被害を引き起こします。これには、より多くのデータを盗む、より価値のあるデータを発見する、ビジネスアプリ/サービスを利用できない、将来の損害に備えてネットワークへの隠れたアクセスを維持するなどがあります。

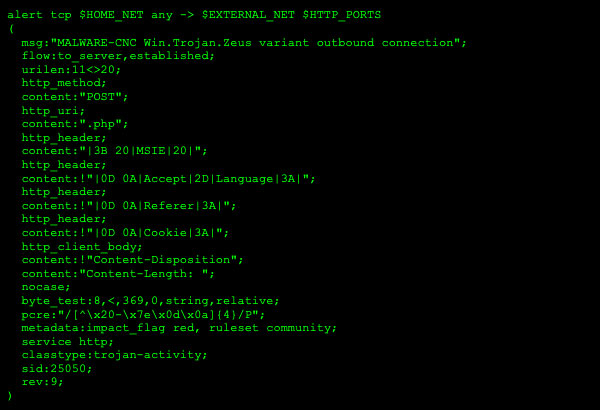

C2フレームワークを使用して最新のマルウェアを検出する現在のアプローチでは、インプラント実行可能ファイルの検出、C2トラフィックの検出のためのIPSシグネチャ、広く利用可能なC2フレームワークツールの動的で順応性のあるプロファイルに対処するには不十分なIP/URLフィルタなどの静的シグネチャとインジケータが利用されています。

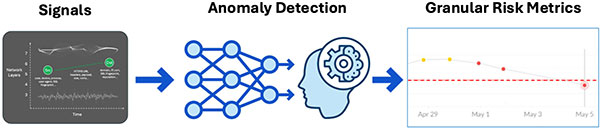

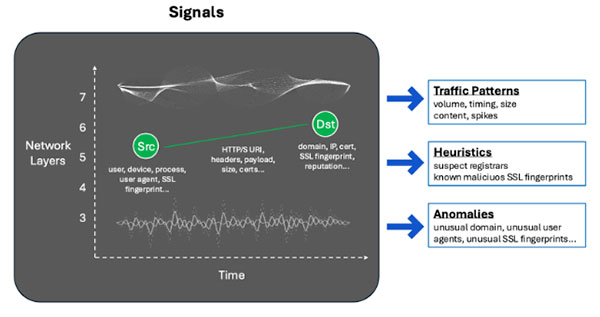

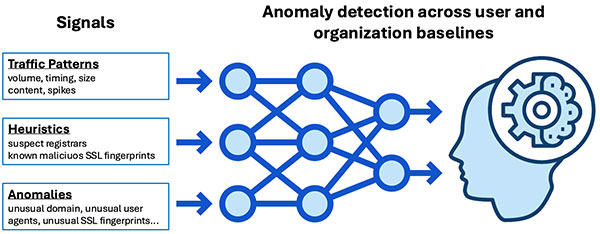

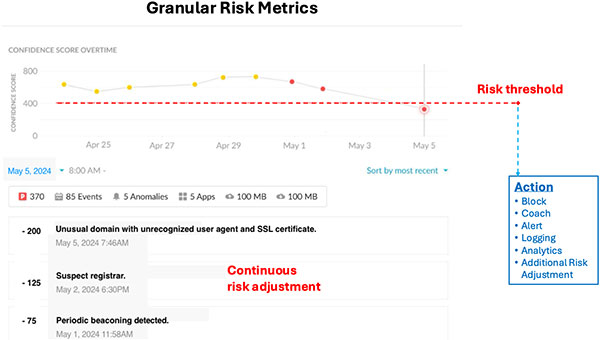

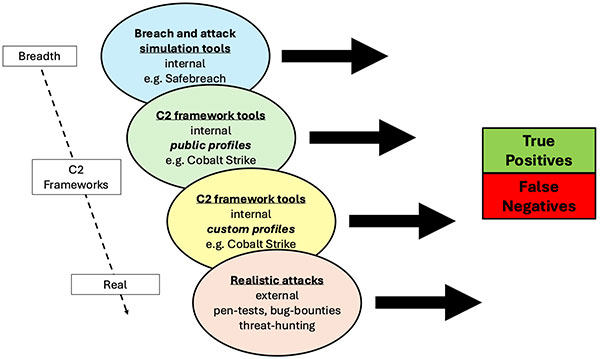

既知の攻撃にそれほど厳密に結びついていない新しいアプローチが必要ですが、トレーニング済みのマシンラーニングモデルに供給される包括的なシグナルセットの異常検出と、デバイスおよびユーザーリスクのきめ細かな追跡に基づいています。 このアプローチは、既存のアプローチを補完するものですが、誤検知を低く抑えながら検出率を劇的に向上させ、同じC2フレームワークツールによって容易に実現できる進化するC2トラフィックパターンに対する将来性を確保することができます。

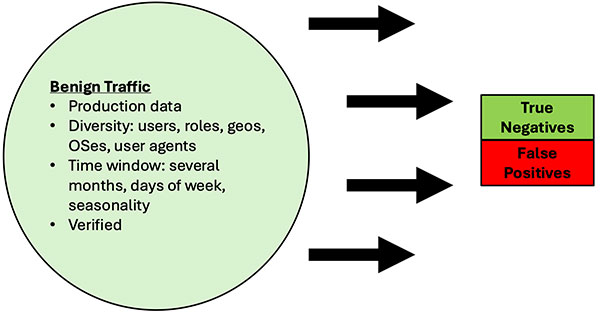

このホワイトペーパーでは、現在のアプローチのギャップと、ユーザーおよび組織レベルのモデルに基づく追加のネットワーク信号ときめ細かなリスクメトリックを備えた集中的なマシンラーニングアプローチを使用することによる有効性の向上について説明します。 また、C2ビーコン検出ソリューションの有効性をテストする際の主要な課題についても説明します。