No me gustan los acrónimos ni las palabras de moda. Al igual que muchos ejecutivos, se me nublan los ojos cuando se me propone una sopa de letras de términos tecnológicos que supuestamente "necesito" conocer.

Entonces, ¿por qué el título de este artículo incluye servicio de seguridad en el borde (SSE), servicio de acceso seguro en el borde (SASE) y Confianza Cero? A pesar de nuestro justificado desdén por los acrónimos, las ideas que hay detrás de estos términos tienen verdadera importancia para los líderes empresariales. En la prisa (de los vendedores de tecnología y los analistas) por comercializar en exceso estos términos, estamos confundiendo el mensaje y oscureciendo su valor empresarial.

En pocas palabras: si soy un líder empresarial, especialmente un líder empresarial no técnico, ¿por qué me importa lo que significan SSE, SASE y Confianza Cero?

Se lo diré. Como empresas, construimos nuestros entornos de TI en torno a dos principios: 1.) personas que trabajan en oficinas, y 2.) aplicaciones y datos que residen en centros de datos. Ninguno de los dos sigue siendo cierto, y la pandemia ha sido un catalizador para una evolución aún más rápida. Cambiar la forma en que protegemos a las personas que trabajan de forma productiva desde cualquier lugar es un viaje que los responsables de seguridad ya han iniciado, y aún queda mucho trabajo por hacer.

Pero este viaje merece la pena. Mejorará la agilidad de su salida al mercado. Protegerá sus activos más importantes, las personas y los datos, estén donde estén. También significará la ruptura de los núcleos organizativos asilados para ayudar a su personal a trabajar más estrechamente, entre funciones, de lo que nunca antes lo habían hecho. Significa hacer de la ciberseguridad una responsabilidad para todos los implicados.

Este viaje también ayudará a las organizaciones a ahorrar dinero. Las inversiones tradicionales en seguridad se financian normalmente evitando costos, en forma de costes de reputación y monetarios de una brecha o un ataque de ransomware. A diferencia de la financiación incremental de estas inversiones de seguridad tradicionales, las organizaciones pueden tener éxito en su viaje de SSE utilizando los ahorros derivados de la consolidación de las soluciones puntuales y los productos de seguridad existentes, reduciendo los costos de red y conectividad, y simplificando las operaciones mediante la consolidación de los equipos humanos y la redistribución de los recursos y las personas hacia otras necesidades dentro de las organizaciones.

SSE, SASE y Confianza Cero son términos confusos, pero cuando se entienden correctamente, las ideas que contienen son una forma elegante de explicar este viaje, que ahora es completamente necesario para todas las empresas del mundo.

Dónde hemos llegado y hacia dónde nos dirigimos

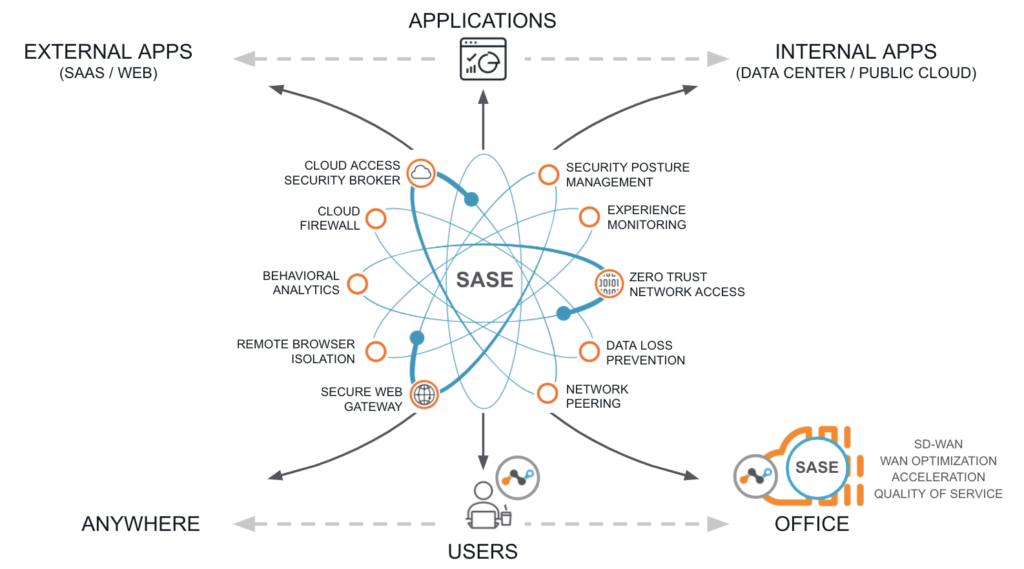

SASE es una arquitectura—un diseño para hacer converger funciones de seguridad y de red que antes estaban separadas, de forma que se maximice el valor y la utilidad de la nube. SSE es el conjunto de servicios de seguridad que habilitan de forma segura esa arquitectura SASE. La Confianza Cero es un conjunto de principios que ayudan a guiar nuestro viaje y para implementar SSE dentro de una arquitectura SASE. Pero antes de entrar en estas ideas, veamos primero lo que nos ha llevado al estado actual de la tecnología y la necesidad de evolucionar en la forma de ofrecer seguridad.

La gente trabaja desde cualquier lugar y en cualquier dispositivo. Esta tendencia se aceleró aún más con la pandemia mundial, cuando todas las empresas pasaron a trabajar a distancia o con una plantilla híbrida. Antes de la pandemia, nuestros entornos no seguían el ritmo de este cambio. Sin embargo, después de la pandemia, están aún más atrasados y necesitan cambiar aún más rápido para ponerse al día.

Cada día tenemos más trabajadores nativos digitales.¿Quieres saber cuál es el lenguaje número uno que la gente aprende en el mundo ahora mismo, hablado o codificado? Python. No podemos decir a nuestros nativos digitales que no pueden resolver problemas utilizando la tecnología. A estas alturas, buscar respuestas a los problemas en Google está integrado en sus cerebros, y desarrollan soluciones a los problemas utilizando lo que encuentran en esas búsquedas. A veces esas soluciones son aplicaciones SaaS. Si nuestros empleados recurren a una aplicación SaaS gratuita para mantenerse productivos, a menudo lo llamamos Shadow IT. Pero como me dijo recientemente el CIO de un proveedor de automóviles de primer nivel, recordando algo que dijo su propio CEO, eso no es "TI en la sombra"... es TI de negocio. Se trata de utilizar la tecnología disponible para resolver un problema percibido en el negocio, por lo que debemos encontrar una forma de apoyarla en lugar de intentar detenerla.

Los datos de la empresa están en todas partes. Parafraseando algo que me dijo mi amiga Joan Holman, CIO del bufete de abogados global Clark Hill, todas nuestras joyas solían estar en nuestro centro de datos. Piense en ello como un castillo, rodeado por un foso. Pero entonces, con la llegada de la nube y la generalización del trabajo desde casa provocada por la pandemia de COVID-19, el foso se secó y todo el mundo abandonó el castillo con todas las joyas, y no tenemos ni idea de dónde fueron. Como lo describe uno de mis colegas, Steve Riley, estamos pasando de un estado de un centro de datos a múltiples centros de datos.

Las amenazas son cada vez más sofisticadas. Ya ha oído hablar del "omnicanal" en el comercio minorista; ahora tenemos el omnicanal en las amenazas de ciberseguridad, desde ataques de phishing embebidos en mensajes de texto de aspecto muy realista hasta la explotación activa de errores de configuración y la mala gestión de la postura en la nube. Gran parte de esto se debe a cómo protegemos los datos cuando fluyen por todas partes, a través de la nube, a veces sin control. Por usar sólo un ejemplo reciente bien conocido, los datos se están moviendo hacia las aplicaciones basadas en la nube pública, y la vulnerabilidad log4j se está exponiendo en muchas aplicaciones basadas en la nube pública, lo que significa que muchos datos están potencialmente en riesgo.

El diagrama de arriba es cómo conceptualizamos SASE en Netskope. Tiene un montón de palabras, pero todo en este diagrama resuelve un problema particular y tiene implicaciones directas sobre cómo traducir su gasto en tecnología de seguridad en la eficacia con la que puede gestionar el riesgo, y hacer que su negocio sea más ágil y más productivo. Sin embargo, la clave de lo que llamamos SSE y SASE inteligentes es que van más allá de todas estas piezas individualmente para describir también cómo encajan de forma elegante.

Parte de ese encaje son los principios de Confianza Cero, que se aplican a través de la arquitectura SASE para ayudarle a conseguir una Confianza Adaptativa Continua. Este es un estado en el que el acceso en tiempo real y los controles de políticas se adaptan de forma continua basándose en una serie de factores contextuales, incluyendo la higiene de seguridad del usuario, los dispositivos que están operando, las aplicaciones y las distintas instancias (es decir, personales o corporativas) a las que están accediendo, las amenazas que están presentes y la sensibilidad de los datos a los que están intentando acceder. Ya no confiamos, como en los viejos tiempos, sino que verificamos; ahora verificamos y luego confiamos.

Lograr una confianza adaptativa continua puede ayudar a reducir el riesgo y, ampliando aún más, una arquitectura SASE con capacidades SSE puede ayudar a proporcionar agilidad y reducir los costes. Para elevar esta conversación más allá del nivel de la tecnología, he aquí cómo vemos que se manifiestan esos valores para el negocio:

- Riesgo, en el que se protegen los activos críticos, se garantiza la resiliencia de los sistemas y de su negocio, y se mejora la higiene de la seguridad de sus usuarios para crear mejores ciudadanos digitales a partir de su gente

- Agilidad, en la que se mejora la experiencia de los empleados, se aumenta la velocidad de introducción de nuevas capacidades de seguridad y se toman decisiones basadas en datos con mejor información que nunca.

- Coste, en el que se reduce el costo total de propiedad, se consigue una mayor eficiencia operativa y se eliminan los costos reales de la cuenta de resultados gracias a la consolidación de proveedores y al traslado de la seguridad de la red a la nube, de modo que sólo se accede a la infraestructura tradicional cuando es absolutamente necesario.

Hay muchos casos de uso en los que los beneficios de esta creación de valor se aplicarían tanto a corto como a largo plazo. Desgranaré cada uno de ellos en futuros artículos, pero por ahora, considérense:

- Fusiones y adquisiciones: ¿Cómo podemos colaborar mejor y más rápido en una compleja transacción de fusiones y adquisiciones que implique la combinación de equipos humanos, herramientas y procesos? En el proceso de diligencia debida, ¿cómo evaluamos los riesgos potenciales de una adquisición? ¿Cómo podemos obtener visibilidad en el entorno de la nube de una adquisición y establecer mejores controles en él? ¿Cómo podemos simplificar el acceso a las aplicaciones y a los datos sin aumentar el riesgo, sin afectar a la experiencia del usuario, sin esperar al hardware y a la vez eliminar el hardware y las tecnologías redundantes? ¿Y cómo podemos proporcionar un acceso remoto seguro sin depender del hardware—que actualmente está sintiendo el fuerte impacto de los problemas de la cadena de suministro global?

- Shadow IT: ¿Cómo podemos conectar a más miembros de nuestro equipo para que hablen sobre los problemas que están tratando de resolver, y luego estandarizar una solución con TI, en lugar de perseguir y/o tratar de controlar constantemente las actividades de "TI en la sombra" que ocurren en núcleos independientes? Recuerde: lo que consideramos como "TI en la sombra" es en realidad TI de negocio—los usuarios no la utilizan para ser turbios, sino para hacer las cosas. Así pues, ¿cómo pueden los responsables de TI comprometerse mejor con los usuarios sobre los problemas que necesitan resolver, y aprovechar potencialmente las inversiones existentes, antes de que se apeguen emocionalmente a nuevas aplicaciones que, en última instancia, son redundantes o carecen de la postura de seguridad deseada?

- Gobernanza de la nube pública: ¿Cómo nos aseguramos de que otros departamentos de nuestra organización están desarrollando en entornos de nube pública con los controles de seguridad, la postura y la visibilidad necesarios? ¿Podemos redirigir a nuestros usuarios para que trabajen en estos entornos de nube pública aprobados desde el principio, de modo que no nos sorprenda un proyecto de transformación digital una vez que caiga el comunicado de prensa?

- Formación en tiempo real: Si queremos formar a nuestros usuarios para que tomen mejores decisiones en tiempo real, ¿cómo podemos hacer algo mejor que la formación trimestral o anual de concienciación en materia de seguridad y tener realmente un mejor comportamiento en tiempo real? ¿Podemos redirigirlos a las aplicaciones y procesos correctos que queremos que utilicen y, en última instancia, hacerlos mejores ciudadanos digitales? ¿Cómo podemos utilizar los datos de inteligencia de una plataforma de SSE para que la formación en concienciación sea más específica?

- Protección de datos: Por poner solo un ejemplo de cómo proteger mejor los datos en movimiento en la nube, ¿cómo podemos utilizar la IA y el aprendizaje automático para evitar la exfiltración de datos (incluidas las imágenes, las capturas de pantalla y las pizarras digitales), de forma accidental o malintencionada? Además, ¿cómo podemos asegurarnos de que no estamos violando ninguna ley o reglamento de privacidad de datos?

SSE y SASE correctamente configurados contribuyen directamente a todos los resultados anteriores y le permiten resolver los problemas a nivel de negocio sin tener que comprar "más" o forzar su antigua infraestructura a cumplir necesidades para las que nunca fue diseñada.

Independientemente de cómo aborde estas conversaciones sobre SSE y SASE con su equipo, subraye la idea de un viaje con impacto a largo plazo. Está pidiendo a las partes interesadas, a menudo escépticas, que se asocien con usted en ese viaje. No se llega a ese punto soltando acrónimos. Lo consigue destacando el valor para el negocio de cada uno de estos conceptos y mostrando cómo todas las piezas pueden encajar perfectamente.

Conéctese conmigo en LinkedIn y dígame cómo explicaría SSE o SASE en términos de estrategia de negocio.

Si tiene curiosidad por saber qué tendencias de seguridad se vislumbran en el horizonte para 2022, especialmente en torno a SSE, descargue una copia del informe Gartner Predicts 2022.

Atrás

Atrás

Lea el blog

Lea el blog