En muchas de las conversaciones que mantengo con responsables de seguridad e infraestructuras, la conversación gira inevitablemente en torno a un proyecto de confianza cero que ya está en marcha o que comenzará en breve. La mayoría de las veces, esta conversación trata específicamente sobre Zero Trust Network Access (acceso a la red basado en confianza cero o ZTNA), porque la tecnología ZTNA se ha posicionado frecuentemente como la solución para algo que todos los departamentos quieren realmente conseguir ahora mismo: la sustitución total de las VPN de acceso remoto.

Sin embargo, aquí está la complicación: el ZTNA moderno entregado desde la nube no puede atornillarse a una infraestructura tradicional, por lo que no es una eliminación y reemplazo de las VPN. Por ejemplo, en una conversación reciente me enteré de que la empresa de un CIO emplea a unos 1.200 trabajadores de centros de llamadas como parte de su empresa distribuida por todo el mundo. Estos trabajadores siguen utilizando un producto de VoIP alojado en las instalaciones.

El CIO explicó que su equipo entiende que la actualización a ZTNA es un enfoque por fases que requiere la modernización de la infraestructura más amplia de aplicaciones y tener un plan para actualizar VoIP a las modernas UCaaS (comunicaciones unificadas como servicio). Sin embargo, esa actualización no está prevista hasta dentro de dos años. Mientras tanto, tienen que mantener una pequeña flota de infraestructura VPN, lo que no es lo ideal. No es un escenario poco común.

Afortunadamente, ahora hay una forma mejor de ZTNA.

Hoy, Netskope se enorgullece de anunciar ZTNA Next, que ayudará a la Organización a lograr una verdadera jubilación total de la VPN y a cumplir la promesa de modernizar la infraestructura tecnológica utilizando ZTNA.

Veamos por qué esto cambia las reglas del juego para un problema que casi todos los departamentos de seguridad e infraestructuras y operaciones abordarán en los próximos años.

Cumplir la promesa del retiro total de VPN

ZTNA ha llegado para quedarse. Gartner predice que para 2025, el 70% de los casos de uso de acceso remoto serán sustituidos por ZTNA. Lo que es interesante notar en la descripción de Gartner es la frase "casos de uso". Como en el caso del CIO que mencioné antes, ZTNA pretende ser una opción que merece la pena para muchos casos de uso, incluida la sustitución de las VPN. Pero si algunos casos de uso individuales de sustitución de VPN son soportados por ZTNA y otros no, ese producto ZTNA es sólo una solución parcial a un problema completo.

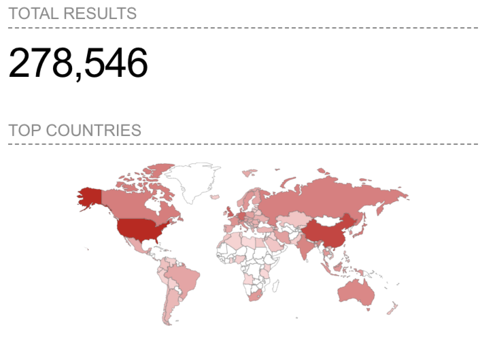

Pero demos un paso atrás. ¿Todas las organizaciones quieren sustituir las VPN? En una palabra, sí. Durante la pandemia se aceleró el trabajo remoto, y las organizaciones con visión de futuro vieron la oportunidad de sustituir las antiguas VPN de acceso remoto por una tecnología moderna y eficaz. Estas VPN tradicionales complican en exceso la infraestructura y son una molestia para los departamentos de TI. Y lo que es más importante, también suponen un importante riesgo para la seguridad por lo vulnerables que son. Por ejemplo, CVE lista 645 vulnerabilidades divulgadas relacionadas con VPN, 71 de las cuales se divulgaron sólo en 2022. Con una gran variedad de puntos finales remotos que acceden a redes de todo el mundo, las soluciones de acceso remoto tradicionales, como las VPN, amplían indudablemente la superficie de ataque digital. Por ejemplo, nuestro equipo de investigación aprovechó los datos disponibles públicamente para identificar más de un cuarto de millón de casos de infraestructuras expuestas públicamente que alojan software y servicios VPN SSL, en todo el mundo, de un solo proveedor de tecnología VPN. Los departamentos de seguridad ya saben que las VPN son vulnerables. Sin embargo, las empresas siguen teniendo dificultades para sustituir por completo esta tecnología de acceso remoto tradicional por otra que puedan utilizar en todos los casos de uso relevantes.

Fuente de datos: Consulta Shodan de marzo de 2023

ZTNA entregado desde la nube se basa en principios de confianza cero (de ahí el "ZT" de su nombre). Un aspecto de esto incluye una especie de enfoque "de dentro hacia fuera" en el que una conexión saliente desde la red que contiene la aplicación a sólo el proveedor hace que la aplicación esté disponible para usuarios remotos. Nada da a la Internet pública, los túneles en los firewalls se hacen innecesarios y las aplicaciones están protegidas contra el descubrimiento y el abuso. Al fin y al cabo, los atacantes no pueden dañar lo que no encuentran.

Sin embargo, como predijo Gartner, aunque este modelo puede servir para la mayoría de los casos de uso de tráfico de aplicaciones privadas, esta forma moderna de conectarse plantea un reto para las aplicaciones tradicionales que requieren un flujo de tráfico de servidor a cliente, por ejemplo, VoIP local y otras aplicaciones tradicionales.

Es importante señalar aquí que la sustitución total de las VPN no tiene por qué producirse de golpe y, para la mayoría de las empresas, tampoco se producirá de golpe. Tuve otra conversación reciente con un departamento de un cliente que me dijo que habían inventariado todos sus concentradores VPN para ayudar a mapear todo su panorama de aplicaciones y luego decidir qué VPN retirarán y en qué secuencia.

Las organizaciones diferirán en su enfoque de esa secuencia. Algunas podrían empezar con aplicaciones en una DMZ, por ejemplo, mientras que otras podrían empezar con recursos privados alojados en una infraestructura de nube pública. La cuestión es: todos los casos de uso de VPN deben resolverse finalmente, de forma que no quede ninguna infraestructura VPN en una implantación de ZTNA totalmente modernizada.

Hemos creado ZTNA Next para ayudar a los clientes a llegar antes a ese punto. Se trata de un nuevo servicio totalmente integrado que proporciona un camino claro hacia la sustitución ompleta de las VPN de acceso remoto para todos los casos de uso de acceso a aplicaciones, reduciendo la superficie de ataque digital, mejorando la postura de seguridad con principios de confianza cero e impulsando la productividad de los trabajadores remotos con una experiencia de acceso a aplicaciones optimizada y sin problemas.

ZTNA Next combina nuestro galardonado Netskope Private Access ZTNA con la potencia del software Netskope Endpoint SD-WAN, permitiendo a las organizaciones:

- Modernizar la conectividad y aumentar la seguridad. Acortar el periodo de transición proporcionando un acceso seguro a las aplicaciones tradicionales que requieren conectividad de servidor a cliente o tráfico bidireccional, ninguna de las cuales era compatible con los productos ZTNA basados en la nube que sólo ofrecían conectividad de dentro a fuera.

- Mejorar la experiencia del usuario. Con el cliente unificado de Netskope y su capacidad de direccionamiento inteligente, el personal de infraestructuras y operaciones puede confiar en que el cliente de Netskope conectará a los usuarios con los recursos internos que necesitan para que puedan centrarse simplemente en su trabajo diario.

Las capacidades endpoint SD-WAN integradas garantizan un acceso muy fiable y optimizado a las aplicaciones de voz y vídeo, proporcionando un acceso constante de alto rendimiento para los usuarios que trabajan desde casa.

- Reducir la complejidad y los costos operativos. Las organizaciones pueden acelerar sus planes para sustituir las VPN de acceso remoto tradicionales, eliminando la necesidad de mantener herramientas de acceso remoto independientes. (Esto también reducirá drásticamente el complejo enrutamiento de red, la aplicación de parches y el mantenimiento de hardware que requiere la infraestructura VPN tradicional).

- Conseguir una visibilidad y un control sin precedentes sobre las aplicaciones.Proporciona una visibilidad cristalina de todo el tráfico interno de aplicaciones, lo que crea además una breve lista de pasos que los administradores pueden seguir para descubrir aplicaciones modernas y convertirlas a ZTNA. (Al mismo tiempo, el concentrador SD-WAN permanece en su lugar para permitir el acceso remoto a las aplicaciones tradicionales).

Con ZTNA Next, Netskope puede permitir el retiro completo—no sólo la sustitución parcial—de las VPN de acceso remoto para todos los casos de uso de acceso a aplicaciones relevantes, al tiempo que mejora la postura de seguridad y ofrece un acceso a aplicaciones optimizado y sin problemas.

Visítenos en la Conferencia RSA en San Francisco para obtener más información sobre lo que ZTNA Next puede hacer por usted, y haga clic aquí para obtener más detalles.

Atrás

Atrás

Lea el blog

Lea el blog