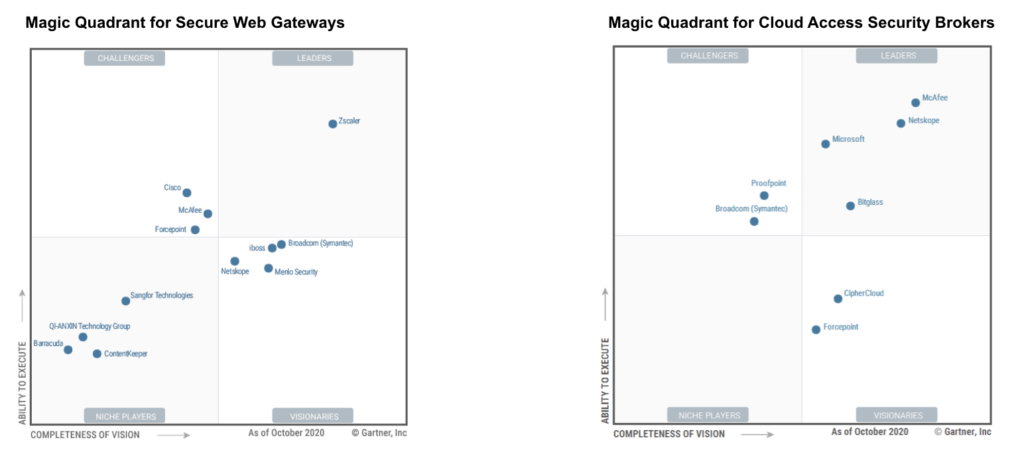

Las versiones 2020 recientemente publicadas por Gartner del Cuadrante Mágico para Cloud Access Security Broker (CASB) y del Cuadrante Mágico para Secure Web Gateways (SWG) nos dicen mucho sobre hacia dónde se dirigen ambos mercados. Los datos y los usuarios residen y trabajan cada vez más en la nube, la pandemia mundial ha acelerado la transformación digital de un modo sin precedentes, y la marcha avanza hacia el futuro del Secure Access Service Edge (SASE ) que Gartner predijo por primera vez en su documento de 2019, "El futuro de la seguridad de las redes está en la nube". A medida que el statu quo de la seguridad se invierte del centro de datos al usuario, CASB y SWG serán cada vez más la misma conversación, no mercados tecnológicos separados.

En otras palabras, ¿habrá necesidad de mantener cuadrantes mágicos separados de CASB y SWG en el futuro? En Netskope, creemos que no.

Hay cuatro transformaciones clave en juego, incluyendo la red, la seguridad, las aplicaciones y los datos. Cada una tiene un impacto en las capacidades requeridas para CASB y SWG en el contexto de la arquitectura SASE.

- La transformación de la red reduce el tráfico de retorno y la latencia para proporcionar acceso directo a la nube entre los usuarios y las aplicaciones. El trabajo remoto está en su punto más alto y se predice que permanecerá muy por encima de los niveles pre-pandémicos en el futuro previsible. Los usuarios están adoptando el acceso directo a la nube en lugar de utilizar las redes VPN y MPLS para retornar el tráfico a los puntos de salida de la oficina central para la web y los servicios en la nube. Los muchos aspectos positivos de esta transformación incluyen una reducción de los gastos en MPLS y VPN, un entorno simplificado y una mejor experiencia del usuario para la web, SaaS y otros servicios en la nube.

- La transformación de la seguridad reduce los dispositivos de seguridad del centro de datos, la sede central y las sucursales, pasando a un acceso seguro a la nube en el borde con una inspección de un solo paso del tráfico de los usuarios para la web, SaaS gestionado, SaaS no gestionado (Shadow IT), servicios en la nube públicos y aplicaciones personalizadas en estos servicios en la nube. Todos estos cinco tipos de tráfico de usuario requieren protección de datos y frente a amenazas con controles de políticas granulares por usuario, grupo o unidades organizativas, y por aplicación, instancia, actividad, datos y otras variables contextuales. Los datos que se dan para la transformación de la seguridad son la inspección del tráfico TLS, el acceso a la red basado en modelo de confianza cero (ZTNA) para los datos y recursos, además de la capacidad de dar soporte a cualquier usuario, dispositivo o ubicación.

- La transformación de las aplicaciones migra las aplicaciones del centro de datos a nuevas opciones de sustitución en SaaS, aplicaciones personalizadas nuevas o customizadas diseñadas para la nube, o el cambio de las aplicaciones tradicionales hacia máquinas virtuales alojadas en la nube. La adopción de aplicaciones SaaS casi se ha duplicado año tras año, pasando de una media de 1.295 aplicaciones por organización en 2019 a 2.415 en 2020, según Netskope Research Labs. El punto clave para la transformación de las aplicaciones es que menos del 2% de estas aplicaciones se gestionan por parte de TI con derechos de administración. El resto son adoptadas libremente por los usuarios y las unidades de negocio, lo que hace que el Shadow IT sea un riesgo creciente para la seguridad.

- La transformación de datos migra los datos del centro de datos a aplicaciones y servicios en la nube donde residen la mayoría de los datos, sin embargo, la exposición de los datos ocurre a través de cruces de límites en instancias personales de aplicaciones gestionadas, aplicaciones no gestionadas (Shadow IT), o datos compartidos a través de la colaboración, redes sociales y actividad web. Los líderes de las organizaciones que gestionan la protección de datos y los riesgos suelen hacer un seguimiento de esta transformación en las evaluaciones de riesgos en la nube, centrándose en el Shadow IT y en las clasificaciones de riesgo de los perfiles de las aplicaciones. El resultado neto es impulsar nuevos casos de uso para controlar el movimiento de datos no intencionado o no aprobado, la protección de los datos y la propiedad intelectual frente a las amenazas en la nube y la web, además de proporcionar controles de políticas granulares basados en el contexto de los datos en las aplicaciones y los servicios en la nube con protección de datos y DLP avanzada.

Ninguna de estas cuatro transformaciones favorece un enfoque único en CASB o SWG.

El mercado ha visto generalmente a CASB para aplicaciones gestionadas y servicios en la nube utilizando un despliegue de API que funciona fuera de banda para analizar los datos en reposo. Las soluciones de seguridad en la nube asociadas también incluyen la gestión de la postura de seguridad en la nube basada en API (CSPM) y las plataformas de protección de cargas de trabajo en la nube (CWPP) para servicios en la nube gestionados. Esto tiene sentido para las aplicaciones gestionadas y los servicios en la nube controlados por TI, sin embargo, las unidades de negocio y la adopción dirigida por el usuario del Shadow IT son un tren desbocado que debe abordarse, junto con las instancias personales (versus la instancia de la empresa) de las aplicaciones gestionadas a las que también acceden los usuarios. Una arquitectura SASE requiere un contexto de datos en línea, cambiando el énfasis para las soluciones CASB en el futuro.

Al hacer un foco único en SWG, se hace énfasis en las amenazas en la web a través de una solución proxy en línea con defensas avanzadas frente a amenazas, que incluyen análisis previos a la ejecución, sandboxing, analíticas con aprendizaje automático y aislamiento remoto de navegador. Dado que Internet ha sido la principal fuente de amenazas, esto tiene sentido. Sin embargo, las amenazas se están desplazando hacia el SaaS; el informe de tendencias de phishing de APWG.org señala que el objetivo número uno del phishing es el SaaS/correo web durante dos años consecutivos. Los servicios SaaS también se están utilizando para atacar SaaS, donde el ejemplo principal es el phishing en la nube utilizando formularios de inicio de sesión falsos alojados en aplicaciones de almacenamiento en la nube de confianza. Incluso el informe de investigaciones de violación de datos de Verizon de 2020 (DBIR) destaca el foco en comprometer las credenciales y el acceso para los incidentes y las violaciones, ¿por qué hacer una intrusión cuando se puede iniciar sesión? Una arquitectura SASE requiere tanto el tráfico de la nube como el de la web en una arquitectura proxy de un solo paso con defensas asociadas para la protección de datos y amenazas.

Los anteriores líderes en seguridad y redes se están enfrentando a nuevos desafíos para sus soluciones existentes, ya que la pandemia y el aumento del teletrabajo aceleran una transformación disruptiva. La consolidación, la reducción de la complejidad y la disminución de los costos son los beneficios del cambio para las transformaciones de la red y la seguridad que muchos proveedores se apresuran en enfatizar. Sin embargo, las transformaciones de las aplicaciones y los datos son cada vez más disruptivas, ya que impulsan nuevos casos de uso, tratan de gestionar los riesgos y proteger a los datos y a los usuarios. Las soluciones que abordan las transformaciones de aplicaciones y datos son las más adecuadas para el contexto de datos de una arquitectura SASE. En un futuro muy cercano, la conversación no será sobre quién tiene el mejor CASB o el mejor SWG, o cualquier otra pieza individual de una arquitectura SASE. Para llegar a SASE, de cara al futuro, tenemos que hacer foco en soluciones CASB y SWG integradas, y de un solo paso.

Su SWG está ciego frente a más del 50% de su tráfico y podemos probarlo. Experimente la transformación hoy.

Atrás

Atrás

Lea el blog

Lea el blog