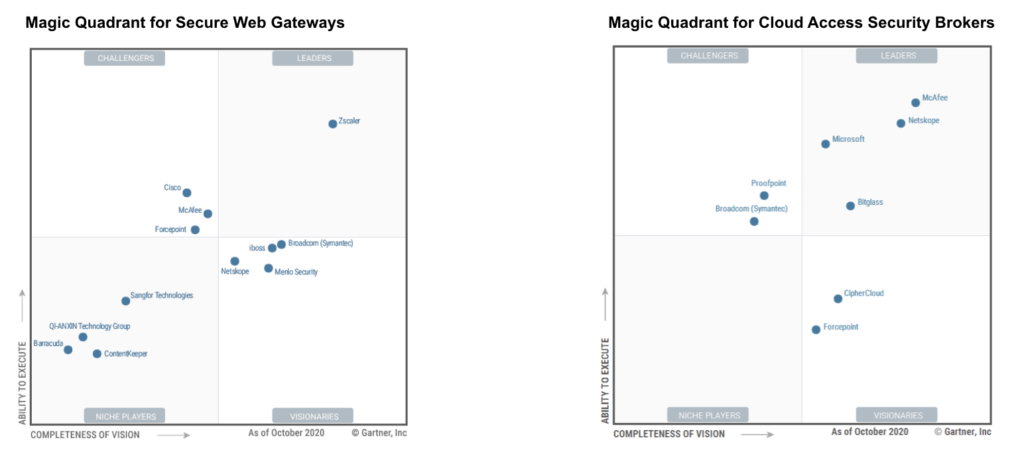

Die kürzlich von Gartner veröffentlichten 2020-Versionen des Magic Quadrant für Cloud Access Security Brokers (CASB) und des Magic Quadrant für Secure Web Gateways (SWG) sagen viel darüber aus, wohin sich beide Märkte entwickeln. Daten und Benutzer befinden sich zunehmend in der Cloud und arbeiten dort, die globale Pandemie hat die digitale Transformation in beispielloser Weise beschleunigt und der Marsch in Richtung der Secure Access Service Edge (SASE) -Zukunft ist im Gange, wie Gartner sie erstmals in seinem Artikel „Die Zukunft der Netzwerksicherheit liegt in der Cloud“ aus dem Jahr 2019 vorhergesagt hat. Da sich der Status quo in Sachen Sicherheit vom Rechenzentrum zum Benutzer verlagert, werden CASB und SWG zunehmend in ein und demselben Kontext behandelt und nicht mehr als getrennte Technologiemärkte.

Mit anderen Worten: Wird es in Zukunft überhaupt noch separate Magic Quadranten für CASB und SWG geben müssen? Wir bei Netskope glauben das nicht.

Dabei stehen vier wesentliche Transformationen im Spiel: Vernetzung, Sicherheit, Anwendungen und Daten. Jeder von ihnen hat Auswirkungen auf die erforderlichen Funktionen für CASB und SWG im Kontext der SASE-Architektur.

- Durch die Netzwerktransformation werden Backhauling, Hairpinning und Latenz reduziert, um einen direkten Zugriff auf die Cloud zwischen Benutzern und Apps zu ermöglichen. Die Zahl der Telearbeiter hat einen historischen Höchststand erreicht und wird Prognosen zufolge auch in absehbarer Zukunft deutlich über dem Niveau vor der Pandemie bleiben. Benutzer bevorzugen den direkten Zugriff auf die Cloud, anstatt VPNs und MPLS-Netzwerke für das Backhaul zu den Ausgangspunkten in der Zentrale für Web- und Cloud-Dienste zu verwenden. Zu den vielen positiven Aspekten dieser Umstellung zählen geringere MPLS- und VPN-Kosten, eine vereinfachte Umgebung und ein verbessertes Benutzererlebnis für Web-, SaaS- und Cloud-Dienste.

- Durch die Sicherheitstransformation werden die Sicherheitsgeräte in Rechenzentren, Büros und Zweigstellen reduziert und es erfolgt eine Umstellung auf einen sicheren Cloud-Zugriffsrand mit einer einmaligen Überprüfung des Benutzerverkehrs für das Web, verwaltete SaaS, nicht verwaltete SaaS (Shadow IT), öffentliche Cloud-Dienste und benutzerdefinierte Apps in diesen Cloud-Diensten. Diese fünf Arten von Benutzerverkehr erfordern alle einen Daten- und Bedrohungsschutz mit detaillierten Richtlinienkontrollen nach Benutzer, Gruppe oder Organisationseinheit sowie nach App, Instanz, Aktivität, Daten und anderen Kontextvariablen. Die Voraussetzungen für die Sicherheitstransformation sind die TLS-Verkehrsprüfung, Zero Trust Network Access (ZTNA) auf Daten und Ressourcen sowie die Möglichkeit, alle Benutzer, Geräte und Standorte zu unterstützen.

- Bei der Anwendungstransformation werden Apps vom Rechenzentrum zu neuen SaaS-Ersatzoptionen, zu neuen oder neu gestalteten benutzerdefinierten Apps mit Cloud-Architektur oder zum Lift & Shift von Legacy-Apps auf in der Cloud gehostete virtuelle Maschinen migriert. Laut Netskope Research Labs hat sich die Nutzung von SaaS-Apps im Jahresvergleich fast verdoppelt, von durchschnittlich 1.295 Apps pro Unternehmen im Jahr 2019 auf 2.415 im Jahr 2020. Der entscheidende Punkt bei der App-Transformation ist, dass weniger als 2 % dieser Apps von der IT mit Administratorrechten verwaltet werden. Der Rest wird von Benutzern und Geschäftseinheiten bereitwillig übernommen, wodurch Shadow IT zu einem wachsenden Sicherheitsrisiko wird.

- Bei der Datentransformation werden Daten aus dem Rechenzentrum in Apps und Cloud-Dienste migriert, wo sich die meisten Daten befinden. Eine Datenfreigabe erfolgt jedoch durch Grenzüberschreitungen in persönliche Instanzen verwalteter Apps, nicht verwalteter Apps (Shadow IT) oder in über Zusammenarbeit, soziale Netzwerke und Webaktivitäten freigegebene Daten. Führungskräfte in Organisationen, die für Datenschutz und Risikomanagement zuständig sind, verfolgen diesen Wandel häufig in Cloud-Risikobewertungen und legen dabei einen Schwerpunkt auf Risikobewertungen von Schatten-IT und App-Profilen. Das Nettoergebnis sind neue Anwendungsfälle zur Kontrolle unbeabsichtigter oder nicht genehmigter Datenbewegungen, zum Schutz von Daten und geistigem Eigentum vor Bedrohungen aus der Cloud und dem Internet sowie zur Bereitstellung detaillierter, auf dem Datenkontext basierender Richtlinienkontrollen für Apps und Cloud-Dienste mit Datenschutz und erweiterter DLP.

Keine dieser vier Transformationen begünstigt eine ausschließliche Konzentration auf CASB oder SWG.

Der Markt betrachtet CASB im Allgemeinen als für verwaltete Apps und Cloud-Dienste gedacht, bei denen eine Out-of-Band-API-Bereitstellung zur Analyse ruhender Daten verwendet wird. Zu den zugehörigen Cloud-Sicherheitslösungen gehören auch API-basiertes Cloud Security Posture Management (CSPM) und Cloud Workload Protection Platforms (CWPP) für verwaltete Cloud-Dienste. Dies ist für verwaltete Apps und Cloud-Dienste, die von der IT kontrolliert werden, sinnvoll. Allerdings sind Geschäftseinheiten und die benutzergesteuerte Einführung von Shadow IT ein außer Kontrolle geratener Zug, der neben persönlichen Instanzen (vs. Unternehmensinstanz) von verwalteten Apps, auf die Benutzer ebenfalls zugreifen. Eine SASE-Architektur erfordert einen Inline-Datenkontext, wodurch sich der Schwerpunkt für zukünftige CASB-Lösungen verschiebt.

Durch die Konzentration auf SWG werden Bedrohungen aus dem Internet über eine Inline-Proxy-Lösung mit erweiterten Abwehrmechanismen, darunter Analyse vor der Ausführung, Sandboxing, Analyse maschinellen Lernens und Remote Browser Isolation, hervorgehoben. Angesichts der Tatsache, dass das Internet die größte Bedrohungsquelle darstellt, ist dies sinnvoll. Allerdings verlagern sich die Bedrohungen in Richtung SaaS; der Phishing-Trendbericht von APWG.org stellt fest, dass SaaS/Webmail seit zwei Jahren in Folge das wichtigste Phishing-Ziel ist. SaaS wird auch für Angriffe auf SaaS verwendet. Das beste Beispiel hierfür ist Cloud-Phishing mithilfe gefälschter Anmeldeformulare, die in vertrauenswürdigen Cloud-Speicher-Apps gehostet werden. Sogar der Verizon Data Breach Investigations Report (DBIR) von 2020 hebt den Schwerpunkt bei Vorfällen und Datenschutzverletzungen auf Anmeldeinformationen und Zugriffskompromittierung hervor – warum einbrechen, wenn Sie sich anmelden können? Eine SASE-Architektur erfordert sowohl Cloud- als auch Web-Datenverkehr in einer Single-Pass-Proxy-Architektur mit zugehörigen Abwehrmaßnahmen zum Schutz von Daten und Bedrohungen.

Da die Pandemie und die zunehmende Fernarbeit den disruptiven Wandel beschleunigen, stehen bisherige Vorreiter im Bereich Sicherheit und Netzwerke vor neuen Herausforderungen für ihre bestehenden Lösungen. Konsolidierung, reduzierte Komplexität und niedrigere Kosten sind Vorteile der Netzwerk- und Sicherheitstransformationen, die viele Anbieter schnell hervorheben. Allerdings werden Anwendungs- und Datentransformationen immer disruptiver, da sie neue Anwendungsfälle vorantreiben, Risiken managen und Daten und Benutzer schützen sollen. Lösungen, die sich mit Anwendungs- und Datentransformationen befassen, eignen sich am besten für den Datenkontext einer SASE-Architektur. In naher Zukunft wird es in der Diskussion nicht mehr darum gehen, wer das beste CASB oder die beste SWG oder irgendein anderes einzelnes Element einer SASE-Architektur hat. Um SASE zu erreichen, ist es an der Zeit, sich künftig auf effektive, integrierte CASB- und SWG-Lösungen in einem Durchgang zu konzentrieren.

Ihre SWG ist für mehr als 50 % Ihres Datenverkehrs blind und wir können es beweisen. Erleben Sie die Transformation noch heute.

Zurück

Zurück

Den Blog lesen

Den Blog lesen