Résumé

DCRat (également connu sous le nom de Dark Crystal RAT) est un cheval de Troie modulaire d'accès à distance (RAT) qui est proposé en tant que malware-as-a-service (MaaS) et existe depuis 2018. Il est écrit en C# et possède des capacités typiques de RAT et de vol d'informations, telles que l'exécution de commandes shell, l'enregistrement de frappes clavier, l'exfiltration de fichiers et d'informations d'identification, entre autres.

Historiquement, DCRat a été diffusé par le biais de sites web compromis ou falsifiés, d'archives protégées par un mot de passe diffusées par des médias populaires tels que Signal, Cobalt Strike Beacons, ou de courriers électroniques non sollicités contenant des pièces jointes Excel ou PDF incorporées à des macros.

Au cours de ses activités de chasse aux menaces, l'équipe de Netskope a découvert que des utilisateurs russophones étaient ciblés par DCRat qui était diffusé par le biais de la contrebande de HTML, une technique de diffusion que nous n'avions pas observée auparavant pour déployer DCRat. Dans ce blog, nous analyserons plus en détail les techniques utilisées dans cette campagne.

Contrebande de HTML

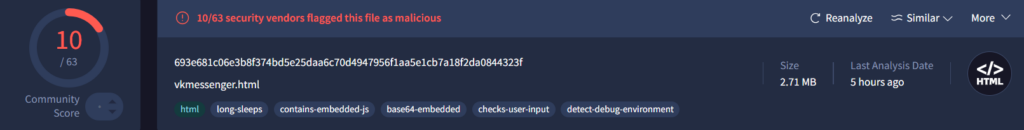

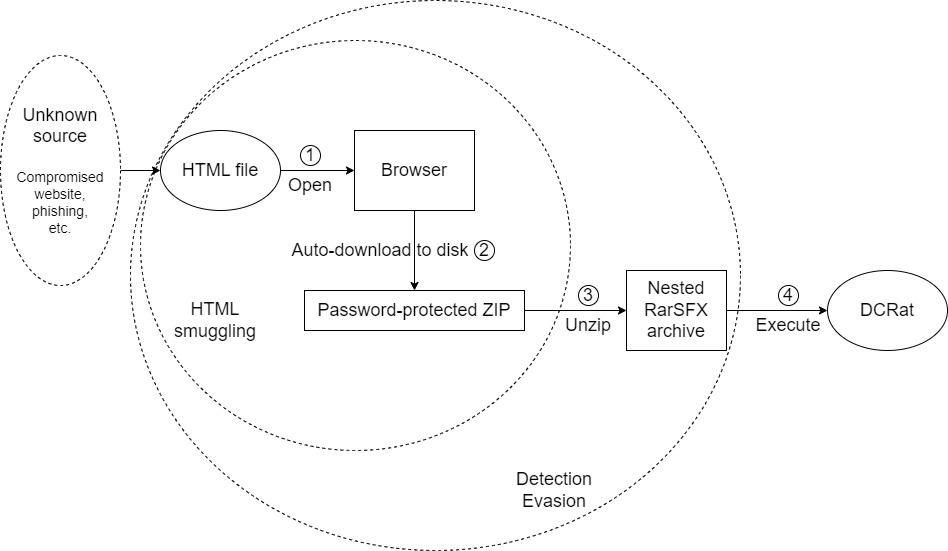

La contrebande de HTML est avant tout un mécanisme de livraison de charges utiles. La charge utile peut être intégrée dans le code HTML lui-même ou récupérée à partir d'une ressource distante. Il est généralement obscurci par une combinaison de compression, d'encodage ou de cryptage. Cela lui permet de contourner plus facilement les mécanismes de sécurité du réseau et d'atteindre le navigateur de la victime.

Une fois que le HTML commence à être rendu dans le navigateur, la charge utile malveillante est transformée dans sa forme originale. Des mesures anti-émulation peuvent être mises en œuvre dans le HTML, de sorte que, par exemple, la charge utile n'est transformée que si le pointeur de la souris se déplace. La charge utile transformée est alors automatiquement écrite sur le disque, ou peut nécessiter une interaction de l'utilisateur sous forme de clics de souris. L'auteur de la menace utilise généralement une forme d'ingénierie sociale pour persuader l'utilisateur d'exécuter la charge utile.

Cette technique a notamment été exploitée par Azorult, Pikabot et maintenant DCRat.

Analyse des fichiers HTML

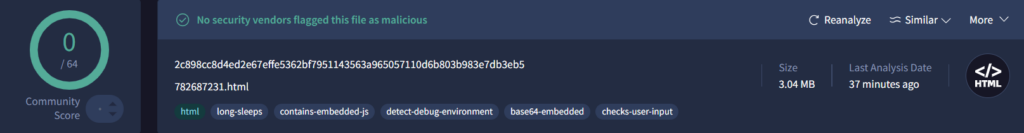

L'acteur de la menace a utilisé de fausses pages HTML qui se font passer pour des applications multimédias TrueConf et VK Messenger en langue russe. Nous ne savons pas actuellement comment ces pages HTML ont été transmises à la victime.

Au moment de la rédaction de ce blog, l'un des fichiers HTML n'a été détecté par aucun moteur sur VirusTotal, tandis que l'autre a fait l'objet de 10 détections.

Les fichiers HTML, lorsqu'ils sont ouverts dans n'importe quel navigateur, y compris Chrome, Firefox et Edge, téléchargent automatiquement sur le disque une archive ZIP protégée par un mot de passe. La page HTML fournissait également à la victime le mot de passe permettant de décrypter la charge utile ZIP. Dans les deux cas, le mot de passe était "2024". Il s'agit d'un exemple classique de contournement de la détection puisque les outils de sécurité n'ont pas accès au mot de passe, ce qui les empêche d'examiner la véritable charge utile contenue dans l'archive ZIP cryptée.

Le code relatif à la contrebande contenu dans les deux fichiers HTML provenait du dépôt GitHub à code source ouvert TheCyb3rAlpha/BobTheSmuggler. La structure du code JavaScript en témoigne.

Flux d'exécution DCRat

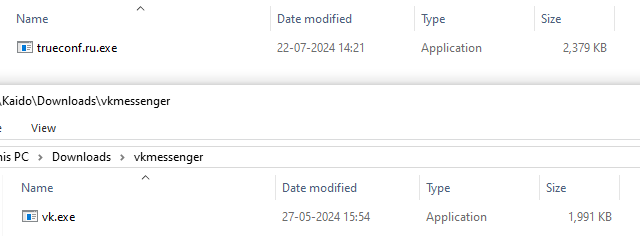

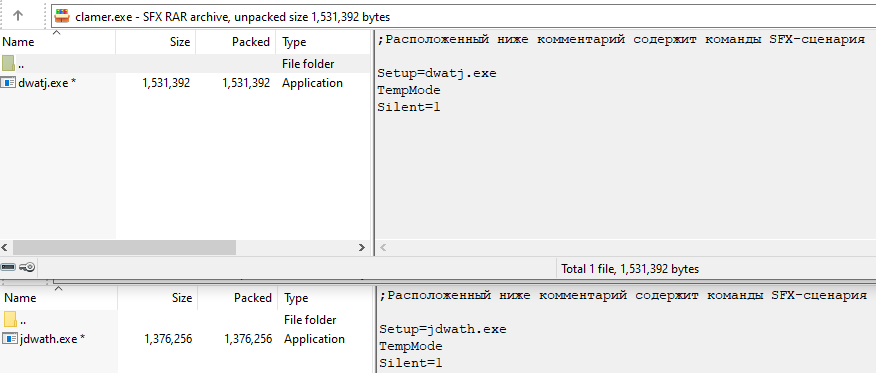

La charge utile ZIP initiale, protégée par un mot de passe, contenait une archive RarSFX dont le nom de fichier indiquait l'application usurpée, comme "trueconf.ru.exe" et "vk.exe".

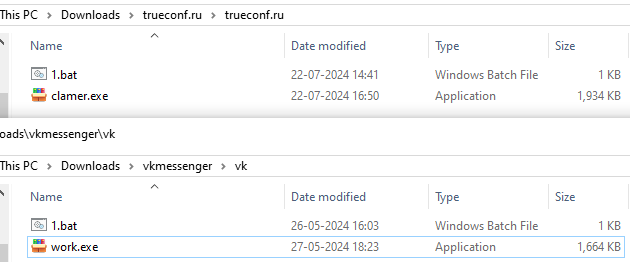

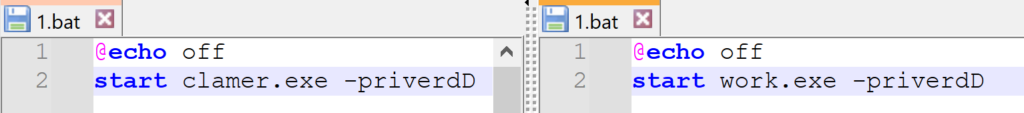

Cette archive RarSFX contenait également un fichier batch et une autre archive RarSFX protégée par un mot de passe.

Dans les deux cas, le mot de passe de l'archive RarSFX intégrée était "riverdD". Le fichier batch exécute l'archive RarSFX et fournit le mot de passe sur la ligne de commande.

Les commandes de script WinRAR configurées ont ensuite exécuté la charge utile intégrée.

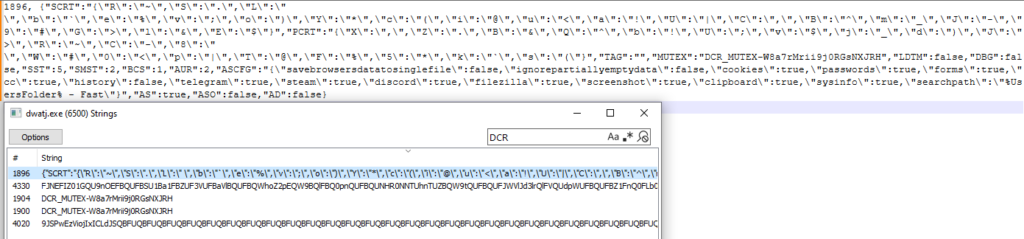

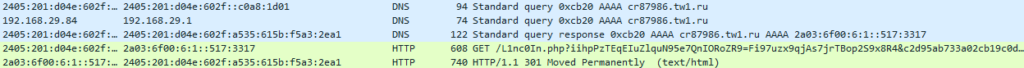

Chacune de ces charges utiles exécutables finales était un DCRat, comme l'indiquent les chaînes de mémoire, le nom du mutex et le C2.

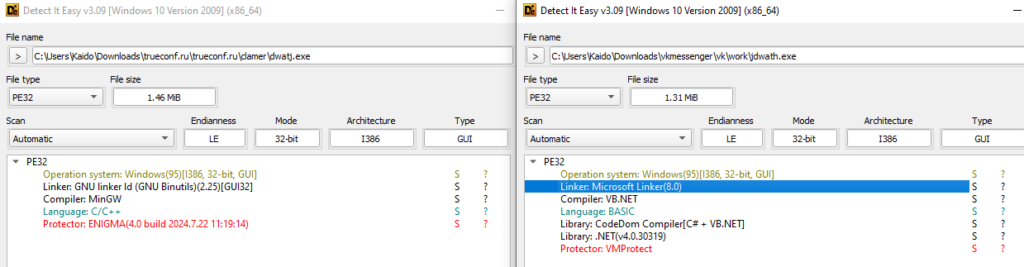

DCRat est connu pour être emballé, populairement avec .NET Reactor, mais aussi avec d'autres tels que ConfuserEx ou dans le cas de nos échantillons - ENIGMA et VMProtect.

Les deux exécutables DCRat ont été compilés le 4 mai 2022 et présentent des similitudes de comportement avec les échantillons DCRat décrits par BlackBerry en 2022. Cela suggère que l'acteur de la menace réutilisait d'anciennes versions de DCRat.

Protéger par mot de passe pour échapper à la loi

Les acteurs de la menace sont connus pour envoyer des courriels de phishing avec une pièce jointe protégée par un mot de passe, le mot de passe étant spécifié dans le corps du courriel. Le succès de ces campagnes dépendait en grande partie de la capacité à convaincre l'utilisateur d'ouvrir la pièce jointe et de fournir le mot de passe de décryptage. Cette dépendance a été contournée en utilisant des archives RarSFX imbriquées, où le but de la première archive RarSFX était d'exécuter l'archive RarSFX protégée par un mot de passe avec le mot de passe de décryptage. Ainsi, l'utilisateur n'avait plus à fournir de mot de passe et devait seulement ouvrir la pièce jointe malveillante.

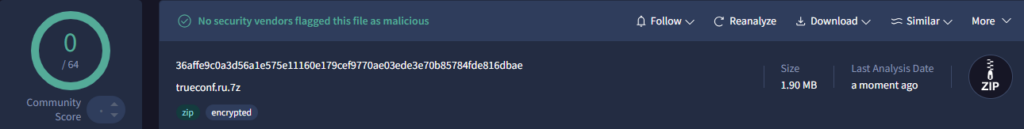

Cependant, dans cette attaque, l'auteur de la menace a intégré la première archive RarSFX dans un fichier ZIP protégé par un mot de passe. L'avantage de l'utilisation d'archives RarSFX imbriquées s'en trouve réduit à néant, car l'utilisateur doit désormais fournir un mot de passe pour décrypter le fichier ZIP initial. En y regardant de plus près, nous avons constaté que l'archive RarSFX intégrée était hautement détectée sur VirusTotal alors que le fichier ZIP initial protégé par mot de passe n' avait aucune détection au moment de la rédaction de cet article. Cela montre l'efficacité des logiciels malveillants protégés par un mot de passe pour échapper aux mécanismes de détection.

Conclusions

Dans ce billet, nous avons parcouru les échantillons HTML utilisés pour introduire DCRat sur les systèmes des victimes. Si d'autres familles de logiciels malveillants ont déjà eu recours à la contrebande de HTML par le passé, c'est la première fois que nous observons que DCRat est diffusé par ce biais. Netskope continuera à suivre l'évolution de DCRat.

Recommandations

Netskope recommande aux entreprises de revoir leurs politiques de sécurité pour s'assurer qu'elles sont correctement protégées contre les logiciels malveillants :

- Inspectez tout le trafic HTTP et HTTPS, y compris tout le trafic web et cloud, pour empêcher les systèmes de communiquer avec des domaines malveillants. Netskope Les clients peuvent configurer leur Netskope Next Gen Secure Web Gateway avec une politique de filtrage des URL pour bloquer les domaines malveillants connus, et une politique de protection contre les menaces pour inspecter tout le contenu web afin d'identifier les contenus malveillants en utilisant une combinaison de signatures, de renseignements sur les menaces et d'apprentissage automatique.

- Utilisez la technologie RBI (Remote Browser Isolation) pour fournir une protection supplémentaire lorsqu'il est nécessaire de visiter des sites web qui tombent dans des catégories qui peuvent présenter un risque plus élevé, comme les domaines nouvellement observés et les domaines nouvellement enregistrés.

Netskope Detection

- Netskope Threat Protection

- Fichiers HTML

- Trojan.GenericFCA.Agent.126219

- Script-JS.Trojan.Smuggling

- DCRat :

- Win32.Infostealer.Tinba

- ByteCode-MSIL.Backdoor.Dcrat

- Trojan.MSIL.Basic.6.Gen

- Win64.Trojan.DarkCrystal

- Trojan.Generic.36629582

- Fichiers HTML

- Système de prévention des intrusions Netskope

- Trafic DCRat C2 :

- SID 170049 : Trafic sortant MALWARE-CNC Win.RAT.DCRat détecté

- SID 58356 : Connexion sortante de la variante MALWARE-CNC Win.Trojan.DCRAT

- SID 58357 : MALWARE-CNC Win.Trojan.DCRAT variante connexion sortante

- SID 58359 : Connexion sortante de la variante MALWARE-CNC Win.Trojan.DCRAT

- Trafic DCRat C2 :

MITRE ATT&Techniques CK

| Tactic | Technique |

|---|---|

| TA0005 : Défense Evasion | T1027.002 : Fichiers ou informations obfusqués : Emballage de logiciels T1027.006 : Fichiers ou informations obfusqués : Contrebande de HTML |

| TA0011 : Commandement et contrôle | T1071.001 : Protocole de la couche application : Protocoles Web |

CIO

Tous les IOC et les scripts relatifs à ce malware se trouvent dans notre dépôt GitHub.

Retour

Retour

Lire le blog

Lire le blog