Introdução

Os dados e os insights proativos extraídos a partir deles são ativos estratégicos vitais na era digital moderna. Nesse contexto, as regulamentações globais, principalmente a partir do Regulamento Geral sobre a Proteção de Dados (GDPR) da União Europeia (UE), tornaram-se vanguarda para:

- Promover a privacidade e a soberania de dados de cidadãos individuais.

- Defina diretrizes rigorosas e melhores práticas para a coleta, armazenamento e uso de dados

- Impor multas e penalidades significativas para entidades que violarem as normas de proteção de dados.

É importante notar também que a soberania de dados viabiliza a propriedade individual dos dados e permite que os indivíduos controlem totalmente como eles são usados, assegurando que os dados sejam protegidos em conformidade com as normas locais. As regulamentações de soberania de dados exigem a proteção de informações de identificação pessoal (PII) e limitam o acesso por partes ou entidades não autorizadas, além de geralmente exigir que as PII de residentes permaneçam restritas às fronteiras geográficas ou internacionais do país.

O surgimento desse conceito aumentou consideravelmente os desafios para as empresas globais, já que elas precisam cumprir as regulamentações de privacidade atuais e emergentes e lidar com o ambiente macroeconômico dinâmico no cenário geopolítico. Como hoje a nuvem é o centro de fato do mundo digital, ela acrescenta uma camada de complexidade a esses esforços, já que os dados usados pelas empresas podem ser hospedados em qualquer lugar.

Valor comercial da proteção de dados

O GDPR espera que as empresas globais que operam diretamente na UE ou que têm parceiros de negócios locais garantam a implementação de barreiras administrativas, físicas e técnicas adequadas no processo de coleta, tratamento e armazenamento de dados pessoais. Como resultado, o GDPR se tornou referência em proteção de dados e levou outros países a promulgarem regulamentações locais rigorosas para a proteção e privacidade dos dados.

O ritmo e a velocidade das violações de dados, os caminhos de ataque sofisticados e as ameaças avançadas e persistentes aumentaram o risco empresarial de maneira significativa. Esse cenário apresenta grandes desafios para a proteção de dados e da privacidade devido ao ambiente regulatório dinâmico e em evolução.

Empresas globais enfrentam o risco de multas e processos judiciais importantes por não conformidade ou caso ocorra uma violação. Por exemplo, as penalidades do GDPR variam de 20 milhões de euros a 4% da receita mundial do ano fiscal anterior. Os processos judiciais podem ser tanto regulatórios quanto civis, portanto, na prática, há um "duplo risco" em jogo. Existem também regulamentações de privacidade setoriais nos EUA, como HIPAA (Health Insurance Portability and Accountability Act) e regulamentações em nível estadual, como a California Consumer Privacy Act.

As empresas também correm o risco de sofrer impacto na reputação/marca, perda de negócios e desvio do foco da gestão. Em conjunto, isso aumentou a necessidade de que as empresas fortaleçam suas estratégias de proteção de dados e implementem processos corporativos, políticas, programas de treinamento/conscientização e controles tecnológicos de última geração.

A era digital moderna centrada na nuvem valoriza dados e insights relevantes como um facilitador estratégico de negócios para promover a transformação digital, otimizar custos, aumentar a produtividade e gerar ganhos de eficiência. É fundamental ter proteção e governança de dados. Os princípios de soberania de dados e os requisitos de conformidade regulatória atuam como "ventos favoráveis" que impulsionam esses esforços.

Foco na proteção de dados

A segurança dos dados em todos os canais citados acima requer proteções para pessoas, processos e tecnologias que funcionem em conjunto para garantir a conformidade regulatória, a proteção contra violações e a redução dos riscos empresariais, conforme detalhado abaixo.

- Pessoas: um relatório da Infosecurity Magazine indicou que mais de 95% das violações de dados foram atribuídas a erro humano, com base em um estudo da Mimecast. Além disso, um estudo do Fórum Econômico Mundial também indicou que 95% de todos os incidentes poderiam ser atribuídos a erro humano. Portanto, é fundamental realizar treinamentos anuais e periódicos sobre segurança e privacidade, além de promover a conscientização. Isso pode ajudar a fortalecer o "firewall humano" como primeira linha de defesa. Tais medida são especialmente importantes nesta era de trabalho distribuído, onde os funcionários podem trabalhar remotamente por meio de "acesso autorizado a qualquer momento e em qualquer lugar". O treinamento contribui para reforçar as práticas recomendadas e garantir o comportamento seguro dos usuários, bem como promover a conscientização sobre regulamentações e o impacto da não conformidade.

- Processos: as políticas e os procedimentos de classificação de dados, desenvolvidos e estabelecidos por uma equipe multifuncional de stakeholders empresariais e aprovados pelo conselho ou pela diretoria executiva, são fundamentais para definir o tom da proteção dos dados corporativos. Eles devem ser complementados por processos de negócios e mapeamento de fluxo de dados para estabelecer uma linha de base para a implantação de controles baseados em risco e estratégias de tecnologias de proteção.

- Tecnologia: Existem várias ferramentas tecnológicas necessárias para implementar efetivamente a proteção holística de dados, incluindo, mas não se limitando a:

- Gerenciamento de identidade e acesso: a identidade é a base do fornecimento seguro de aplicativos e serviços digitais. É essencial contar com um sistema de gerenciamento de identidade e acesso que proporcione integração e desligamento automatizados de funcionários, além de capacitar os funcionários com logon único por meio de uma autenticação multifatorial robusta. Isso pode aumentar a produtividade e minimizar os riscos.

- Plataforma de caracterização e governança de dados: caracteriza os dados, identifica riscos de exposição e aplica remediação automaticamente. Também é uma área em que ferramentas de inteligência artificial (IA) incorporadas podem promover um gerenciamento mais eficaz e eficiente.

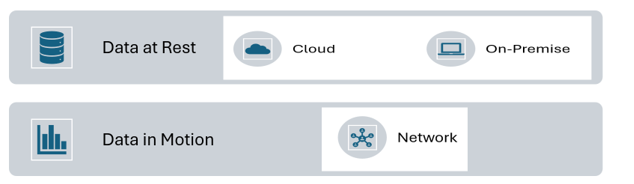

- A prevenção contra perda de dados (DLP) é essencial para proteger os dados em trânsito e em repouso por meio de uma arquitetura avançada.

- A confiança zero associa a identidade ao mudar o foco da segurança dos pacotes de rede para os usuários, aplicativos e dados por meio da avaliação dinâmica do contexto e comportamento do usuário, da postura do dispositivo e do risco da sessão. Isso garante o acesso seguro aos dados e aplicativos de missão crítica, seja onde for (acesso à rede Zero Trust, "ZTNA").

- A segurança da nuvem é essencial, pois a nuvem é o centro da era digital moderna. Recursos como otimização de rede, inspeção de pacotes e gerenciamento de tráfego protegem os dados em trânsito, além do ZTNA.

- Secure Access Service Edge (SASE): uma plataforma consolidada que combina uma variedade de aplicativos/infraestrutura de segurança e de rede, entregue por meio da nuvem. Reforça a identidade e a confiança zero ao proteger dados, usuários e dispositivos independentemente da localização geográfica, racionalizando ainda mais o acesso e aprimorando a segurança empresarial.

- Observação: ZTNA é uma das tecnologias consideradas como parte do portfólio SASE, além do Cloud Access Security Broker (CASB), Firewall-as-a-Service (FWaaS), Software-Defined Wide Area Networking (SD-WAN) e Secure Web Gateway (SWG).

Fique atento ao meu próximo artigo, que será liberado em breve e se aprofundará no futuro da confiança digital e na evolução da proteção de dados. Enquanto isso, para saber mais sobre soberania de dados, confira este episódio do podcast Security Visionaries com Michael Dickerson, que está ajudando a criar a primeira nuvem soberana indígena da Austrália.

Voltar

Voltar

Leia o Blog

Leia o Blog