Introducción

Los datos y las perspectivas proactivas obtenidas son activos estratégicos vitales en la era digital moderna. En este contexto, las normativas globales, especialmente comenzando con el Reglamento General de Protección de Datos de la Unión Europea (RGPD), se han convertido en la vanguardia para:

- Fomentar la privacidad de los datos y la soberanía de los ciudadanos individuales

- Defina directrices rigurosas y mejores prácticas para la recopilación, el almacenamiento y el uso de datos

- Imponer multas y sanciones significativas a las entidades que infrinjan las normas de protección de datos

Es importante destacar también que la soberanía de los datos permite la propiedad individual de estos y apoya a las personas para que controlen completamente su uso, asegurando al mismo tiempo que sus datos estén protegidos conforme a las normativas locales. Las regulaciones de soberanía de datos requieren la protección de la información de identificación personal (PII) y limitan el acceso por parte de entidades o partes no autorizadas, y a menudo exigen que la PII residente se mantenga dentro de las fronteras geográficas o internacionales del país.

El auge de este concepto ha elevado considerablemente las apuestas para las empresas globales, ya que deben cumplir con las normativas de privacidad actuales y emergentes, así como con el entorno macroeconómico dinámico en todo el panorama geopolítico. Como la nube es el centro de facto del mundo digital actual, añade una capa de complejidad a estos esfuerzos, ya que los datos que las empresas usan pueden alojarse en cualquier lugar.

El valor empresarial de la protección de datos

El RGPD espera que las empresas globales que operan dentro de la UE directamente o tienen socios comerciales locales se aseguren de que se desplieguen las salvaguardias administrativas, físicas y técnicas adecuadas en el proceso de recopilación, manejo y almacenamiento de datos personales. Como resultado, el RGPD se ha convertido en el estándar de oro para la protección de datos y ha llevado a otros países a promulgar rigurosas regulaciones locales para la protección de datos y la privacidad.

El ritmo y la velocidad de las violaciones de datos, las sofisticadas vías de ataque y las amenazas persistentes avanzadas han aumentado significativamente el riesgo empresarial. Este contexto presenta grandes desafíos para la protección de datos y privacidad debido al entorno regulatorio dinámico y en evolución.

Las empresas globales se enfrentan a importantes multas y demandas por incumplimiento o si se ven afectadas por una violación. Por ejemplo, las sanciones del RGPD oscilan entre 20 millones de euros y el 4 % de los ingresos mundiales del año fiscal anterior. Las demandas pueden ser tanto regulatorias como civiles, por lo que en efecto está en juego un «doble enjuiciamiento». Existen también regulaciones de privacidad sectoriales en los EE. UU., como la Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA) y regulaciones a nivel estatal, como la Ley de Privacidad del Consumidor de California.

Además, las empresas también corren el riesgo de sufrir un impacto en la reputación/marca, pérdida de negocio y desvío del enfoque de la gestión. En conjunto, esto ha elevado las apuestas para que las empresas fortalezcan su estrategia de protección de datos e implementen procesos empresariales, políticas, programas de formación/conocimiento y controles tecnológicos de última generación.

La era digital moderna centrada en la nube valora los datos y las ideas procesables como un habilitador estratégico del negocio para impulsar la transformación digital, optimizar los costes, mejorar la productividad y lograr aumentos de eficiencia. La necesidad de protección y gobernanza de datos es de misión crítica. Los principios de soberanía de los datos y los mandatos de cumplimiento normativo sirven como «vientos favorables» para impulsar estos esfuerzos.

Un enfoque en la protección de datos

La protección de datos en todos los canales de datos mencionados requiere salvaguardas para las personas, los procesos y la tecnología que trabajen de forma conjunta para el cumplimiento normativo, la protección contra infracciones y la minimización de riesgos empresariales, tal como se detalla a continuación.

- Personas: un informe de Infosecurity Magazine postuló que más del 95 % de las filtraciones de datos se debieron a errores humanos, según un estudio de Mimecast. Además, un estudio del Foro Económico Mundial también informó de que el 95 % de todos los incidentes podrían atribuirse a errores humanos. Por lo tanto, tanto la formación anual como la periódica en seguridad y privacidad, así como la concienciación, son fundamentales para la misión. Esto puede ayudar a reforzar el «cortafuegos humano» como primera línea de defensa. Esto es especialmente importante en esta era de trabajo distribuido, donde los empleados pueden trabajar desde cualquier lugar mediante «acceso autorizado en cualquier momento y lugar». La formación puede ayudar a reforzar las mejores prácticas y asegurar el comportamiento de los usuarios, así como promover la concienciación sobre las normativas y el impacto del incumplimiento.

- Proceso: las políticas y los procedimientos de clasificación de datos desarrollados y promulgados por un equipo interfuncional de partes interesadas empresariales, y respaldados por el consejo de administración o la dirección ejecutiva, son fundamentales para establecer el tono de la protección de datos empresariales. Estos deberían complementarse con procesos empresariales y un mapeo del flujo de datos para establecer una base para el despliegue basado en riesgos de controles y estrategias de tecnología de protección.

- Tecnología: existen múltiples herramientas tecnológicas necesarias para implementar eficazmente una protección de datos holística, que incluyen, entre otras:

- Gestión de identidades y accesos: la identidad es la piedra angular para la entrega segura de aplicaciones y servicios digitales. Es esencial disponer de un sistema de gestión de identidades y accesos que pueda proporcionar una incorporación y baja automatizadas, y capacitar a los empleados con inicio de sesión único mediante una autenticación multifactor sólida. Esto puede mejorar la productividad y minimizar el riesgo.

- Plataforma de caracterización y gobernanza de datos: Caracteriza los datos, identifica el riesgo de exposición y realiza la remediación automáticamente. Esta es también un área en la que las herramientas de inteligencia artificial (IA) integradas pueden potenciar una gestión más eficaz y eficiente

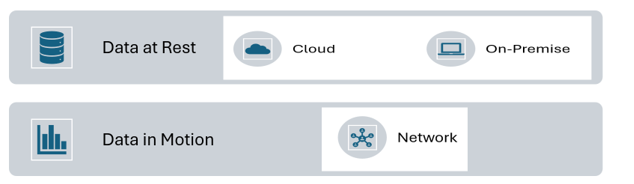

- La prevención de pérdida de datos (DLP) es esencial para proteger los datos en movimiento y en reposo mediante una arquitectura de última generación.

- La confianza cero asocia la identidad al cambiar el enfoque de seguridad de los paquetes de red a los usuarios, aplicaciones y datos mediante la evaluación dinámica del contexto/comportamiento del usuario, la postura del dispositivo y el riesgo de la sesión. Esto asegura un acceso seguro a los datos y aplicaciones críticos para la misión, independientemente de la ubicación (acceso a la red de confianza cero, «ZTNA»)

- La seguridad en la nube es esencial, ya que la nube es el eje de la era digital moderna. Funciones como la optimización de la red, la inspección de paquetes y la gestión del tráfico protegen los datos en tránsito además de ZTNA

- Servicio de acceso seguro al perímetro (SASE): plataforma consolidada que combina diversas aplicaciones e infraestructuras de seguridad y redes, y se ofrece a través de la nube. Refuerza aún más la identidad y la confianza cero al proteger los datos, los usuarios y los dispositivos independientemente de su ubicación geográfica, racionalizando aún más el acceso y mejorando la seguridad de la empresa.

- Nota: ZTNA es una de las tecnologías consideradas parte de la cartera de SASE, además del agente de seguridad de acceso a la nube (CASB), el firewall como servicio (FWaaS), las redes de área amplia definidas por software (SD-WAN) y la puerta de enlace web segura (SWG).

Esté pendiente de mi próximo blog, que se publicará próximamente y en el que profundizaré en el futuro de la confianza digital y la evolución de la protección de datos. Mientras tanto, si desea obtener más información sobre la soberanía de los datos, consulte este episodio del pódcast Security Visionaries con Michael Dickerson, quien está ayudando a construir la primera nube soberana indígena de Australia.

Atrás

Atrás

Lea el blog

Lea el blog