Einführung

Daten und die daraus gewonnenen proaktiven Erkenntnisse sind im modernen digitalen Zeitalter von entscheidender strategischer Bedeutung. Vor diesem Hintergrund haben sich globale Vorschriften – allen voran die Datenschutz-Grundverordnung (DSGVO) der Europäischen Union (EU) – zur treibenden Kraft entwickelt, mit dem Ziel:

- Den Datenschutz und die Souveränität der einzelnen Bürger fördern

- Strenge Richtlinien und bewährte Verfahren für die Datenerfassung, -speicherung und -nutzung zu definieren

- Erhebliche Bußgelder und Strafen für Unternehmen, die gegen die Datenschutzbestimmungen verstoßen, vorschreiben

Es ist ebenfalls wichtig zu beachten, dass die Datensouveränität den individuellen Besitz von Daten ermöglicht und Einzelpersonen dabei unterstützt, die vollständige Kontrolle über deren Verwendung zu behalten, während gleichzeitig sichergestellt wird, dass ihre Daten gemäß den lokalen Vorschriften geschützt sind. Vorschriften zur Datensouveränität erfordern den Schutz von persönlich identifizierbaren Informationen (PII) und beschränken den Zugriff durch unbefugte Parteien oder Entitäten. Häufig wird vorgeschrieben, dass PII innerhalb der geografischen oder internationalen Grenzen des Landes verbleiben müssen.

Das Aufkommen dieses Konzepts hat den Einsatz für globale Unternehmen erheblich erhöht, da sie sowohl aktuellen als auch künftigen Datenschutzbestimmungen sowie dem dynamischen makroökonomischen Umfeld in der geopolitischen Landschaft gerecht werden müssen. Und die Cloud – heute de facto Dreh- und Angelpunkt der digitalen Welt – macht das Ganze noch komplexer, da die von Unternehmen verwendeten Daten überall gehostet sein könnten!

Der geschäftliche Nutzen des Datenschutzes

Die DSGVO erwartet von globalen Unternehmen, die direkt in der EU tätig sind oder lokale Geschäftspartner haben, dass sie sicherstellen, dass beim Erfassen, Verarbeiten und Speichern personenbezogener Daten die entsprechenden administrativen, physischen und technischen Sicherheitsvorkehrungen getroffen werden. Infolgedessen ist die DSGVO zum Goldstandard für den Datenschutz geworden und hat auch andere Länder dazu veranlasst, strenge lokale Vorschriften in Sachen Datenschutz und Privatsphäre zu erlassen.

Das Tempo und die Geschwindigkeit von Datenschutzverletzungen, ausgeklügelte Angriffswege und fortschrittliche, hartnäckige Bedrohungen haben das Risiko für Unternehmen erheblich erhöht. Vor diesem Hintergrund ergeben sich aufgrund des dynamischen und sich weiterentwickelnden regulatorischen Umfelds große Herausforderungen für den Schutz von Daten und Privatsphäre.

Globale Unternehmen müssen mit hohen Geldstrafen und Klagen rechnen, wenn sie die Vorschriften nicht einhalten oder von einer Datenschutzverletzung betroffen sind. So reichen die DSGVO-Strafen beispielsweise von 20 Mio. € bis zu 4 % des weltweiten Umsatzes im vorherigen Geschäftsjahr. Klagen können sowohl behördlicher als auch zivilrechtlicher Natur sein – es besteht also praktisch ein doppeltes Risiko. In den USA gibt es zudem branchenspezifische Datenschutzbestimmungen, wie den Health Insurance Portability and Accountability Act (HIPAA), und Vorschriften auf Bundesstaatenebene wie den California Consumer Privacy Act.

Darüber hinaus riskieren Unternehmen auch eine Beeinträchtigung des Rufs bzw. der Marke, Geschäftseinbußen und eine Ablenkung des Managements von seinen Kernaufgaben. Insgesamt hat dies den Druck auf Unternehmen erhöht, ihre Datenschutzstrategie zu stärken und hochmoderne Geschäftsprozesse, Richtlinien, Schulungs- und Sensibilisierungsprogramme sowie technologische Kontrollen einzuführen.

In der modernen, cloudzentrierten digitalen Ära werden Daten und verwertbare Erkenntnisse als strategische Geschäftsfaktoren geschätzt, um die digitale Transformation voranzutreiben, Kosten zu optimieren, die Produktivität zu steigern und Effizienzgewinne zu erzielen. Der Bedarf an Datenschutz und Datenverwaltung ist von entscheidender Bedeutung. Die Grundsätze der Datensouveränität und die Einhaltung von Vorschriften dienen als „Rückenwind“ für diese Bemühungen.

Ein Fokus auf Datenschutz

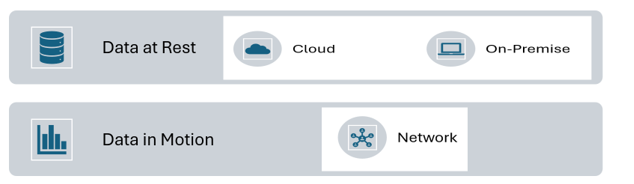

Der Datenschutz über alle oben genannten Datenkanäle erfordert Schutzmaßnahmen für Menschen, Prozesse und Technologien, die zusammenarbeiten, um die Einhaltung gesetzlicher Vorschriften, den Schutz vor Sicherheitsverletzungen und die Minimierung von Unternehmensrisiken zu gewährleisten, wie nachfolgend im Detail dargelegt.

- Menschen: In einem Bericht des Infosecurity Magazine heißt es, dass über 95 % der Datenschutzverletzungen auf menschliches Versagen zurückzuführen sind, basierend auf einer Studie von Mimecast. Zusätzlich berichtete eine Studie des Weltwirtschaftsforums, dass 95 % aller Vorfälle auf menschliches Versagen zurückgeführt werden können. Aus diesem Grund sind sowohl jährliche als auch regelmäßige Sicherheits- und Datenschutzschulungen sowie die Sensibilisierung von entscheidender Bedeutung. Dies kann dazu beitragen, die „menschliche Firewall“ als erste Verteidigungslinie zu stärken. Dies ist besonders wichtig in dieser Zeit der verteilten Arbeit, in der Mitarbeiter von überall aus über „jederzeit und überall autorisierten Zugriff“ arbeiten. Schulungen können dazu beitragen, Best Practices zu festigen und sicheres Benutzerverhalten zu fördern sowie das Bewusstsein für Vorschriften und die Folgen von Nichtkonformität zu schärfen.

- Prozess: Richtlinien und Verfahren zur Datenklassifizierung, die von einem funktionsübergreifenden Team von Geschäftsinteressenten entwickelt und umgesetzt und vom Vorstand oder der Geschäftsleitung genehmigt werden, sind von grundlegender Bedeutung, um den Ton für den Datenschutz im Unternehmen festzulegen. Diese sollten durch die Abbildung von Geschäftsprozessen und Datenflüssen ergänzt werden, um eine Grundlage für die risikobasierte Implementierung von Kontrollen und Schutztechnologien zu schaffen.

- Technologie: Es gibt mehrere technologische Werkzeuge, die erforderlich sind, um einen umfassenden Datenschutz effektiv zu gewährleisten, einschließlich, aber nicht beschränkt auf:

- Identitäts- und Zugriffsverwaltung: Die Identität ist der Eckpfeiler für die sichere Bereitstellung digitaler Anwendungen und Dienste. Ein Identitäts- und Zugriffsmanagementsystem, das automatisiertes Onboarding und Offboarding ermöglicht sowie die Mitarbeiter befähigt, über eine starke Multi-Faktor-Authentifizierung Single Sign-on zu nutzen, ist unerlässlich. Dies kann die Produktivität steigern und das Risiko minimieren.

- Datencharakterisierungs- und Governance-Plattform: Charakterisiert Daten, identifiziert Gefährdungsrisiken und führt automatisch Behebungsmaßnahmen durch. Dies ist ebenfalls ein Bereich, in dem eingebettete Tools für künstliche Intelligenz (KI) eine effektivere und effizientere Verwaltung ermöglichen können.

- Data Loss Prevention (DLP) ist unerlässlich, um Daten in Bewegung und solche im Ruhezustand über eine hochmoderne Architektur zu schützen.

- Zero Trust setzt auf eine identitätsbasierte Sicherheitsstrategie, bei der der Fokus nicht mehr auf Netzwerkpaketen, sondern auf Benutzern, Anwendungen und Daten liegt – basierend auf einer dynamischen Bewertung von Benutzerkontext, Verhalten, Gerätezustand und Sitzungsrisiko. Dies gewährleistet sicheren Zugriff auf geschäftskritische Daten und Anwendungen, unabhängig vom Standort (Zero Trust Network Access, „ZTNA“).

- Cloud-Sicherheit ist unerlässlich, da die Cloud das Zentrum des modernen digitalen Zeitalters ist. Funktionen wie Netzwerkoptimierung, Paketinspektion und Verkehrsmanagement schützen Daten während der Übertragung zusätzlich zu ZTNA.

- Secure Access Service Edge (SASE): Eine konsolidierte Plattform, die eine Vielzahl von Sicherheits- und Netzwerkanwendungen sowie Infrastrukturen kombiniert und über die Cloud bereitgestellt wird. Sie stärkt Identität und Zero Trust durch den Schutz von Daten, Benutzern und Geräten unabhängig vom geografischen Standort, indem sie den Zugriff weiter rationalisiert und die Unternehmenssicherheit erhöht.

- Hinweis: ZTNA ist neben Cloud Access Security Broker (CASB), Firewall-as-a-Service (FWaaS), Software-Defined Wide Area Networking (SD-WAN) und Secure Web Gateway (SWG) eine der Technologien, die als Teil des SASE-Portfolios betrachtet werden.

Halten Sie die Augen offen für meinen nächsten Blog-Artikel, der bald erscheint und sich eingehender mit der Zukunft des digitalen Vertrauens sowie der Entwicklung des Datenschutzes befassen wird. Wenn Sie in der Zwischenzeit mehr über Datensouveränität erfahren möchten, empfehle ich Ihnen, sich diese Episode des Security Visionaries Podcasts mit Michael Dickerson anzusehen, der am Aufbau der ersten indigenen Sovereign Cloud Australiens beteiligt ist.

Zurück

Zurück

Den Blog lesen

Den Blog lesen