Compartir datos es la base de todos los procesos de negocio y lo que impulsa las operaciones y la productividad. Hoy en día, más del 50% de los datos de las organizaciones están en la nube y la empresa típica ahora implementa más de 2400 aplicaciones en la nube. Al mismo tiempo, la protección de los datos sigue siendo el nexo de unión entre las aplicaciones en la nube, los servicios web y un número cada vez mayor de usuarios remotos en apoyo de las iniciativas de negocio actuales. Estas tendencias en el negocio crean una mayor dispersión de los datos en la web y en la nube, a través de instancias personales, privadas y corporativas, lo que aumenta el riesgo de exfiltración de datos y de exposición inadvertida, o intencionada. Decir que la protección de datos es hoy más difícil que nunca es quedarse corto.

Desafíos

Las investigaciones de Netskope Threat Labs revelan que los datos sensibles se mueven cada vez más lateralmente a través de las aplicaciones en la nube, como por ejemplo desde Microsoft Teams a OneDrive o SharePoint. Una tendencia creciente es que los empleados intercambien datos entre instancias de aplicaciones corporativas y personales. El estudio de Netskope concluye que el 83% de los empleados utilizan instancias de aplicaciones personales en dispositivos gestionados y suben una media de 20 archivos al mes a estas aplicaciones personales.

- Las principales aplicaciones personales a las que los usuarios suben datos sensibles a través de dispositivos gestionados son:

- Microsoft OneDrive

- Google Drive

- Google Gmail

- iCloud

- Transferimos

Basándose en lo anterior, los departamentos de seguridad de TI necesitan una mayor visibilidad y, posteriormente, un mayor control sobre los datos entre las aplicaciones e instancias en la nube, independientemente del método de acceso que empleen los usuarios, ya sea directamente a Internet, mediante una aplicación móvil, un navegador web o un cliente de sincronización, o a través de dispositivos personales gestionados (corporativos) o no gestionados. Y no olvidemos el correo electrónico. Aunque el uso de herramientas de colaboración está aumentando rápidamente e introduce nuevos vectores de pérdida de datos para las organizaciones (por ejemplo, el chat, las capturas de pantalla), el correo electrónico sigue siendo el principal vector de amenaza para las organizaciones hoy en día. ncluso si los ataques modernos necesitan otros canales como la web para comprometer a un cliente, el correo electrónico se utiliza comúnmente para entregar la URL inicial, en forma de un enlace a un kit de explotación o sitio web de phishing, un archivo adjunto con contenido malicioso, o el punto de partida para un ataque de phishing de credenciales. El treinta por ciento de los ataques por correo electrónico son sólo el punto de entrada para un ataque más sofisticado.

La protección de datos actual

Para abordar estos desafíos en constante evolución, los departamentos de seguridad de TI deben modernizar su protección de datos. Más allá de ser simplemente inteligente para la nube, la protección de datos tiene que ser inteligente en la web, en el correo electrónico y en el usuario, entre otras cosas, para ser eficaz a la hora de reducir la superficie potencial de ataque y, al mismo tiempo, detectar y prevenir cualquier pérdida o exposición de datos.

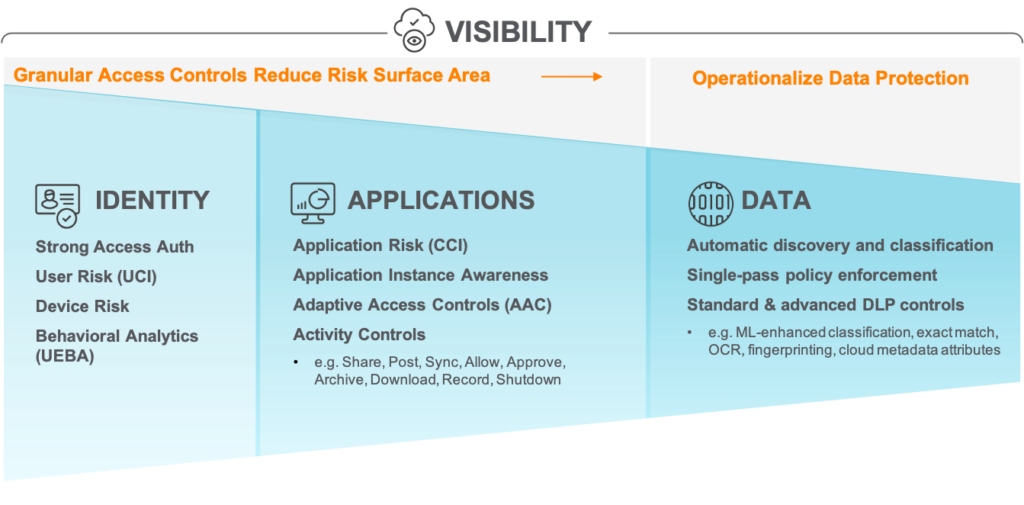

Sin embargo, hay que tener en cuenta que el modelo moderno de protección de datos implica algo más que herramientas y técnicas de prevención de fuga de datos (DLP). La protección de datos es un proceso y DLP es uno de los varios componentes clave en él, específicamente para la inspección. La visibilidad, la identidad, las aplicaciones y la remediación/respuesta forman parte de este modelo y complementan la inspección. Como parte de una estrategia de protección de datos, es imperativo reducir la superficie de ataque tanto como sea posible, antes de implementar las herramientas de inspección DLP.

Piense en este proceso como en un embudo, en el que el control de la identidad y el acceso de los usuarios es la primera etapa: implica la autenticación fuerte para el acceso, la evaluación del riesgo de los usuarios y los dispositivos, y el análisis del comportamiento. Lo siguiente en el embudo es el conocimiento de las aplicaciones: mediante la evaluación del riesgo de las aplicaciones, el conocimiento de las instancias de las aplicaciones, los controles de acceso adaptativos (AAC) y los controles de actividad granulares, como compartir, publicar, sincronizar, permitir, unirse, descargar y apagar, son esenciales para reducir aún más la superficie de ataque de una organización y minimizar la exposición al riesgo. Aquí es donde el conocimiento contextual beneficia a la estrategia de protección de datos de una organización. Va más allá de los controles de "permitir" o "bloquear" y permite una productividad segura para el negocio proporcionando restricciones a ciertas actividades (por ejemplo, sólo permitir la descarga de datos a un dispositivo gestionado).

A continuación, después de esta etapa, se introduce la inspección de los datos una vez que las dos etapas anteriores han reducido significativamente los datos relevantes y dirigidos. Esto implica capacidades DLP bien conocidas, como expresiones regulares, coincidencia de patrones y palabras clave, así como diccionarios predefinidos y personalizables. La eficacia de DLP puede mejorarse aún más con capacidades avanzadas como la coincidencia exacta de datos, el fingerprinting y el reconocimiento óptico de caracteres (OCR) para detectar datos sensibles en imágenes. Aplicar DLP después de emplear controles de identidad y de aplicaciones, disminuye drásticamente su tasa de falsos positivos y libera ciclos para otras iniciativas de seguridad y protección de datos. Además, en esta fase se pueden aplicar técnicas innovadoras de escaneo y clasificación mediante capacidades de aprendizaje automático (ML). Los datos sensibles se ocultan cada vez más en las imágenes y se filtran a través de ellas. Piénselo: con la norma actual de trabajar y refugiarse en casa, ¿cuántas veces ha capturado una pantalla de una diapositiva o un dibujo de pizarra en una reunión de Zoom o Microsoft Teams? Esto sucede todo el tiempo y representa un potencial vector de pérdida de datos sensibles cada vez mayor. El escaneo mejorado por ML puede detectar y clasificar de forma fiable las imágenes que pueden contener datos confidenciales, como capturas de pantalla, diagramas de pizarra y pasaportes; en última instancia, aumenta la precisión de la detección y reduce los falsos positivos para su motor global de DLP.

En general, la forma más eficaz de proteger su creciente cantidad de datos del riesgo de exfiltración es mediante herramientas en línea. Mientras que los controles habilitados para API proporcionan protección de datos para aplicaciones SaaS e IaaS gestionadas, como Microsoft OneDrive y los buckets de Amazon S3, los controles en línea complementan los controles por API con una protección en línea en tiempo real en aplicaciones gestionadas y no gestionadas, de las cuales sabemos que hay miles. Estas herramientas detectan y ven el tráfico que atraviesa las aplicaciones y servicios en la nube—tanto gestionados como no gestionados, así como entre instancias de aplicaciones como las corporativas y las personales. Un ejemplo perfecto es tener la capacidad de ver e impedir que los usuarios filtren contenido sensible desde su correo electrónico corporativo a sus instancias de correo electrónico personal (por ejemplo, [email protected] -> [email protected]).

Por último, pero no menos importante, está el componente de visibilidad de este embudo operativo. La visibilidad profunda de los datos utilizados por sus usuarios y aplicaciones es imperativa, independientemente de la ubicación (por ejemplo, remota o en las instalaciones locales), el método de acceso (por ejemplo, web o aplicación móvil) o el tipo de servicio/aplicación (por ejemplo, aplicación SaaS o correo electrónico o web). La visibilidad se extiende a lo largo del embudo, haciendo hincapié en que no se puede controlar o proteger si no se puede ver. Lo que se necesita para detectar hoy en día este movimiento de datos en la nube es una visibilidad profunda y en tiempo real con un conocimiento contextual de los datos que fluyen a través de todos los usuarios, las aplicaciones, los dispositivos, el tipo de datos, la actividad, la instancia y más. No poner los datos en contexto conduce en última instancia a puntos ciegos en su estrategia de seguridad, aumentando el riesgo. El uso de herramientas de seguridad tradicionales locales tampoco proporciona ningún valor, ya que no pueden ver, y, por lo tanto, no son funcionalmente conscientes, de las comunicaciones intra e inter nube.

Propuesta de actuación

A medida que actualiza y moderniza su negocio—ya sea adoptando nuevas aplicaciones en la nube o apoyando el crecimiento seguro de su personal remoto—haga lo mismo con su estrategia de seguridad. Revise todas las formas en que los datos atraviesan y pueden salir de su organización, y luego trabaje para detectarlos y controlarlos. Considere las siguientes preguntas para hacerse a sí mismo/su departamento de seguridad de TI:

- ¿Sé dónde están todos mis datos sensibles? ¿Quién puede acceder a ellos y cómo?

- ¿Puedo detectar y controlar el movimiento de datos intra e inter nubes, tanto los autorizados como los no autorizados? ¿Esto se aplica a los datos entre aplicaciones e instancias de TI gestionadas y no gestionadas/Shadow IT?

- ¿Puedo configurar y aplicar las políticas de protección de datos de forma fácil y coherente en todos nuestros métodos de tráfico/acceso? ¿Aplicaciones SaaS, servicios IaaS, web y correo electrónico?

- ¿Dispongo de las herramientas adecuadas para proteger eficazmente los datos en todas las formas en las que trabajan los usuarios de mi organización, correo electrónico, chat, vídeo, publicaciones en foros en internet, redes sociales, etc., a través de dispositivos gestionados y no gestionados?

- ¿Cuenta mi organización con una estrategia establecida de remediación y respuesta frente a incidentes para las violaciones de datos?

Soluciones Netskope

La Nube de Seguridad de Netskope es una plataforma escalable, sensible al contexto e inteligente en la nube, que protege a la perfección sus datos y a sus usuarios sin importar dónde se encuentren. Netskope acaba de ampliar su cartera de protección de datos añadiendo DLP de correo electrónico SMTP saliente para entornos de Microsoft Office 365/Exchange Online y Google Gmail. Esta solución también complementa y se integra con los productos Secure Email Gateway (SEG) de proveedores como Mimecast, que es un socio tecnológico de Netskope.

Tanto si utiliza Microsoft Office 365, Google Workspace, Slack o una combinación de estas y otras numerosas aplicaciones y servicios en la nube, Netskope proporciona una protección de datos 4 en 1 única (es decir, SaaS, IaaS, web y, ahora, correo electrónico) para sus usuarios en cualquier lugar, al tiempo que le ayuda a reducir el riesgo y al cumplimiento normativo.

Para más información sobre cómo Netskope puede ayudarle a proteger sus datos sensibles, visite: https://www.netskope.com/es/products/capabilities/data-protection

Para acceder al último informe sobre la nube y las amenazas de Netskope, conéctese a: https://resources.netskope.com/cloud-reports

Atrás

Atrás

Lea el blog

Lea el blog