En las últimas semanas, muchas organizaciones adoptaron rápidamente nuevas políticas y prácticas de trabajo a distancia, sin tener el tiempo necesario o los datos históricos más significativos para poder ayudar en la toma de decisiones sobre la arquitectura técnica más adecuada. Junto con la adopción de tecnologías de videoconferencias, web y VoIP, se ha puesto una presión sin precedentes sobre los recursos de TI que se construyeron para una época diferente.

En esta serie de blogs, nos sumergiremos más profundamente en los desafíos arquitectónicos para considerar y proporcionar perspectivas sobre cómo hemos estado ayudando a las organizaciones a satisfacer sus necesidades inmediatas de conectividad segura, protección frente a amenazas y contra fuga de datos desde cualquier lugar y para cualquier dispositivo.

Implementaciones tradicionales de VPN

Una configuración tradicional de VPN utiliza un único concentrador/pasarela de enlace de VPN para el ingreso a la red. Esto se debe a que en el pasado, los usuarios accedían remotamente a las aplicaciones en un centro de datos, por lo que tiene sentido colocar el concentrador VPN en el centro de datos también.

Otra ventaja de esta configuración es que los diseños tradicionales del perímetro de la red también colocaron diversas protecciones en el punto de salida hacia Internet de la organización. Por lo tanto, al traer el tráfico de vuelta hacia la sede central, la organización fue capaz de reutilizar las protecciones que puso para los usuarios que trabajan en la sede central.

Sin embargo, el uso de un túnel redireccionando todo el tráfico a una sola pasarela VPN no es lo óptimo para las aplicaciones en la nube. Esto es especialmente cierto cuando las organizaciones migran sus aplicaciones desde el centro de datos a la nube. El departamento de redes tiene entonces la tentación de implementar un túnel dividido (o Split-tunneling), como alternativa a un túnel completo, que permite que el tráfico de Internet y de la nube se dirija a través de la conexión de red normal del usuario. Con el túnel dividido, el usuario remoto tiene un camino más corto hacia Internet y la nube, pero el tráfico no sería inspeccionado.

Configuraciones de Túnel Dividido vs. Túnel Completo

La mayoría de las organizaciones dimensionan su VPN basándose en algunas suposiciones sobre cómo es su carga de trabajo remoto normal. Por ejemplo, un modelo común consiste en dimensionar sus requisitos de VPN basándose en cargas de trabajo históricas típicas, como por ejemplo utilizando una estimación de que no más del 30% de su fuerza de trabajo es remota en un momento dado, y suponiendo que la tendencia continuará.

¿Qué sucede si despliega su VPN de acceso remoto con un túnel completo, y el número de trabajadores remotos o la mezcla de aplicaciones cambian repentinamente? Una configuración basada en suposiciones pasadas puede sobrepasar rápidamente el número de conexiones que puede soportar su pasarela y la cantidad de ancho de banda disponible.

Encaminar todo el tráfico a través de la VPN: El desafío del ancho de banda

Las herramientas de colaboración de VoIP y vídeo son aplicaciones populares y corrientes que requieren un mínimo de ancho de banda entre los usuarios (en configuraciones entre pares) y también hacia la nube, cuando se utiliza una aplicación con un servidor en la nube. Los departamentos de redes normalmente tienen tiempo para planificar e implementar la capacidad antes de la puesta en marcha de la aplicación, en función del uso proyectado.

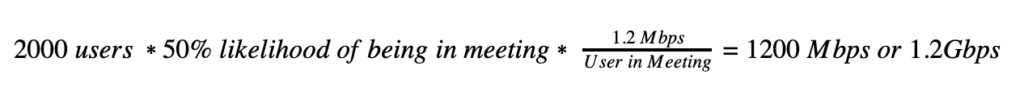

Tomemos como ejemplo el servicio de Zoom, una opción popular para las videoconferencias empresariales. Para las videollamadas uno a uno, una sesión de Zoom con vídeo de 720p requiere 1,2 Mbps de tráfico bidireccional para cada usuario. Un arquitecto de red que planifica el despliegue podría considerar el número de empleados totales, y el número de personas que necesitan conferencias en un día determinado.

Estas suposiciones pueden ser muy engañosas cuando se trata de mezclas de aplicaciones y poblaciones móviles que pueden cambiar rápidamente. Por ejemplo, con la prevalencia de las políticas de trabajo remoto que se están aplicando actualmente, y todas las reuniones que se realizan virtualmente, la cantidad de ancho de banda necesaria ya no se ajusta a los supuestos del modelo original. Si tomamos hipotéticamente una empresa de 2000 personas, que opera principalmente en una región, y cada usuario pasa la mitad de su día en reuniones (en otras palabras, en un momento dado, el usuario tiene una probabilidad del 50% de estar en una reunión), entonces la cantidad correspondiente de ancho de banda requerida se convierte así:

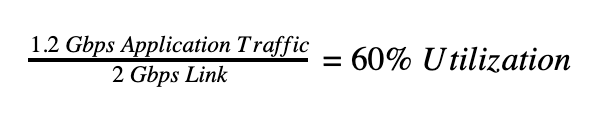

Así pues, un aumento repentino de los trabajadores a distancia o un cambio en el uso de las aplicaciones podría crear fácilmente un escenario que consuma rápidamente cualquier espacio libre en una configuración que hasta ahora, funcionaba correctamente. Por ejemplo, supongamos que la empresa mantiene un enlace de 2Gbps en la sede.

No es culpa de Zoom que este cambio esté ocurriendo, sino más bien un subproducto de su necesidad como una de las herramientas clave que permiten al trabajador remoto ser colaborativo y mantenerse productivo. Es un gran salto en la cantidad de tráfico inesperado que puede cambiar de la noche a la mañana en estas circunstancias. Por no mencionar que no hay ningún beneficio adicional de seguridad para llevar este tráfico a través de la sede central, dado que Zoom implementa un cifrado punto a punto (certificate pinning) y no puede ser inspeccionado con el descifrado SSL en el firewall de la empresa.

Desafortunadamente, adicionar más hardware o agregar más licencias de software a su infraestructura VPN existente puede no ser de ayuda. Si la organización cambiara a una configuración con múltiples concentradores VPN, entonces podría distribuir el ingreso de tráfico VPN, pero introduciría nuevos problemas:

- El problema de los recursos fijos no se aborda - cada sitio tiene una capacidad finita y los cambios de población podrían saturar una ubicación.

- Si el security stack o pila de seguridad está todavía en el centro de datos de la empresa y todo el tráfico sigue saliendo de un solo lugar, entonces el problema de ancho de banda original en la salida todavía existe.

- Si el equipo de la red añade puntos de salida adicionales, entonces debe replicar la pila de seguridad de los dispositivos ya existentes en la nueva ubicación o si no, dejar la organización vulnerable a un ciberataque.

Así que en este escenario, hay presión por parte de los departamentos de redes para salir rápidamente de una configuración de túnel completo, sin una buena opción de cómo hacerlo. El cambio rápido a una nueva configuración podría resolver los problemas de ancho de banda, pero la seguridad sufrirá como resultado.

VPNs de túnel dividido: El desafío de la seguridad

Si la organización cambia a una VPN de túnel dividido, entonces el tráfico de Zoom del usuario va directo a Internet a través de la conexión local. El problema, sin embargo, es que también permite que todo el tráfico Web y SaaS salga a Internet también, sin visibilidad, y sin poder aplicar políticas. Lo que parecía una solución al problema de la red de la organización introduce un gran problema de seguridad.

También ha introducido un nuevo problema de control de acceso. Las aplicaciones de nube híbridas utilizan una combinación del centro de datos de la empresa con recursos de nube privada virtual. Sigue siendo problemático redirigir el tráfico a la sede central para llegar a la nube privada virtual, pero hacerlo de otra manera crea desafíos de seguridad.

Una forma mejorada de abordar este problema – El uso de la plataforma de seguridad en la nube de Netskope

Para utilizar las aplicaciones que necesitan los trabajadores móviles sin los problemas de congestión que suelen observarse con las VPN tradicionales o las lagunas de seguridad con una estrategia de conexión directa a Internet, utilice la plataforma de Seguridad en la Nube de Netskope. Prestamos nuestros servicios en una arquitectura de red llamada NewEdge, que es una nube privada global de seguridad de alta capacidad que ofrece de forma convergente acceso a la red y seguridad para la misma. Compartimos una filosofía de diseño con el Secure Access Service Edge (SASE) de Gartner Group, y creemos que esto es especialmente importante a la hora de considerar cómo abordar los requisitos de seguridad y de red para sus trabajadores remotos y móviles.

En lugar de conectarse a un concentrador VPN, el trabajador remoto se conecta a una de las ubicaciones globales de NewEdge. Así, los clientes tienen cobertura global con múltiples puntos de entrada a NewEdge, sin tener que configurar y mantener concentradores VPN. Los usuarios tienen acceso directo a todas las aplicaciones que necesitan, incluyendo Internet, SaaS y aplicaciones privadas, utilizando una arquitectura diseñada para soportar la nube y los trabajadores remotos, sin tener que utilizar la anticuada arquitectura VPN de topología en estrella. Next Gen SWG proporciona protección contra amenazas y protección de datos transversalmente en todas las aplicaciones Web, SaaS e IaaS. Para las aplicaciones privadas alojadas en los centros de datos, Netskope Private Access proporciona un acceso seguro a nivel de aplicación.

NewEdge ofrece tanto una red optimizada como una plataforma de Seguridad en la Nube con controles de seguridad en línea rápidos y eficientes, incluyendo protección avanzada contra amenazas, inspección SSL/TLS, control de acceso adaptable, prevención de fuga de datos y mucho más para asegurar que los usuarios, las aplicaciones y los datos de la organización estén seguros.

Aunque hemos comentado los compromisos que las organizaciones hacen cuando tratan con problemas de ancho de banda, hay otras consideraciones que también hay que pensar. Publicaremos más posts en nuestro blog donde profundizaremos sobre cómo Netskope ofrece una experiencia de usuario rápida y segura a los trabajadores remotos.

Atrás

Atrás

Lea el blog

Lea el blog