A menudo me sorprenden las similitudes en el conjunto de habilidades necesarias para la crianza de los hijos y la ciberseguridad. Con los niños—al igual que con los empleados—es mucho más fácil mantener a todos a salvo si se tiene un poco de visibilidad sobre lo que realmente está pasando. El niño más difícil de criar con eficacia es el que se encierra en su habitación, aislado y sin dar pistas sobre los riesgos a los que se expone. Si respondes a este bloqueo informativo impuesto por los adolescentes imponiendo tus propias limitaciones a sus accesos y libertades, rara vez sale bien (y en todos los buenos dramas televisivos de los 90, suele acabar con el adolescente saliendo por la ventana).

Si aplicamos este mismo enfoque a la política de ciberseguridad, es igual de probable que un equipo de empleados adultos encuentre una ventana metafórica por la que escapar. A nadie le gustan los bloqueos de mano dura (y la mayoría de la gente encuentra formas de evitarlos), pero si no se conocen los riesgos a los que los empleados exponen los datos y sistemas corporativos, es tentador limitarse a bloquearlo todo. La falta de visibilidad conduce inevitablemente a políticas de bloqueo paranoicas y de mano dura, que afectan a la productividad con la misma inevitabilidad.

Entonces, ¿cómo conseguir que los adolescentes se abran? Bueno, este no es el artículo de blog para eso. En este punto, me sumergiré en el lado de la ciberseguridad de esta analogía porque, aunque las habilidades son similares, es aquí donde tengo más confianza en mi experiencia.

Lo primero que hay que plantearse es qué pregunta queremos responder exactamente y qué información necesitamos para poder hacerlo. Se trata de un primer paso lógico, pero a menudo olvidado, antes de esforzarse por reunir los datos. Esta estructura de "pregunta antes que respuesta" puede ayudar a abordar el reto, demasiado real, de que enormes volúmenes de datos pueden resultar abrumadores rápidamente si la recopilación no está bien dirigida.

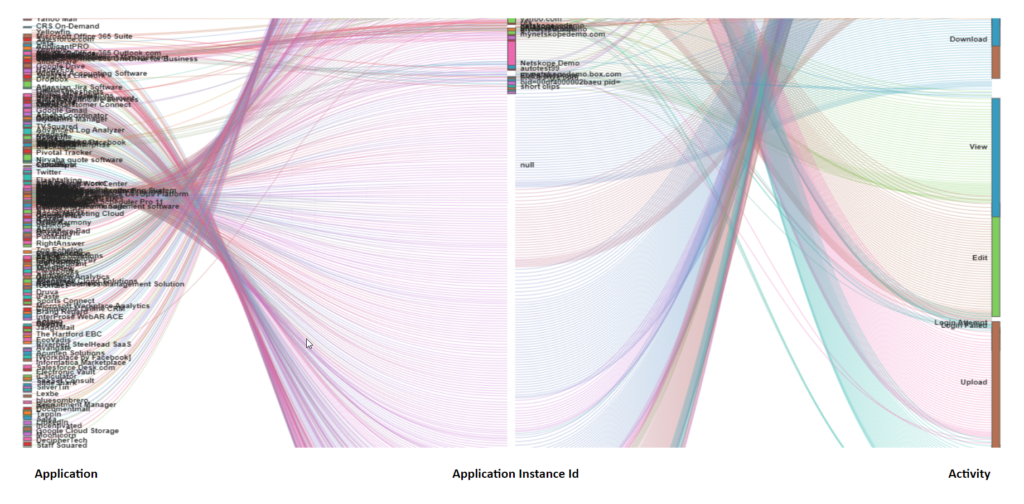

Por ejemplo, la información en bruto sobre el movimiento de datos tiene este aspecto, y es inutilizable:

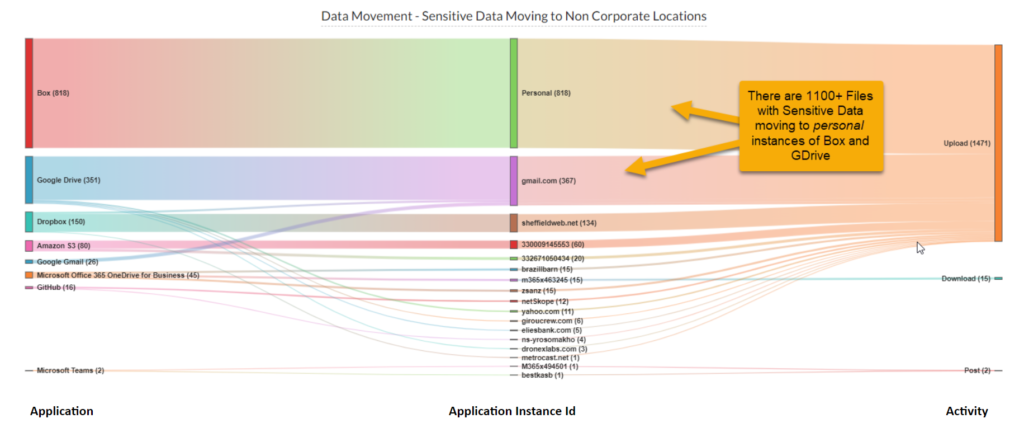

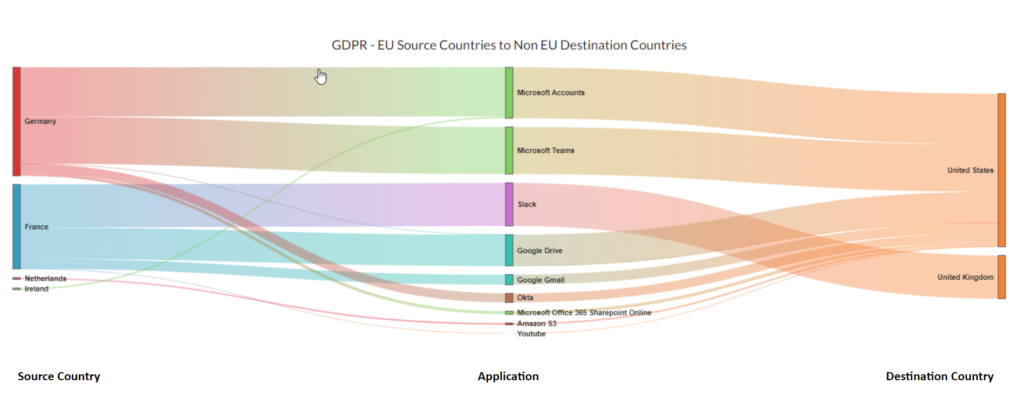

Ahora mire la imagen de abajo. Se trata de un diagrama más coherente porque se ha centrado formulando una pregunta específica sobre "datos sensibles que se trasladan a ubicaciones no corporativas". Como resultado, este diagrama ofrece información práctica:

Entonces, ¿de qué estamos hablando realmente cuando decimos "información práctica"?

Del mismo modo que un padre es capaz de evaluar los riesgos y ajustar las normas en función de si su hijo está en una fiesta de pijamas en una casa donde los padres son bien conocidos o en un concierto en una ciudad desconocida, la política de seguridad puede buscar indicadores reveladores en torno a los flujos de datos, las aplicaciones en uso, los tipos de datos y los métodos de acceso, y luego utilizarlos para determinar la exposición al riesgo de la organización y diseñar la política.

¿Cuál de estos indicadores le resultaría útil conocer para determinar su exposición al riesgo y decidir qué políticas deben aplicarse?

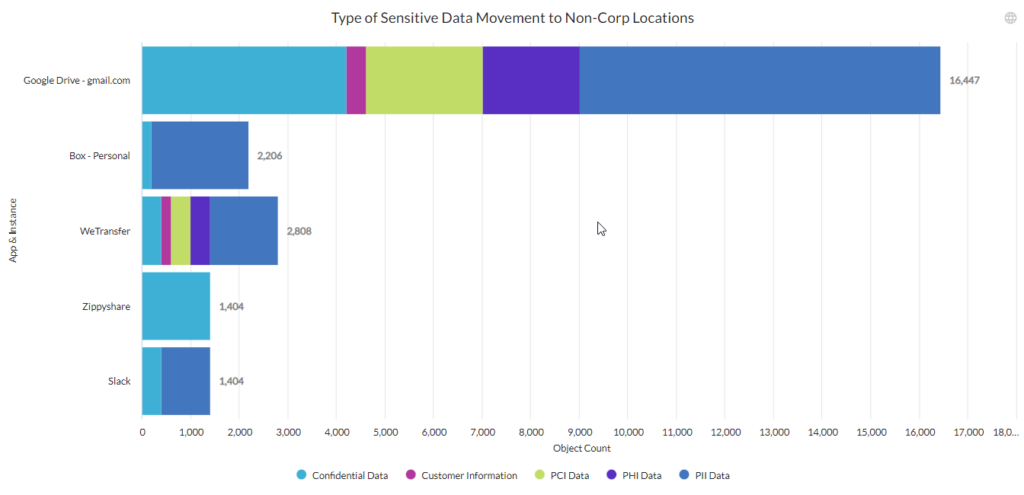

- "¿Sabía que tiene 20.000 archivos/documentos con datos sensibles moviéndose a WeTransfer e instancias personales de GDrive y Box?".

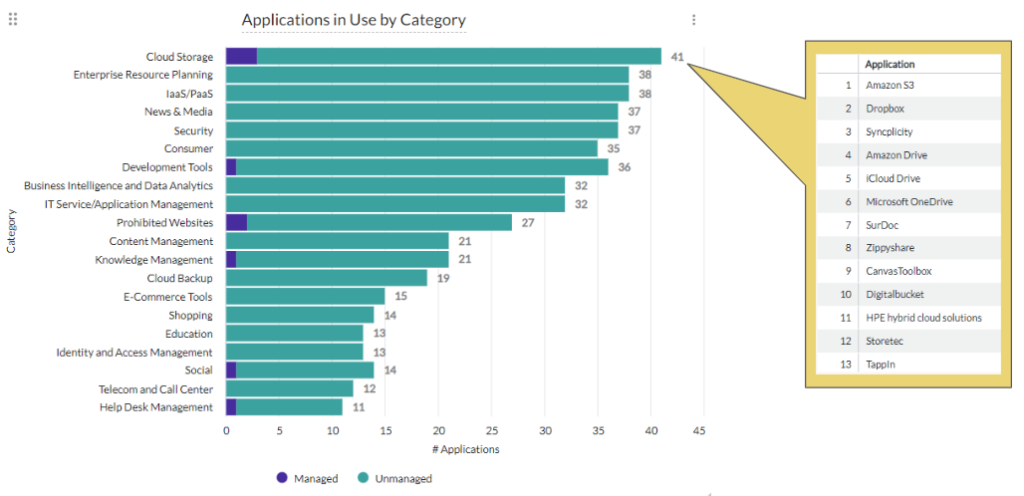

- "¿Sabía que tiene 41 aplicaciones diferentes de almacenamiento en la nube en uso en toda su organización, pero sólo cuatro de ellas están 'gestionadas' habiendo pasado por las comprobaciones de seguridad y contratación requeridas por la organización?"

- "¿Sabía que el 94% del tráfico de datos de sus aplicaciones gestionadas fluye a través de los EE.UU., a pesar de que se origina en Alemania, y en última instancia se almacena en Alemania?"

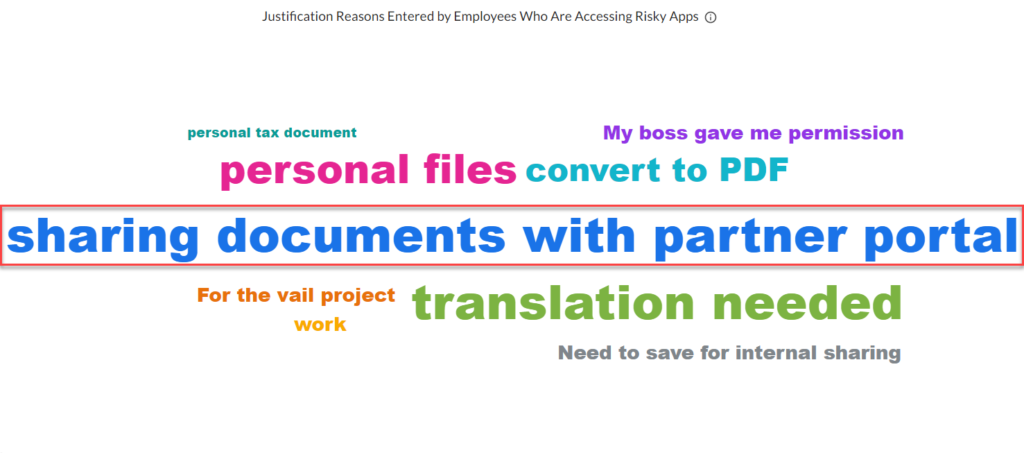

- "¿Sabía que sus usuarios tienen necesidades de negocio no cubiertas que actualmente se ven obstaculizadas por políticas de seguridad que bloquean determinadas acciones (por ejemplo, tienen razones corporativas justificables para convertir documentos a formatos PDF)?".

Estos son sólo algunos ejemplos de la información que se puede obtener, y la forma en que pueden influir en las políticas (y en las conversaciones con los principales socios de aplicaciones en la nube) es bastante obvia.

Las herramientas de análisis de datos más potentes no se limitan a extraer patrones de datos, sino que también permiten profundizar en ellos cuando se observa algo que llama la atención.

Por ejemplo, el primer análisis de los datos puede mostrar que en la primera semana de diciembre se produjo un gran aumento de las descargas de documentos desde la nube. Eso es digno de mención, pero no es un dato revelador—es como iluminar con una linterna un punto concreto en un garaje oscuro—te muestra algo que se parece mucho a una parte de un monstruo, pero tienes que volver a los datos (pulsar el interruptor de la luz) para iluminar algo más que este hecho aislado y determinar si se trata realmente de un monstruo o sólo de un montón de inofensivas piezas de coche.

Así que hay que rebanar y cortar los datos de otras maneras. ¿Fue esta oleada de un solo usuario o de un grupo en particular? ¿Incluían los documentos algo etiquetado como sensible (por ejemplo, incluía datos personales)? ¿Qué ocurrió después de la descarga? ¿Los usuarios trasladaron los datos a un USB o los subieron a instancias personales en la nube? Cuando los usuarios recibieron un aviso "justo a tiempo" de que se trataba de una acción imprudente que exponía a la organización a la pérdida de datos, ¿cambiaron su comportamiento? Así es como se obtiene información a partir de los datos en bruto y cómo se puede determinar cuándo es necesario cambiar las políticas. También es la forma de presentar la información de forma inteligible a las partes interesadas.

Y hablando de presentar la información a las partes interesadas, hay una gran diferencia entre los informes y los análisis. Los informes te dicen que algo ha ocurrido, pero los análisis requieren la capacidad de llegar al fondo de por qué ha ocurrido y si deberías hacer algo al respecto. Se trata de una conversación mucho más útil con los equipos directivos. Aunque la mayoría de las tecnologías de seguridad incluyen funciones esenciales de elaboración de informes, la analítica es una función mucho más valiosa.

He aclarado (espero) por qué los datos son útiles y cómo pueden conducir a una política de seguridad más adaptable y eficaz. Pero lo que le he ocultado hasta ahora es una fea verdad... el análisis de datos rara vez es sencillo. Los analistas de datos pasan el 90% de su tiempo manipulando los datos (identificándolos, accediendo a ellos, preparándolos, limpiándolos...) y sólo el 10% analizándolos y aportando información. Esta es nuestra fea verdad y es algo que intentamos solucionar constantemente. Este problema es algo a lo que dedicamos mucha energía en Netskope, y mi trabajo—como responsable de la estrategia de análisis—consiste en gran parte en "¿cómo nos aseguramos de que nuestros clientes obtienen la información detallada de forma coherente y más rápida?". Tampoco lo estamos haciendo nada mal, por eso Netskope Advanced Analytics ha ganado recientemente el premio Comunicaciones Hoy en España a la mejor tecnología de 'Big Data y Analytics' en 2022.

Atrás

Atrás

Lea el blog

Lea el blog