Los negocios corporativos ya no tienen fronteras: los usuarios, los dispositivos, las ubicaciones y las nubes crean conexiones de entre cualquiera de ellos con nuevos requisitos de control de acceso. La innovación digital ha llevado a la proliferación de aplicaciones y dispositivos IoT, donde la nube y la web se han convertido en una enciclopedia de aplicaciones.

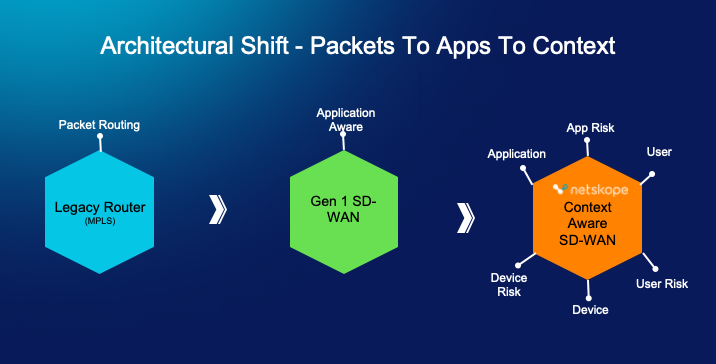

En la década de 2000, MPLS se utilizaba para redirigir de vuelta todo el tráfico a los centros de datos centrales para consumir aplicaciones locales, lo que resultaba eficiente y cumplía los acuerdos de nivel de servicio. Más tarde, en la década de 2010, la creciente demanda de aplicaciones de voz, colaboración de vídeo y nube dio lugar a la necesidad de un mayor ancho de banda WAN en la sucursal. MPLS se volvió caro, estático y carecía de visibilidad y control a nivel de aplicación. SD-WAN surgió para resolver estos retos, combinando la economía de Internet con la visibilidad y el control de las aplicaciones sobre un transporte de Internet de bajo coste.

Ahora, nos encontramos en otro punto de inflexión en el que es hora de mirar más allá de la SD-WAN tradicional. El volumen de aplicaciones en la nube y dispositivos IoT se ha disparado y las soluciones SD-WAN tradicionales con controles basados en políticas centradas en aplicaciones no son suficientes, especialmente si la solución SD-WAN específica carece de principios de confianza cero. La empresa en evolución necesita ahora una SD-WAN basada en confianza cero y sensible al contexto para proporcionar un acceso rápido, fiable y seguro a cualquier aplicación y dispositivo en cualquier ubicación con total visibilidad y el conjunto adecuado de controles. Esto es posible utilizando políticas contextuales que incluyen la comprensión de las aplicaciones, los riesgos de las aplicaciones, del usuario, el riesgo del usuario, del dispositivo y el riesgo del dispositivo, todo lo cual hace que las operaciones de red sean más inteligentes y más seguras.

Las SD-WAN tradicionales no pueden proporcionar los controles adecuados.

Entre las limitaciones están las siguientes:

- El número limitado de aplicaciones puede frenar la innovación– tener un número limitado de aplicaciones compatibles con una solución SD-WAN puede obstaculizar la capacidad de una empresa para innovar y diferenciarse de la competencia. Las SD-WAN tradicionales se diseñaron para gestionar entre 3.000 y 4.000 aplicaciones, pero esto es sólo una fracción del número de aplicaciones que existen en la web y en la nube, que superan varias decenas de miles.

- La configuración manual es una pesadilla operativa – SD-WAN prometió ofrecer configuración, gestión y supervisión definidas por software–y lo ha cumplido. Sin embargo, asignar prioridades de priorización de tráfico a todas las aplicaciones compatibles sigue siendo un gran reto. Los departamentos de operaciones de red tienen que configurar estas aplicaciones manualmente de una en una, lo cual es un proceso extremadamente lento y propenso a errores, y no es escalable para decenas de miles de aplicaciones.

- Sin visibilidad no hay control – La visibilidad y el control son dos caras de la misma moneda. Si no puede descubrir las aplicaciones, ¿cómo puede controlarlas? Sin una visibilidad completa de todas las aplicaciones, ¿cómo puede identificar las aplicaciones autorizadas frente a las no autorizadas que acaparan su valioso ancho de banda WAN y establecer los controles adecuados? Las soluciones SD-WAN deben tener en cuenta este equilibrio.

- Los usuarios y los dispositivos pueden suponer un gran riesgo para la transformación de la WAN – las empresas deben abordar la conectividad y la seguridad de los trabajadores corporativos tradicionales de forma tan agresiva como lo hicieron con los trabajadores remotos. Las organizaciones que confían en la SD-WAN tradicional en la sucursal no pueden obtener visibilidad y contexto adicional sobre usuarios y dispositivos. Esta visibilidad y contexto pueden aportar descubrimientos sobre usuarios y dispositivos a la política SD-WAN y crear mejores controles. Sin contexto, ¿existe una estrategia para poner en cuarentena a un usuario visitante que tiene un dispositivo no gestionado y puede suponer una amenaza para la seguridad? ¿Qué ocurre con la microsegmentación de los dispositivos IoT en el borde cuando se ven comprometidos y ofrecen una vía de acceso a la red de la empresa? Estas preguntas se convierten rápidamente en limitaciones.

Una solución basada en confianza cero y sensible al contexto al rescate

Para superar estos retos, Netskope ofrece hoy la SD-WAN sensible al contexto más innovadora del sector. El conocimiento del contexto para Borderless SD-WAN procede del motor Netskope Zero Trust Engine, que descodifica miles de aplicaciones y servicios en la nube para comprender el contenido y el contexto, incluidas las propias aplicaciones y sus riesgos, los dispositivos y sus riesgos, y los usuarios y sus riesgos. Esta solución única resuelve los principales retos de las WAN tradicionales, entre los que se incluyen:

- Llevar a cabo operaciones eficientes a la vez que se soportan el mayor número de aplicaciones del sector: La solución Netskope Borderless SD-WAN tiene una base de datos de más de 60.000 aplicaciones. Los administradores de TI no van a configurar las políticas de QoS (calidad de servicio) para estas aplicaciones de una en una, por lo que Netskope también clasifica cada aplicación con un índice de confianza en la nube (CCI), que ofrece una puntuación del nivel de preparación para el negocio de una aplicación. Netskope admite valores predeterminados inteligentes de QoS basados en las puntuaciones CCI de Netskope utilizadas como valor predeterminado inteligente. Esto elimina todo el trabajo manual del departamento de operaciones de red y da lugar a una operativa mucho más eficiente. (Por ejemplo, Zoom tiene un CCI de 82, que se marca como de alta prioridad por defecto y SureVoIP tiene un CCI de 38, tratado como de baja prioridad por defecto).

- Proteger sus organizaciones mientras gestiona los dispositivos y los riesgos de los dispositivos: Las SD-WAN tradicionales no proporcionan visibilidad de los dispositivos IoT, y con la proliferación de IoT esto se ha vuelto más importante que nunca. Las capacidades sensibles al contexto de Netskope pueden extenderse para detectar automáticamente todos los dispositivos IoT, gestionados y no gestionados, y micro-segmentar para gestionar los riesgos que pueden estar asociados con un dispositivo comprometido. Por ejemplo, un dispositivo IoT, como una cámara, podría estar enviando vídeo a una aplicación no autorizada. Esta cámara puede bloquearse fácilmente a través de la microsegmentación para reducir el radio de afectación en caso de que el dispositivo IoT se vea comprometido y pueda remediarse fácilmente.

- Unificar y simplificar su infraestructura global: Tradicionalmente, al nivel de sucursal es donde el contexto ha estado ausente, pero ahora es crucial contar con este valioso contexto para los controles de políticas granulares para gestionar aplicaciones, dispositivos y usuarios. Las ventajas de compartir el contexto de Netskope no solo están a nivel de sucursal, sino que se extienden a ubicaciones remotas que ejecutan Endpoint SD-WAN y soluciones de red multi-nube. De este modo, tanto los departamentos de operaciones de red como los de seguridad se benefician de una plataforma que ofrece una política coherente y una experiencia unificada con la seguridad intrínsecamente integrada en ella. La misma plataforma de gestión multinivel puede orquestar políticas de confianza cero coherentes en toda la sucursal, para los usuarios individuales y en múltiples nubes.

Para obtener más información sobre las capacidades de confianza cero sensibles al contexto, visite nuestra página Borderless SD-WAN , o vea el seminario web bajo demanda“Acelere su viaje SASE con Netskope Borderless SD-WAN,” con Sean Hammerle, Parag Thakore y Muhammad Abid. Haga clic aquí para ponerse en contacto con un partner de Netskope si desea concertar una demostración de Borderless SD-WAN.

Además, puede leer estos artículos de blog adicionales sobre temas relacionados con SD-WAN:

Atrás

Atrás

Lea el blog

Lea el blog