En 2009, un miembro del Politburo chino decidió averiguar lo que Internet había recopilado sobre sí mismo. Buscó su propio nombre en Google y, bueno, se enfadó muchísimo mientras revisaba los resultados. La venganza era la única respuesta.

Poco después, una amenaza persistente avanzada (APT) china conocida como Elderwood Group comprometió la red corporativa de Google. El grupo se llevó un lote de propiedad intelectual e intentó acceder a cuentas de correo electrónico de activistas de derechos humanos. Los agentes de seguridad del Estado investigaron la cuenta bancaria de un objetivo. Como resultado, Google cambió su postura con respecto a google.cn— dejaría de censurar los resultados de búsqueda; si se descubriera que un motor sin censura violara la ley, abandonaría el país por completo. Los visitantes de la sede de Google en Pekín colocaron flores en el cartel, que fueron declaradas un «homenaje floral ilegal» y retiradas con petulancia.

Debo señalar que Google no fue la única víctima. En un esfuerzo denominado Operación Aurora, los atacantes dirigieron sus ataques a al menos otras 20 grandes empresas explotando vulnerabilidades en Internet Explorer (suspiro) y un sistema de control de versiones llamado Perforce. El objetivo principal era acceder y modificar los repositorios de código fuente en varias empresas tecnológicas y de defensa. ¡Sorprendentemente, nadie había pensado en asegurar estos contenedores completamente abiertos de valiosa propiedad intelectual! Los sistemas comprometidos establecieron conexiones TLS salientes a servidores de mando y control (C&C) en Illinois, Texas y Taiwán usando máquinas virtuales robadas a clientes de Rackspace. Exploraron redes conectadas para localizar repositorios y otros sistemas vulnerables.

De 2014 a 2018, Google reconstruyó su arquitectura de acceso para evitar ataques similares en el futuro. Trasladó a todas las personas a una red sin privilegios, incluso a las que estaban dentro de las oficinas de Google. Están, esencialmente, «fuera» de la corpnet y solo reciben conexiones a Internet. Todos los accesos, ya sea desde allí o desde alguna otra red, pasan por un proxy de acceso con reconocimiento de identidad. No existe un perímetro de red clásico. Google concluyó que las redes corporativas no son menos peligrosas que la internet pública y que es deshonesto mantener algún tipo de ficción de que alguna vez lo fueron.

Formalmente documentado e implementado como BeyondCorp, el acceso depende únicamente de las credenciales del usuario y el estado del dispositivo (BeyondCorp solo permite dispositivos gestionados y requiere 802.1X y PKI). Armoniza la forma en que las personas se conectan a aplicaciones y datos independientemente de dónde estén y de las redes que utilizan—ya no hay distinción entre acceso local y acceso remoto.

ZTNA anuncia su aparición

Un año después, en 2019, cuando Gartner publicó su primera «Guía de mercado para el acceso a la red de confianza cero» (en ese entonces yo era el autor principal como analista de Gartner), identificó dos estilos:

- Endpoint-initiated reflejó una especificación anterior para perímetros definidos por software y se concibió solo para acceso local; devolvía una lista de aplicaciones permitidas después de que una persona se autenticara.

- ZTNA iniciado por el servicio seguía parte del diseño de BeyondCorp, en el que los usuarios y dispositivos se consideraban remotos, incluso si estaban en el mismo edificio. Eliminó los requisitos para dispositivos gestionados, 802.1X y PKI. Añadió un giro: conexiones de adentro hacia afuera.

Varias startups basadas en la nube adoptaron el modelo iniciado por el servicio porque era más adecuado para el acceso remoto. Un conector inicia una sesión saliente al broker en la nube del proveedor, es decir, «de adentro hacia afuera». El broker protege las aplicaciones del descubrimiento en internet y limita el movimiento lateral.

Sin embargo, los vendedores solo contemplaban escenarios de acceso remoto. Parecía que la lección de BeyondCorp se había olvidado.

ZTNA se vuelve universal

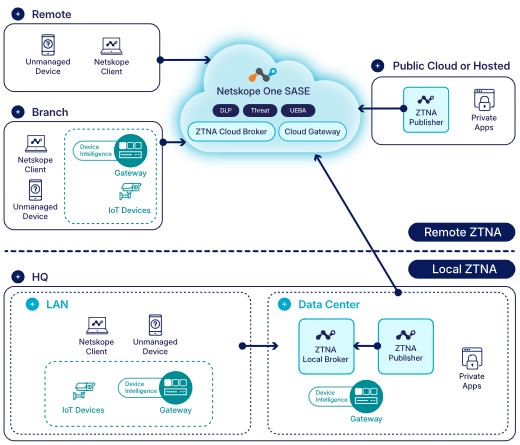

Recientemente, algunos proveedores —incluido Netskope— han añadido brokers locales en las instalaciones a sus servicios ZTNA. Esto ha adquirido el nombre de «ZTNA universal» y, curiosamente, se alinea más estrechamente con la filosofía de BeyondCorp. Podemos observar que Google construyó una arquitectura de acceso que se asemeja mucho a ZTNA, antes de que existiera ZTNA.

Revisemos ZTNA usando la terminología de Netskope. En su centro de datos o nube IaaS, un editor configurado allí establece una sesión saliente de larga duración hacia la parte de puerta de enlace del publicador del broker de acceso privado en nuestra nube. Cuando una persona remota quiere acceder a un recurso publicado, se conecta como de costumbre, lo que en realidad comienza con una sesión a la parte de puerta de enlace del cliente del broker de acceso privado. Unimos estas sesiones y la actividad se desarrolla. Ahora llamamos a esto ZTNA remoto, porque las personas están remotas de la aplicación.

Para el acceso local, ZTNA local coloca un broker en la misma red que los recursos con los que las personas desean interactuar. En la mayoría de los casos, las personas estarán en la misma ubicación física que un centro de datos. Los editores establecen sesiones con el broker local, y cuando una persona se conecta a un recurso, el tráfico fluye a través del broker local, no del de nuestra nube.

¿Por qué un broker local? Recuerda el problema del hairpinning: obligar a personas remotas a pasar por un centro de datos local para acceder a recursos de internet es un lastre para el rendimiento. De manera similar, el reverse-hairpinning es un problema: obligar a la gente local a través de un broker en la nube a acceder a recursos locales también es un lastre para el rendimiento. El tráfico local debe permanecer local.

ZTNA universal combina ZTNA remota más ZTNA local y representa lo mejor de BeyondCorp. Esto:

- Armoniza la experiencia de acceso para que la gente no tenga que preguntarse cuál es la forma correcta de acceder a las aplicaciones. Nuestro objetivo es siempre ayudar a las personas a lograr el equilibrio adecuado entre mantenerse seguros y realizar su trabajo. Si esperamos que usen múltiples métodos de acceso remoto que difieren del acceso local, podrían aumentar el riesgo inventando soluciones inseguras. No deberíamos esperar que nuestra gente manipule la infraestructura para hacer su trabajo. La ZTNA universal elimina todos los problemas relacionados con el acceso y proporciona un método único, coherente y seguro que funciona sin importar dónde residan las personas o las aplicaciones.

- Elimina las redes privilegiadas, que en realidad no son más seguras que internet. Los métodos tradicionales de acceso a redes privilegiadas siguen representando un riesgo para dichas redes, ya sea a través de hosts comprometidos (ransomware) o por individuos comprometidos (escalada de privilegios). Yo diría que la ZTNA universal elimina el requisito de mantener redes privilegiadas porque el enrutamiento basado en IP desaparece. (U)ZTNA conecta a las personas con los datos, no a los dispositivos con las redes. [Nota: en esta entrada del blog, escribo «(U)ZTNA» para indicar que una observación asociada se aplica tanto a la ZTNA «regular» como a la ZTNA universal.] Antes de que el lado de la persona de la conexión de dentro a fuera se una al lado del editor, la persona debe autenticarse correctamente en el directorio empresarial de la empresa. Este paradigma de autenticar y luego conectar es la alternativa segura a la norma conectar y luego autenticar que se ha roto desde su creación en los años setenta, en la que nada puede impedir que adversarios decididos lancen todo tipo de tráfico malicioso a sockets de escucha inocente tras los agujeros de los cortafuegos.

- Elimina las VPN tradicionales, un punto de entrada persistente y dolorosamente vulnerable. Las VPN son tecnologías de los años 90 diseñadas originalmente para pequeños grupos de personas que gestionaban routers de forma remota. Simplemente no pueden adaptarse a las necesidades de grandes equipos híbridos con roles diversos en diversos dispositivos en distintos estados. La (U)ZTNA proporciona un acceso preciso, un acceso que puede adaptarse a las funciones, los dispositivos y los estados. Cabe señalar también que la (U)ZTNA elimina el peor tipo de servidor privilegiado: un concentrador VPN, que intenta (cada vez con menos éxito) crear un puente entre Internet y una red privilegiada apoyándose en un socket de escucha inocente expuesto a los caprichos de la insegura Internet.

- Reduce la necesidad de NAC, porque se centra en el acceso a nivel de aplicación en lugar del acceso a nivel de red. El enrutamiento basado en IP entre los dispositivos de las personas y sus destinos ya no ocurre, y no existen rutas para cambiar puertos u otros aspectos de la infraestructura de red. El mero hecho de estar en una red ya no confiere ventajas si no se puede interactuar aleatoriamente con lo que haya allí. Además, muchos proyectos NAC fracasan porque el hardware queda obsoleto, no se toleran los tiempos de inactividad, las políticas proliferan enormemente y las muchas partes móviles no siempre encajan bien. NAC sigue apostando por un modelo de confianza implícita (ir a cualquier parte después de unirse a la red), que es lo opuesto a los proyectos de seguridad modernos y comunes que se centran en estrategias de confianza cero.

- Ofrece acceso optimizado basado en la ubicación, sin horquillas lentas u otros impedimentos que puedan obligar a las personas a encontrar soluciones inseguras. El acceso armonizado evita que las personas trabajen en condiciones de seguridad deficientes. El acceso optimizado impide que las personas eviten el bajo rendimiento. Cuando las personas pueden acceder a lo que necesitan ahora, sin necesidad de retoques ni de recurrir a hacks, ni siquiera de pensar qué hacer en función de dónde se encuentren, se mantienen al máximo de su productividad y de buen humor (y mantienen abiertas las líneas de teléfono del servicio de asistencia).

En esencia, la ZTNA universal elimina todas las distinciones entre local y remoto. Ahora es solo acceso: personalizado, consistente, rápido y seguro. Reimagina tu arquitectura de acceso ahora con la ZTNA universal de Netskope. Gracias por leer.

Mark Fabbi (otro exanalista de Gartner y ahora asesor CXO de Netskope) y yo grabamos un seminario web en el que exploramos más a fondo los beneficios del ZTNA universal. Míralo ahora.

Atrás

Atrás

Lea el blog

Lea el blog