Em 2009, um membro do Politburo chinês decidiu descobrir o que a internet havia coletado sobre ele. Ele pesquisou seu próprio nome no Google e, bem, ficou extremamente irritado ao percorrer os resultados. A vingança foi a única resposta.

Pouco depois, um grupo de ameaça persistente avançada (advanced persistent threat, APT) chinesa conhecida como Elderwood Group comprometeu a rede corporativa do Google. O grupo roubou uma parte da propriedade intelectual e tentou acessar contas de e-mail de ativistas de direitos humanos. Agentes de segurança do Estado investigaram a conta bancária de um dos alvos. Como resultado, o Google mudou sua postura em relação ao google.cn: pararia de censurar os resultados de busca; se um mecanismo não censurado violasse a lei, a empresa sairia do país completamente. Visitantes da sede do Google em Pequim colocaram flores na placa da empresa, que foram declaradas uma homenagem floral ilegal e removidas de maneira autoritária.

Devo notar que o Google não foi a única vítima. Em um esforço chamado Operação Aurora, os invasores miraram pelo menos outras 20 grandes empresas explorando vulnerabilidades no Internet Explorer (suspiro) e em um sistema de controle de versões chamado Perforce. O objetivo principal era acessar e modificar repositórios de código-fonte em diversas empresas de tecnologia e defesa. Surpreendentemente, ninguém jamais havia pensado em proteger esses contêineres escancarados que continham valiosa propriedade intelectual! Sistemas comprometidos estabeleceram conexões TLS de saída para servidores de comando e controle (C&C) em Illinois, Texas e Taiwan, utilizando máquinas virtuais roubadas de clientes da Rackspace. Eles exploraram redes conectadas para encontrar repositórios e outros sistemas vulneráveis.

De 2014 a 2018, o Google reconstruiu sua arquitetura de acesso para prevenir ataques desse tipo no futuro. Todos os funcionários foram movidos para uma rede sem privilégios, mesmo aqueles que estavam fisicamente dentro dos escritórios do Google. Eles estão, essencialmente, “fora” da rede corporativa e recebem apenas conexões de internet. Todo acesso — seja a partir dessa rede ou de outra qualquer — passa por um proxy de acesso consciente de identidade. Não existe mais um perímetro de rede clássico. O Google concluiu que as redes corporativas não são menos perigosas que a internet pública e que é enganoso manter a ilusão de que alguma vez foram seguras.

Formalmente documentado e implementado como BeyondCorp, o acesso depende exclusivamente das credenciais do usuário e do status do dispositivo (o BeyondCorp permite apenas dispositivos gerenciados e requer 802.1X e PKI). Ele harmoniza a forma como as pessoas se conectam a aplicativos e dados, independentemente de onde estejam e das redes que usam — sem mais distinção entre acesso local e acesso remoto.

ZTNA anuncia sua aparição

Um ano depois, em 2019, quando a Gartner publicou seu primeiro “Guia de Mercado para Zero Trust Network Access” (eu era o autor principal como analista da Gartner na época), foram identificados dois estilos:

- Iniciado pelo endpoint: refletia uma especificação antiga para perímetros definidos por software e foi concebido apenas para acesso local; retornava uma lista de aplicações permitidas após a autenticação do usuário.

- Iniciado pelo serviço ZTNA: seguia parte do design do BeyondCorp, no qual usuários e dispositivos eram considerados remotos, mesmo estando no mesmo prédio. Eliminava a necessidade de dispositivos gerenciados, 802.1X e PKI, introduzindo uma novidade: conexões de dentro para fora (inside-out).

Diversas startups baseadas em nuvem adotaram o modelo iniciado pelo serviço porque ele era mais adequado ao acesso remoto. Um conector inicia uma sessão de saída para o broker na nuvem do provedor — daí o termo “inside-out” (de dentro para fora). O broker protege as aplicações contra descoberta na internet e limita movimentos laterais.

No entanto, os fornecedores contemplaram apenas cenários de acesso remoto. Parece que a lição da BeyondCorp foi esquecida.

ZTNA se torna universal

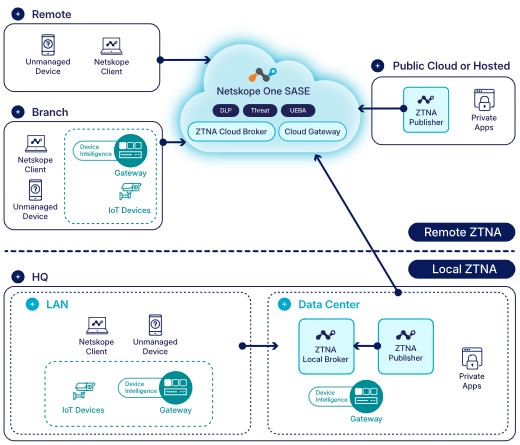

Recentemente, alguns fornecedores — incluindo a Netskope — adicionaram brokers locais on-premises aos seus serviços de ZTNA. Isso passou a ser conhecido como “ZTNA universal” e, curiosamente, alinha-o mais de perto à filosofia BeyondCorp. Podemos observar que o Google construiu uma arquitetura de acesso muito semelhante ao ZTNA — antes mesmo de o ZTNA existir.

Vamos analisar o ZTNA usando os termos da Netskope. Em seu data center ou na nuvem IaaS, um publisher configurado lá estabelece uma sessão de saída de longa duração com a parte publisher gateway do private access broker em nossa nuvem. Quando uma pessoa remota deseja acessar um recurso publicado, ela se conecta a ele como de costume, o que na verdade começa com uma sessão para a parte client gateway do private access broker. Nós unimos essas sessões, e a atividade ocorre normalmente. Chamamos isso agora de ZTNA remoto, pois as pessoas estão distantes da aplicação.

Para acesso local, o ZTNA local coloca um broker na mesma rede que os recursos com os quais as pessoas desejam interagir. Na maioria dos casos, as pessoas estarão no mesmo local físico que um centro de dados. Os publishers estabelecem sessões com o broker local e, quando uma pessoa se conecta a um recurso, o tráfego flui pelo broker local, e não pelo da nossa nuvem.

Por que um broker local? Lembre-se do problema do hairpinning: obrigar pessoas remotas a passar por um data center on-premises para acessar recursos da internet afeta o desempenho. De forma semelhante, o reverse-hairpinning também é um problema: obrigar pessoas locais a passar por um broker baseado na nuvem para acessar recursos locais também prejudica o desempenho. O tráfego local deve permanecer local.

Universal ZTNA combina ZTNA remoto com ZTNA local e representa o melhor da BeyondCorp. Ele:

- Harmoniza a experiência de acesso, de modo que as pessoas não precisem se preocupar sobre a maneira correta de acessar as aplicações. Nosso objetivo é sempre ajudar as pessoas a encontrar o equilíbrio certo entre manter a segurança e realizar o trabalho. Se esperarmos que utilizem múltiplos métodos de acesso remoto, todos diferentes do acesso local, elas podem aumentar o risco ao criar soluções improvisadas e inseguras. Não devemos esperar que nossos colaboradores mexam na infraestrutura para desempenhar suas funções. O ZTNA universal elimina todos os atritos relacionados ao acesso e fornece um método único, consistente e seguro, que funciona independentemente de onde as pessoas ou aplicações estejam.

- Elimina redes privilegiadas, que na realidade não são mais seguras que a internet. Os métodos tradicionais de acesso a redes privilegiadas continuam a apresentar riscos, seja por hosts comprometidos (ransomware) ou por usuários comprometidos (elevação de privilégios). Eu argumentaria que o ZTNA universal elimina a necessidade de manter redes privilegiadas, porque o roteamento baseado em IP deixa de existir. O ZTNA(U) conecta pessoas a dados, e não dispositivos a redes. [Nota: neste artigo, uso “ZTNA(U)” para indicar que uma observação se aplica tanto ao ZTNA “normal” quanto ao ZTNA universal.] Antes que o lado da pessoa na conexão inside-out seja ligado ao lado do publisher, a pessoa deve autenticar-se no diretório corporativo da empresa. Esse paradigma de autenticar-antes-de-conectar é a alternativa segura ao padrão conectar-antes-de-autenticar, que está quebrado desde sua criação na década de 1970, e no qual nada impede adversários determinados de enviar todo tipo de tráfego malicioso para sockets vulneráveis explorando falhas em firewalls.

- Elimina VPNs tradicionais, um ponto de entrada persistentemente e dolorosamente vulnerável. As VPNs são tecnologia dos anos 1990, originalmente projetadas para pequenos grupos de pessoas que gerenciavam roteadores remotamente. Elas simplesmente não conseguem atender às demandas de grandes equipes híbridas, com funções diversas em variados dispositivos e estados. O ZTNA(U) oferece acesso preciso, capaz de se adaptar a funções, dispositivos e estados. Observe também que o ZTNA(U) elimina o pior tipo de servidor privilegiado: o concentrador VPN, que tenta — cada vez com menos sucesso — fazer a ponte entre a internet e uma rede privilegiada, confiando em um socket vulnerável exposto às incertezas da internet insegura.

- Reduz a necessidade de NAC, pois foca no acesso no nível de aplicação, e não de rede. O roteamento baseado em IP entre os dispositivos das pessoas e seus destinos não ocorre mais, e não existem caminhos até portas de switch ou outros elementos da infraestrutura de rede. Estar simplesmente em uma rede não garante mais vantagem se você não puder interagir aleatoriamente com o que estiver lá. Além disso, muitos projetos de NAC falham porque o hardware se torna obsoleto, tempo de inatividade não pode ser tolerado, as políticas proliferam de forma desordenada e os diversos componentes não se integram perfeitamente. O NAC ainda exibe um modelo de confiança implícita (acesso irrestrito após ingressar na rede), que é o oposto das estratégias modernas de segurança baseadas em zero trust.

- Oferece acesso otimizado baseado em localização, sem hairpins lentos ou outros impedimentos que poderiam forçar as pessoas a buscar soluções inseguras. O acesso harmonizado impede que as pessoas contornem falhas de segurança. O acesso otimizado impede que contornem problemas de desempenho. Quando as pessoas podem acessar o que precisam imediatamente, sem mexer na infraestrutura, recorrer a soluções improvisadas ou mesmo pensar em como agir dependendo de onde estão, elas permanecem altamente produtivas e de bom humor (e mantêm as linhas da central de suporte livres).

Em essência, o ZTNA universal elimina todas as distinções entre local e remoto. Agora, o acesso passou a ser apenas acesso — personalizado, consistente, rápido e seguro. Reformule sua arquitetura de acesso agora com o ZTNA universal da Netskope. Obrigado por dedicar seu tempo a este conteúdo.

Mark Fabbi (outro ex-analista da Gartner e atualmente conselheiro CXO da Netskope) e eu gravamos um webinar no qual exploramos mais detalhadamente os benefícios do ZTNA universal. Assista agora.

Voltar

Voltar

Leia o Blog

Leia o Blog