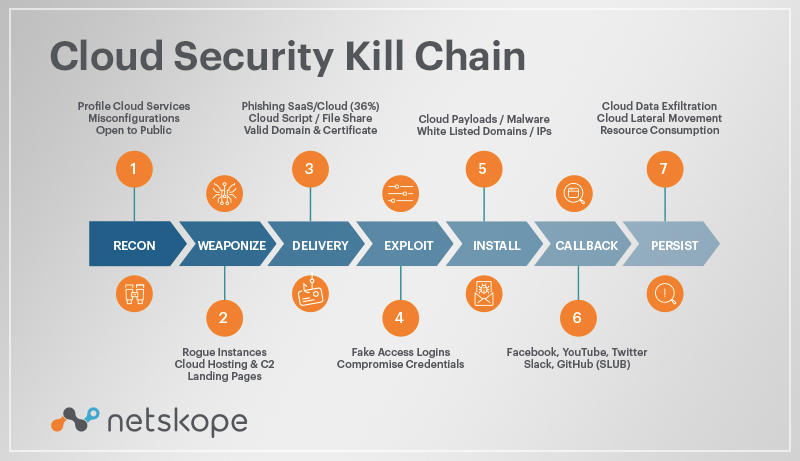

Vous devriez maintenant avoir une compréhension rudimentaire des étapes courantes de la kill chain auxquelles votre entreprise est confrontée, et c'est à vous de combler les lacunes de votre stratégie de sécurité. Bien que ces étapes aient été développées à l'origine dans l'optique d'une sécurité traditionnelle, axée sur le périmètre, nombre d'entre elles sont également utilisées par les pirates internes, avec des techniques telles que l'escalade des privilèges, le « Shoulder surfing », les injections SQL, et bien d'autres encore.

Les attaques peuvent être motivées par toutes sortes de raisons, y compris des raisons financières, politiques, et même simplement pour le plaisir et la reconnaissance. Comprendre les motivations qu'un hacker peut avoir pour cibler votre entreprise vous aidera à déterminer les vecteurs d'attaques potentiels.

Lorsque vous élaborez vos stratégies de défense, il est important d'examiner tous les éventuels points faibles, de votre réseau au cloud. La bonne nouvelle, c'est que Netskope est particulièrement bien placé pour s'attaquer à tous les types de menaces internes et externes visant vos utilisateurs, vos applications, vos données et votre infrastructure cloud. Découvrez dès aujourd'hui comment Netskope peut vous aider à prévenir les pertes de données et à surveiller les mouvements anormaux des données dans le cloud.

Retour

Retour