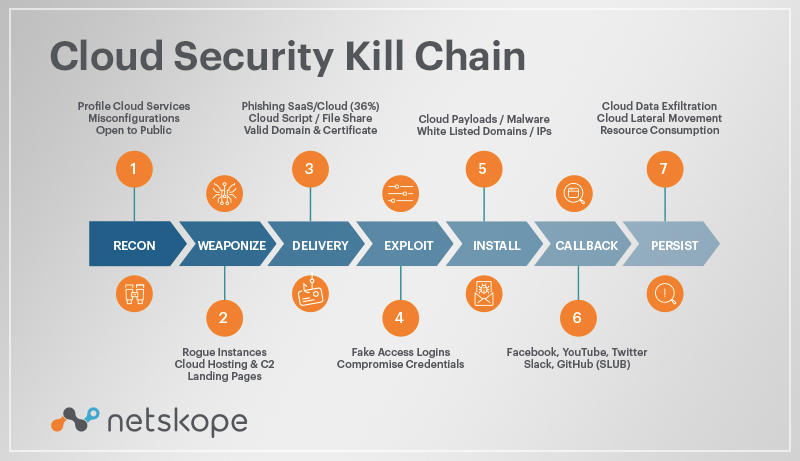

サイバーセキュリティのキルチェーンモデルとは、ハッカーがサイバー攻撃を成功させる際にとる典型的な手順を説明したものです。ロッキード・マーチン社が開発したこのフレームワークは、軍事攻撃モデルから派生したもので、持続的なサイバー脅威を理解、検知、防止するためにデジタル世界に転用されました。すべてのサイバー攻撃が、サイバーセキュリティキルチェーンモデルの7つのステップすべてを利用するわけではありませんが、大半の攻撃はそのほとんどを使用し、特にステップ2からステップ6が行われることが多くなっています。

ローンチイベント: スマートAI Security 。 完全なデータ制御。 ウェビナーに登録する

サイバーセキュリティのキルチェーンモデルとは、ハッカーがサイバー攻撃を成功させる際にとる典型的な手順を説明したものです。ロッキード・マーチン社が開発したこのフレームワークは、軍事攻撃モデルから派生したもので、持続的なサイバー脅威を理解、検知、防止するためにデジタル世界に転用されました。すべてのサイバー攻撃が、サイバーセキュリティキルチェーンモデルの7つのステップすべてを利用するわけではありませんが、大半の攻撃はそのほとんどを使用し、特にステップ2からステップ6が行われることが多くなっています。

他社が開発したサイバーキルチェーンモデルもいくつかありますが、ここでは簡略化のため、業界で最も有名なフレームワークであるロッキード・マーチンモデルに絞って説明します。ハッカーがターゲットに侵入するまでのプロセスを理解するために、それぞれの説明と簡単な解決策が含まれています。

実際の戦争のあらゆる形態と同様に、最も成功したサイバー攻撃も多くの情報収集から始まります。偵察は、サイバーセキュリティのキルチェーンにおける最初のステップであり、多くの異なる技術、ツール、および一般的に使用されているウェブ閲覧の機能などを利用するものです。

ハッカーがターゲットに関する情報を収集するために使用するツールやテクニックは多岐にわたり、それぞれ異なるデータを露出して、アプリケーション、ネットワーク、クラウドベース化が進んでいるデータベースへの侵入口を見つけるために使用されることがあります。アプリケーションやクラウドサービスなど、一般にアクセス可能な資産を閲覧する際に、攻撃者が危険な情報に遭遇しないように、クラウドベースのSASE防御、暗号化、安全なウェブページで機密データを保護することが重要です。

攻撃者は、ターゲットに関する十分な情報を収集すると、1つまたは複数の攻撃ベクトルを選択し、ユーザーのスペースへ侵入を開始します。攻撃ベクトルとは、ハッカーがシステムや情報に不正にアクセスするための手段です。攻撃ベクトルは基本的なものから高度な技術的なものまで多岐にわたりますが、留意すべき点は、ハッカーにとってターゲットはコストと ROI を評価して選択されることが多いということです。

攻撃者は、処理能力から時間対価値まで、すべてを考慮します。典型的なハッカーは、最も抵抗の少ない経路に水のように流れていきます。だからこそ、攻撃対象領域(攻撃を受けやすいすべてのポイント)に沿って考えられるすべての侵入口を考慮し、それに応じてセキュリティを強化することが重要です。

最も一般的な攻撃ベクトルは次の通りです。

ハッカーは、1つの攻撃手段さえあれば成功してしまいます。したがって、どんなに一部を強化しても、最も弱い部分がその組織のセキュリティ強度なのです。潜在的な攻撃ベクトルは自ら把握しなければなりません。ランサムウェアの攻撃としては、リモートアクセスサービスを悪用して侵入し、横方向に移動して機密データを検出、暗号化して身代金を要求するという手法が続いています。

そのため、攻撃者が侵入すると、次はネットワークやクラウドのリソースに横方向に移動するさまざまな方法を見つけて、アクセス権をエスカレートさせ、最も価値のある情報を収集してできるだけ長く発見されないようにするのが一般的な方法です。このような行為を防ぐには、セキュリティやネットワークアーキテクチャに適用することで、ユーザーがネットワークやアプリケーション内の領域間で移動する際に、常にIDの再確認を求める「ゼロトラスト」原則を採用する必要があります。

レポート: Netskope Threat Labsレポート

ハッカーはシステムにアクセスし、マルウェア、ランサムウェア、スパイウェアなど、用意しておいたあらゆるペイロードを自由に配信できるようになるのです。即時、時間差、特定のアクションをトリガーにしたもの(ロジックボム攻撃)など、あらゆる攻撃を想定したプログラムを設定します。このような攻撃は一度だけの場合もあれば、ハッカーが常に監視、管理されているネットワークへのリモート接続を行う場合もあります。

マルウェア検知と次世代SWGによるTLS復号化、ウェブやクラウドのトラフィック検査は、これらのタイプによるペイロードの配信を防ぐ重要なコンポーネントです。マルウェアの68%がウェブではなくクラウドデリバリーを利用しており、攻撃のクラウド化が進んでいることがわかります。ウェブやクラウドトラフィックのインライン脅威スキャンサービスを実行し、すべてのエンドポイントデバイスの状態を把握することは、企業が悪意のあるソフトウェアに感染していないことを保証する上で非常に重要です。

攻撃者の意図するペイロードが配信されると、攻撃の種類に応じて、システムの悪用が始まります。前述したように、一部の攻撃は遅延してロジックボムと呼ばれるターゲットが行う特定の行動に依存するものがあります。これらのプログラムは、検知されないようにそのアクティビティや発信元を隠すため、難読化機能を含むことがあります。

実行プログラムが起動すると、ハッカーは計画通りに攻撃を開始することができます。これは、さまざまなタイプの悪用を網羅する次のいくつかのステップに進むことになります。

ハッカーは、将来的な攻撃の機会を見つけると、次の手は、ターゲットのシステムに継続してアクセスするためのバックドアをインストールすることです。こうすることで、他の攻撃ベクトルから再侵入して検知されるリスクを冒すことなく、ターゲットのネットワークに出入りすることができます。この種のバックドアは、ルートキットや脆弱な認証情報によって確立され、その動作がセキュリティチームに警告を発しない限り (異常なログイン時間や大きなデータ移動など)、これらの侵入を発見することは困難です。SASEアーキテクチャは、セキュリティ防御を統合して、ユーザー、デバイス、アプリ、データ、アクティビティなどの属性に関する豊富なメタデータを収集し、調査を支援して異常検知を強化します。

プログラムとバックドアがインストールされたので、攻撃者はシステムを制御し、用意したどんな攻撃でも実行してきます。ここで行われる行動は、あくまでもターゲットとの状況を制御するためのもので、ランサムウェアやスパイウェアなど、将来的にデータを流出させるための手段を仕掛けるといったあらゆる形態をとる可能性があります。

残念ながら、侵入や流出を知ってからでは手遅れとなり、ハッカーはシステムを支配してしまいます。そのため、データの動きを監視し、疑わしい動きがないかを評価する安全策を設けることが重要です。マシンは、どんなネットワーク管理者よりも、素早く悪意のある行動を検知して防止する可能性がはるかに高くなります。

ホワイトペーパー: 機械学習を使用したデータの保護

すべては、このためにあるのです。これは、攻撃者がターゲットに対して行動を起こす継続的な実行段階であり、身代金のためにデータを暗号化する、金銭的利益のためにデータを流出させる、サービス拒否によってネットワークをダウンさせる、スパイウェアによって他の侵入者のためにシステム動作を監視するなど、潜在的な結果を挙げることができます。スパイ行為と監視は、攻撃者が目立たないようにし、持続するこの最後のキルチェーンステップにおける主要な行動です。

攻撃者は目的を達成するためにできるだけ早く動くため、データの動きをリアルタイムに監視し、不審な行動を検知することが重要です。大企業の構造上、起こりうるすべての異変に対応する時間はありません。そこで予防の役割は事後ではなく、事前に対応しなければなりません。

これで、会社が直面する一般的なキルチェーンの段階について初歩的な理解ができたはずです。セキュリティ戦略のギャップを埋めるのは、ユーザー次第なのです。これらの手順は、もともと従来の境界線に焦点を当てたセキュリティを念頭において開発されましたが、これらの手順の多くは、特権の昇格、ショルダーサーフィン、SQLインジェクションなどの手法で、内部の攻撃者にも使用されています。

攻撃には、金銭的なもの、政治的なもの、あるいは単なる楽しみや知名度の向上など、さまざまな理由があります。攻撃者がどのような動機で自社を狙うのかを理解することで、潜在的な攻撃ベクトルを計画することができます。

防衛策を策定する際には、ネットワークからクラウドまで、考えられるすべての弱点に目を向けることが重要です。Netskopeは、ユーザー、アプリ、データ、クラウドインフラストラクチャに対するあらゆる種類のインサイダーやアウトサイダーからの脅威に対処できる独自の立場にあるということです。Netskopeがどのようにデータ損失の防止と、クラウドデータの異常な動きの監視を支援するかについて、今すぐ詳細をご覧ください。