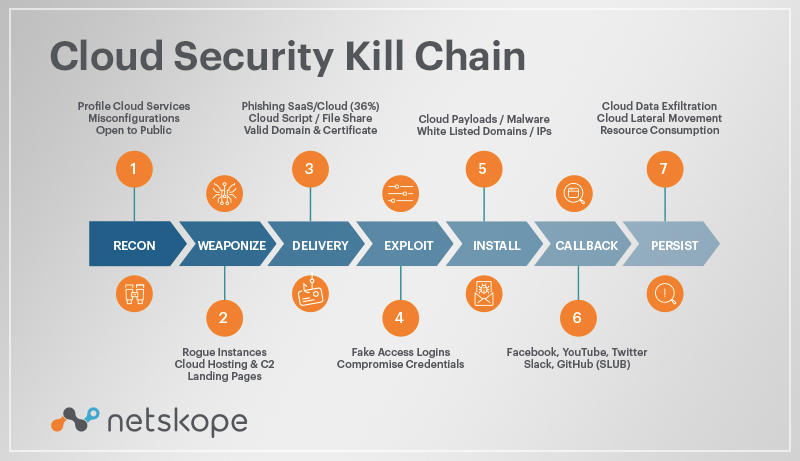

Seguramente ya entiende un poco las etapas comunes de la Kill Chain a las que se enfrenta su empresa y depende de usted rellenar las lagunas de su estrategia de seguridad. Aunque estos pasos se desarrollaron originalmente pensando en la seguridad tradicional, centrada en el perímetro, muchos de ellos también los utilizan los atacantes internos, con técnicas que incluyen la elevación de privilegios, el «shoulder surfing» (mirar por encima del hombro), las inyecciones SQL y muchas otras.

Hay todo tipo de razones para los ataques, incluyendo las de índole económica, las políticas, o incluso solo por diversión y reconocimiento. Entender qué motivaciones puede tener un atacante para atacar a su empresa le ayudará a planificar los posibles vectores de ataque.

A la hora de desarrollar sus estrategias de defensa, es importante tener en cuenta todos los posibles puntos débiles, desde la red hasta la nube. La buena noticia es que Netskope está en una posición única para enfrentarse a todo tipo de amenazas internas y externas a sus usuarios, aplicaciones, datos e infraestructura en la nube. Descubra cómo puede ayudarle Netskope a prevenir pérdidas de datos y a supervisar movimientos anómalos de los datos en la nube a partir de hoy mismo.

Atrás

Atrás