Uma das ameaças mais evasivas e difíceis de detectar está nas estruturas de memória que usam beacons maleáveis de comando e controle (C2) para se esconder no tráfego benigno. Eles permitem que os invasores entrem e permaneçam invisíveis com reconhecimento oculto, descoberta, C2 e exploração de dados. Por mais de uma década, as defesas de segurança tradicionais que usam assinaturas estáticas, intervalos de endereços IP e URLs/domínios geralmente falharam em detectar essas ameaças evasivas. Além de estarem na memória dos endpoints, esses ataques podem evitar a detecção de antivírus e endpoints, projetados principalmente para analisar a atividade de arquivos e discos em busca de arquivos de malware. Originalmente criadas como ferramentas de teste de penetração para equipes vermelhas contra equipes azuis, essas estruturas caíram nas mãos do cibercrime e dos estados-nação como a principal ferramenta de cadeia de mortes após entrarem em uma rede ou explorarem uma vulnerabilidade de acesso.

Então, vamos começar a jornada com beacons, pois há muitos usos bons para os beacons C2, de endpoints a servidores, para controlar e atualizar programas e aplicativos de software. Adotar uma abordagem de martelo e bloquear todos os Beacons C2 não é a resposta. Até mesmo o Netskope Client usa beacons para seu serviço de balanceamento de carga global para encontrar o caminho mais rápido na rede privada NewEdge para cada usuário remoto. Os beacons benignos são úteis e existem muitos deles no tráfego da web, da nuvem e de aplicações. Na verdade, uma das estruturas de simulação de adversários mais populares, o Cobalt Strike, inclui mais de 240 perfis de beacons benignos para usar para ocultar seus sinais C2 maliciosos. Como ferramenta de teste de penetração, é quase certo que equipes vermelhas entrarão em redes de equipes azuis usando o Cobalt Strike, pois a detecção é muito difícil, demorada e quando se usam defesas antigas carregadas de falsos positivos.

Em 2012, Raphael Mudge criou o Cobalt Strike para testes de caneta da equipe vermelha C2 e acesso remoto quase invisível. A estrutura ajuda a simular ataques, identificar falhas de segurança e praticar defesas contra ameaças potenciais, como ataques, instalação de implantes e backdoors. Além disso, ele pode criar carregadores de beacon e cargas úteis para detectar vulnerabilidades de rede e estabelecer comunicação com atacantes/testadores on-line. Um fator-chave do design é a maleabilidade, permitindo que os agentes de ameaças modifiquem o comportamento dos componentes para imitar o tráfego legítimo da rede e evitar a detecção pelas defesas de segurança. Quão bom é isso? Bem, o código de shell malicioso permanece invisível para a detecção de antivírus e EDR e se move por meio de canais nomeados nos sistemas Windows e Linux. Portanto, o sandboxing requer a emulação de tubos nomeados, o que é raro. Portanto, o uso criminoso dessa estrutura altamente eficaz era apenas uma questão de tempo como ponto de entrada usado em redes infectadas para fornecer mobilidade lateral após uma intrusão na rede, comum em ataques avançados de ransomware e malware.

Existem outras estruturas de simulação, incluindo Brute Ratel, Mythic, Metasploit, Sliver e Merlin. Esses kits de ferramentas são altamente configuráveis (por meio de perfis maleáveis) e podem variar facilmente o tempo, a frequência, o volume, os protocolos do aplicativo, os IPs/domínios de destino, a configuração de agentes de usuário, cabeçalhos HTTP, verbos HTTP, URIs, parâmetros, carga útil, certificados SSL/TLS, atraso de sinalização com instabilidade aleatória e conteúdo. As ferramentas da estrutura C2 também permitem muitas ações pós-exploração, que são criptografadas, baixadas e executadas na memória, tornando a atividade pós-comprometimento muito difícil de detectar nos endpoints.

Usando controles de política de firewall, você pode bloquear portas e protocolos não utilizados, além de inspeção com estado e alocações dinâmicas de portas. No entanto, os beacons C2 maleáveis provavelmente se esconderão no tráfego HTTP/HTTPS em um mar de beacons benignos. Os sistemas de prevenção de intrusões (IPS) são uma opção mais popular, eles permitem que você desenvolva assinaturas de beacon C2 de malware, e as soluções IPS de código aberto geralmente fornecem assinaturas de beacon C2 de malware conhecidas. O problema é o alto número de falsos positivos decorrentes de assinaturas estáticas e o atraso no jogo para detectar um alvo maleável e em constante mudança. As soluções antivírus e EDR enfrentam ataques à estrutura na memória, e um gateway web seguro (SWG) exige alto desempenho para uma boa experiência do usuário em milissegundos. Portanto, a detecção fica em segundo plano usando eventos de transações na web e análise pós-evento. Usar um SIEM ou data lake e até mesmo capturas de pacotes de tráfego (PCAPs) com uma solução de detecção e resposta de rede (NDR) exige tempo e especialistas em ameaças altamente evasivas.

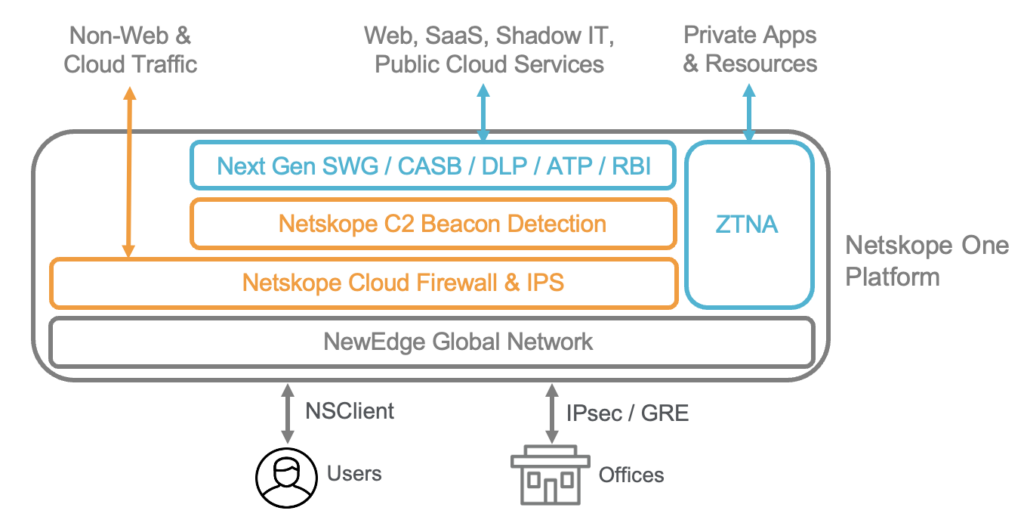

Portanto, deve haver uma maneira melhor e, na era da IA e do aprendizado de máquina, uma nova abordagem foi criada na Netskope. Conforme mencionado acima, ter o tráfego, os eventos de transação e o contexto avançado como fontes de dados para alimentar os modelos de ML é um requisito básico para resolver esse problema. No entanto, as soluções de borda de serviço de segurança (SSE) criadas na infraestrutura de nuvem pública não estão abertas a todos esses dados valiosos, incluindo capturas de pacotes de tráfego. O Netskope NewEdge, como uma rede privada, permite o acesso a esses dados, incluindo capturas de pacotes de tráfego, leia mais sobre a integração do Netskope Cloud TAP e do NDR neste blog.

Hoje, a Netskope tem mais de 65 modelos de ML em produção, com mais de 130 detectores para sua detecção avançada de anomalias de comportamento UEBA na Web, SaaS, IaaS e tráfego de saída de usuários, além de adicionar mais três patentes para detectar beacons C2, aproveitando a experiência e o conhecimento do Netskope AI Labs e de nossas equipes do Threat Labs. O que essas equipes criaram foi uma abordagem mais eficaz baseada não em indicadores estáticos, mas sim em modelos focados de aprendizado de máquina que podem detectar anomalias no tráfego da rede usando uma infinidade de sinais de rede que indicam atividades suspeitas de comando e controle (C2) em comparação com o que as aplicações válidas normalmente fazem para os usuários específicos dentro da organização específica. Além disso, métricas de risco refinadas são rastreadas no nível do usuário para fornecer as ações de mitigação mais precisas e eficazes. Você pode ler mais detalhes neste white paper.

O resultado é a detecção de beacon C2 da Netskope usando modelos avançados de ML UEBA e dados de rede contextuais avançados para fornecer uma taxa de detecção substancialmente melhor com menos falsos positivos do que usar um IPS ajustado por especialistas para essas ameaças altamente evasivas. Consulte o white paper para ver os resultados dos testes, pois sua quilometragem pode variar. E, sim, você deve colocar suas defesas em camadas e bloquear ameaças conhecidas com AV/EDR em endpoints, além de fazer parceria com Netskope SSE para proteção avançada contra ameaças em linha, incluindo controles de política de firewall em nuvem (FWaaS), detecção de sistema de prevenção de intrusões (IPS) e Remote Browser Isolation (RBI) para proteger usuários e dispositivos contra conteúdo e scripts mal-intencionados.

Se estiver interessado nessa nova defesa depois de ler o white paper, entre em contato com o representante de vendas da Netskope para considerar a possibilidade de participar do nosso programa de testes à medida que finalizamos a solução e a colocamos em produção para nossos clientes. Além disso, agradecemos aos nossos clientes por nos desafiarem nesse tópico e às nossas equipes de pesquisa por pensarem de forma inovadora em uma era de inovações de IA/ML.

Saiba mais sobre os outros recursos interessantes do recente anúncio da plataforma da Netskope, incluindo:

- Proactive DEM Enterprise

- Cloud TAP para captura de pacotes de tráfego

- Atualizações do Cloud Risk Exchange

Além disso, junte-se a nós na SASE Week 2024 para explorar o que há de mais recente em SASE e Zero Trust e aprender como aprimorar a estratégia de segurança e transformação de rede da sua organização.

Voltar

Voltar

Leia o Blog

Leia o Blog