O ponto comum entre ransomware, ameaças internas e roubo de dados é a exfiltração. Embora os laboratórios de pesquisa de ameaças geralmente publiquem as etapas do processo de criptografia de ransomware, chaves e limpeza de disco, as partes sobre acesso aos dados e exfiltração geralmente são deixadas de fora. Além disso, uma única ferramenta não resolve o problema em si, tornando as integrações de parceiros vitais para o sucesso das soluções da stack de segurança. A partir da perspectiva de postura de acesso e segurança, proteção de dados e controles de políticas e proteção contra ameaças e análises, podemos examinar esses quatro problemas de segurança pertinentes.

Em primeiro lugar, para a postura de acesso e segurança, sabemos que contas de acesso remoto comprometidas (SSH, RDP, VPNs) são vendidas clandestinamente para permitir operações de ransomware. A pesquisa do Netskope Threat Labs (NTL) mostra que 35% dos workloads IaaS/PaaS são expostos publicamente quando a postura padrão é fechada e segura. Habilitar o Zero Trust Network Access (ZTNA) para aumentar a segurança de acesso remoto, além de federar SSO/MFA a aplicações e serviços em nuvem, reduz bastante a exposição ao risco. Adicionar a nuvem e o SaaS SaaS Security Posture Management (CSPM, SSPM) é uma implementação fácil baseada em API para adicionar verificações de segurança e configuração, além de validação de compliance.

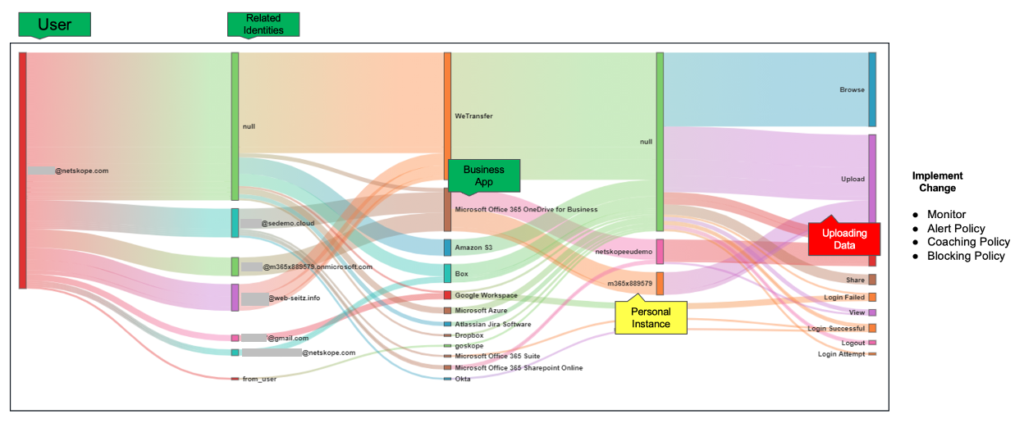

Em segundo lugar, para controles de política de proteção de dados, a pesquisa do NTL observa um aumento de 300% na exfiltração de dados de instâncias de aplicações corporativas para instâncias pessoais nos últimos 30 dias de trabalho, com 74% desses dados sendo direcionados especificamente para instâncias pessoais do Google Drive. Portanto, o retorno aos escritórios pode estimular parte dessa atividade de exfiltração, pois os funcionários buscam novos empregos favorecendo suas preferências por trabalho remoto contínuo. Além disso, os vazamentos de dados ocorrem não apenas quando os funcionários estão saindo. Em média, um usuário em um dispositivo gerenciado copia 20 arquivos da empresa para aplicações pessoais por mês, sendo o código-fonte o terceiro tipo de arquivo mais popular exfiltrado. Isso faz com que os controles de políticas de proteção de dados entre a empresa e as instâncias pessoais de aplicações populares de armazenamento em nuvem sejam extremamente vitais em sua stack de segurança. Mas esse é um recurso que a maioria das soluções não possui.

Em terceiro lugar, para proteção contra ameaças, a pesquisa do NTL observa que 68% do malware é entregue na nuvem, mais especificamente de instâncias de aplicações pessoais ou não autorizadas de aplicações de armazenamento em nuvem. Embora a versão corporativa possa incluir defesas contra ransomware para aplicações gerenciadas pela empresa, a realidade é que a grande massa de instâncias gratuitas e pessoais é a principal culpada. Embora sejam necessárias defesas inline para tráfego na Web e na nuvem, incluindo instâncias de aplicações, perder mais de dois terços da entrega de malware é inaceitável. Para reduzir ainda mais a exposição ao risco, use isolamento remoto do navegador (RBI) para sites arriscados, firewall na nuvem, controles de saída em portas e protocolos para bloquear caminhos de exfiltração e aproveitar a análise de comportamento para detectar anomalias para logins, atividade de dados (downloads em massa, uploads, exclusões) e fluxos de instância pessoal para empresa e eventos raros.

Em quarto lugar, com a análise, podemos detectar fluxos de dados desconhecidos e exfiltração, pois nossos recursos inline fornecem ampla visibilidade e controle de aplicações em nuvem. Com isso, também podemos ver o uso de aplicações arriscadas que frequentemente são adotadas por unidades de negócios e usuários, pois 97% ou mais das aplicações não são gerenciadas por TI e uma empresa de tamanho médio possui mais de 800 aplicações distintas. Reduzir a duplicação de aplicações de armazenamento em nuvem e entender como os dados da empresa fluem para instâncias pessoais é fundamental para a análise. Isso permite que um processo de ciclo fechado atualize e amadureça os controles de políticas usando análises com orientação em tempo real para usuários em alertas e recomendando alternativas mais seguras para migrar de atividades e aplicações arriscadas.

Conforme mencionado no início, a integração do parceiro é a chave para o sucesso aqui, pois nenhuma solução resolve esses problemas sozinhos. A Netskope fornece ferramentas de integração com a plataforma Cloud Exchange sem custo adicional para os clientes das seguintes formas:

- O Cloud Threat Exchange (CTE) permite o compartilhamento bidirecional automatizado de IOC na stack de segurança do cliente, por exemplo, entre Netskope e CrowdStrike para obter inteligência mais recente de ransomware.

- O Cloud Risk Exchange (CRE) permite o compartilhamento de classificações de risco entre soluções, por exemplo, classificações de risco do usuário Netskope (UCI) ou pontuação de avaliação de Zero Trust CrowdStrike para endpoints.

- O Cloud Ticket Orchestrator (CTO) cria automaticamente tíquetes de serviço a partir de alertas da Netskope em ferramentas de colaboração e gerenciamento de serviços de TI, incluindo ServiceNow, Jira, PagerDuty e Slack para automatizar fluxos de trabalho de resposta.

- Para obter detalhes da investigação, o Cloud Log Shipper (CLS) exporta os logs do Netskope para os SIEMs e data lakes desejados para permitir operações de segurança ou serviços XDR/MDR.

A perspectiva mais ampla em relação à postura de acesso e segurança, proteção contra ameaças e dados, análise e integração da stack de segurança é fundamental para lidar com ransomware, insiders e roubo de dados. Essa perspectiva mais aprofundada também nos informa para inspecionar de perto as instâncias de aplicações pessoais para entrega de ameaças na nuvem e exfiltração de dados, à medida que as evidências continuam a se tornar a zona de alto risco.

Conheça mais sobre o nosso Cloud Exchange na palestra "Leverage the Power of your Entire Security Stack with free Cloud Exchange Toolset" que foi apresentada na SASE Week pelo nosso especialista, David Willis, em 2 de novembro às 14h para o público da América do Norte e da Europa. Esta apresentação foi originalmente transmitida para as regiões da América do Norte, Europa, Ásia-Pacífico e Índia como parte da SASE Week

Voltar

Voltar

Leia o Blog

Leia o Blog