Das gemeinsame Thema bei Ransomware, Insider-Bedrohungen und Datendiebstahl ist die Exfiltration von Daten. Während Bedrohungsforschungslabore normalerweise die Prozessschritte der Ransomware-Verschlüsselung, Schlüssel und Datenträgerbereinigung veröffentlichen, werden die Teile über den Zugriff auf die Daten und die Exfiltration oft ausgelassen. Darüber hinaus löst eine Sicherheitslösung allein das Problem nicht, weshalb die Integration von Partnern für den Erfolg von Sicherheitslösungsstapeln von entscheidender Bedeutung ist. Aus der Perspektive von Zugriff und Sicherheitslage, Datenschutz und Richtlinienkontrollen, Bedrohungsschutz und Analytik können wir diese vier relevanten Sicherheitsprobleme analysieren.

Erstens wissen wir, dass kompromittierte Remote-Access-Konten (SSH, RDP, VPNs) im Untergrund verkauft werden, um Ransomware-Operationen zu ermöglichen. Untersuchungen von Netskope Threat Labs (NTL) zeigen, dass 35 % der IaaS/PaaS-Workloads öffentlich zugänglich sind, wenn die Standardhaltung geschlossen und sicher ist. Durch die Aktivierung von Zero Trust Network Access (ZTNA) zur Erhöhung der Fernzugriffssicherheit sowie die Einbindung von SSO/MFA in Apps und Cloud-Dienste wird das Risiko erheblich reduziert. Das Hinzufügen von Cloud- und SaaS-Sicherheitshaltungsmanagement (CSPM, SSPM) ist eine einfache API-basierte Bereitstellung, um Sicherheits- und Konfigurationsprüfungen sowie eine Konformitätsvalidierung hinzuzufügen.

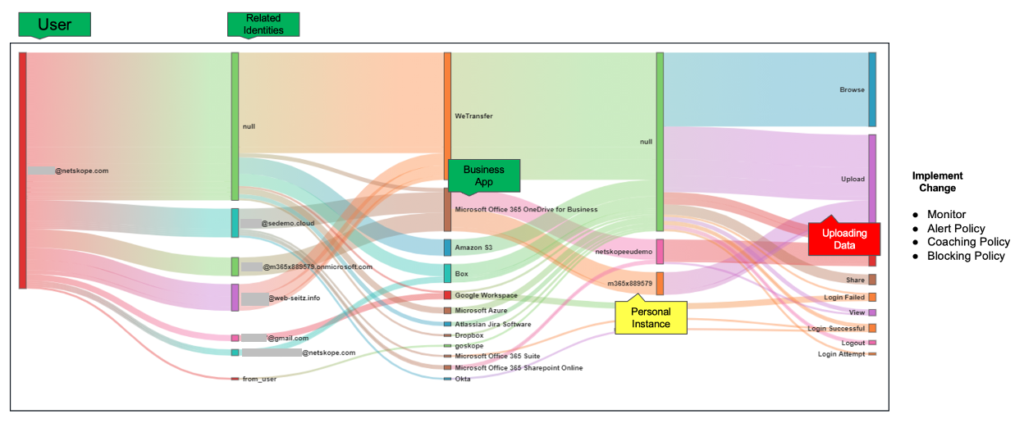

Zweitens stellt die NTL-Forschung im Hinblick auf Datenschutzrichtlinienkontrollen einen Anstieg der Datenexfiltration von Unternehmens-App-Instanzen zu privaten App-Instanzen um 300 % in den letzten 30 Tagen der Beschäftigung fest, wobei 74 % dieser Daten speziell in private Google Drive-Instanzen fließen. Ihre Ankündigung der Wiedereröffnung Ihres Büros könnte daher einige dieser Datenexfiltrationsaktivitäten anregen, da die Mitarbeiter nach neuen Arbeitsplätzen suchen und dabei ihren Präferenzen für die fortgesetzte Fernarbeit Rechnung tragen. Zudem kommt es nicht nur beim Ausscheiden von Mitarbeitern zu Datenflüssen. Im Durchschnitt kopiert ein Benutzer eines verwalteten Geräts pro Monat 20 Unternehmensdateien in persönliche Apps, wobei der Quellcode der dritthäufigste exfiltrierte Dateityp ist. Daher sind Datenschutzrichtlinienkontrollen zwischen Unternehmens- und Privatinstanzen beliebter Cloud-Speicher-Apps in Ihrem Sicherheits-Stack von äußerster Wichtigkeit. Allerdings fehlt diese Fähigkeit den meisten herkömmlichen Zulassen/Verweigern-Sicherheitsmaßnahmen.

Drittens stellt die NTL-Forschung zum Schutz vor Bedrohungen fest, dass 68 % der Schadsoftware aus der Cloud stammt, genauer gesagt von persönlichen oder betrügerischen App-Instanzen von Cloud-Storage-Apps. Während die Enterprise-Version möglicherweise Schutzmechanismen gegen Malware und Ransomware für unternehmensverwaltete Apps beinhaltet, liegt die Hauptursache tatsächlich in der großen, ungewaschenen Masse der kostenlosen und privaten Instanzen. Zwar sind Inline-Abwehrmaßnahmen für den Web- und Cloud-Datenverkehr einschließlich App-Instanzen erforderlich, doch ist es nicht akzeptabel, mehr als zwei Drittel der Malware-Verbreitung zu übersehen. Um das Risiko weiter zu reduzieren, verwenden Sie Remote Browser Isolation (RBI) für riskante Websites, Cloud-Firewall -Ausgangskontrollen für Ports und Protokolle, um Exfiltrationspfade zu blockieren, und nutzen Sie Verhaltensanalysen, um Anomalien bei Anmeldungen, Datenaktivitäten (Massendownloads, -uploads, -löschungen), Datenflüssen von Unternehmen zu persönlichen Instanzen und seltenen Ereignissen zu erkennen.

Viertens können wir mithilfe von Analysen unbekannte Datenflüsse und Exfiltrationen erkennen, da unsere Inline-Funktionen umfassende Transparenz und Kontrolle über Apps und Clouds bieten. Wir können auch beobachten, dass riskante Apps häufig unbekümmert von Geschäftseinheiten und Benutzern übernommen werden, da 97 % oder mehr der Apps nicht von der IT verwaltet werden und ein durchschnittliches Unternehmen über mehr als 800 verschiedene Apps verfügt. Der Schlüssel zur Analyse liegt darin, die Duplizierung von Cloud-Speicher-Apps zu reduzieren und zu verstehen, wie Unternehmensdaten in persönliche Instanzen fließen. Dies ermöglicht einen geschlossenen Prozess zur Aktualisierung und Weiterentwicklung der Richtlinienkontrollen durch Analysefunktionen mit Echtzeit-Coaching für Benutzer in Form von Warnmeldungen und Empfehlungen sicherer Alternativen zur Abkehr von riskanten Aktivitäten und Apps.

Wie eingangs erwähnt, ist die Partnerintegration hier der Schlüssel zum Erfolg, da diese Probleme nicht mit einer einzigen Lösung gelöst werden können. Netskope stellt seinen Kunden kostenlos Integrationstools mit der Cloud Exchange- Plattform auf folgende Weise zur Verfügung:

- Cloud Threat Exchange (CTE) ermöglicht den automatisierten bidirektionalen IOC-Austausch innerhalb eines Kundensicherheits-Stacks, beispielsweise zwischen Netskope und CrowdStrike für die neuesten Ransomware-Informationen.

- Der Cloud Risk Exchange (CRE) ermöglicht den Austausch von Risikobewertungen zwischen Lösungen, beispielsweise Netskope User Risk Ratings (UCI) oder CrowdStrike Zero Trust Assessment Scoring für Endpunkte.

- Der Cloud Ticket Orchestrator (CTO) erstellt automatisch Servicetickets aus Netskope-Warnmeldungen innerhalb von IT-Servicemanagement- und Collaboration-Tools wie ServiceNow, Jira, PagerDuty und Slack, um Antwort-Workflows zu automatisieren.

- Zur Untersuchung von Details exportiert der Cloud Log Shipper (CLS) Netskope-Protokolle in die gewünschten SIEMs und Datenseen, um Sicherheitsoperationen oder XDR/MDR-Dienste zu ermöglichen.

Um Ransomware, Insidern und Datendiebstahl entgegenzuwirken, ist eine umfassendere Perspektive in Bezug auf Zugriff und Sicherheitslage, Bedrohungs- und Datenschutz, Analytik und Sicherheits-Stack-Integration erforderlich. Die eingeschränkte Perspektive erfordert auch, dass wir persönliche App-Instanzen genau auf Bedrohungen aus der Cloud und Datenexfiltration untersuchen, da sich die Hinweise häufen, dass diese Zonen Hochrisikozonen darstellen.

Erfahren Sie mehr in unserer Cloud Exchange-Präsentation „Nutzen Sie die Leistung Ihres gesamten Sicherheits-Stacks mit dem kostenlosen Cloud Exchange-Toolset“ bei der SASE Week mit David Willis am 2. November um 14 Uhr für nordamerikanisches und europäisches Publikum. Für die Regionen Asien-Pazifik und Indien findet die Präsentation am 9. November um 14 Uhr der darauffolgenden Woche statt.

Zurück

Zurück

Den Blog lesen

Den Blog lesen