O número total de ataques de phishing dobrou em 2020. Durante o ano, o alvo desses ataques foram as credenciais em cloud, principalmente de aplicações SaaS e de webmail, responsáveis por quase um terço das campanhas de phishing. No mesmo período, vimos cibercriminosos hospedando 13% de suas iscas em aplicações na nuvem. Este blog post busca resumir as principais tendências de phishing de 2020 e revela as principais percepções em relação ao ano de 2021.

Este artigo acompanha o lançamento do Cloud and Threat Report - Edição de Fevereiro de 2021, que analisa as tendências mais interessantes de 2020 nas áreas de nuvem corporativa e segurança na web. Além de destacar o uso de aplicações pessoais, o Cloud and Threat Report também enfatiza quatro tendências:

- O uso de aplicações na nuvem continua crescendo, com um aumento de 20% liderado por aplicações para consumidores e de trabalho colaborativo

- Os documentos maliciosos do Office aumentaram dramaticamente, representando agora 27% de todos os downloads de malware.

- O uso de aplicações pessoais nas empresas só aumenta, com 83% dos usuários acessando aplicações pessoais de dispositivos gerenciados.

- O malware entregue na nuvem continua aumentando, sendo responsável por 61% de todo o malware atual.

Alvos de phishing na nuvem

O número total de ataques de phishing dobrou ao longo do ano em 2020, de acordo com o 4th Quarter 2020 Phishing Activity Trends Report do Anti-Phishing Working Group (APWG). Em outubro de 2020, o APWG reportou um novo recorde, registrando o maior número de ataques de phishing visto em um mês.

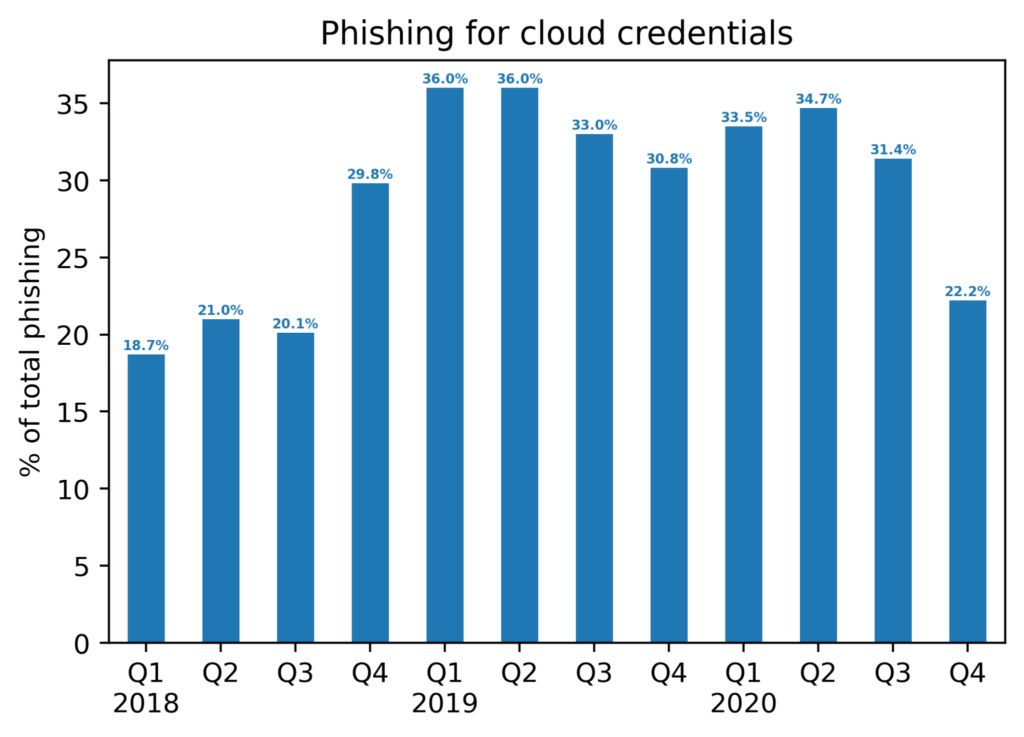

Ao mesmo tempo, a porcentagem do total de ataques de phishing visando credenciais de aplicações em nuvem, especificamente de SaaS e de webmail, caiu para 22,2%. Conforme ilustrado na figura abaixo, esta é a menor porcentagem desde 2018. Essa redução, em comparação com outros alvos de phishing foi impulsionada pelo aumento das campanhas de phishing direcionadas a instituições financeiras, provedores de pagamentos, varejistas online e plataformas de eCommerce.

A expectativa é que SaaS e webmail continuem a permanecer entre os dois principais alvos de phishing, juntamente com as instituições financeiras, que continuarão sendo responsáveis por cerca de um quarto de todos os ataques de phishing. A expectativa é que SaaS e webmail continuem a permanecer entre os dois principais alvos de phishing, juntamente com as instituições financeiras, que continuarão sendo responsáveis por cerca de um quarto de todos os ataques de phishing. Os principais motivadores por trás dessa previsão são:

- Existem muitos alvos potenciais. As aplicações SaaS e de webmail são populares tanto entre os consumidores, quanto entre as empresas.

- Há muitos dados valiosos hospedados em aplicações SaaS e de webmail. Esses dados podem ser aproveitados para extorsão, vendidos no mercado negro ou aproveitados para ataques mais amplos.

- As próprias plataformas de SaaS e webmail podem ser utilizadas para outros fins, como hospedagem de conteúdo ilícito ou para lançamento de ataques cibernéticos mais amplos. As contas de phishing podem ser usadas diretamente pelos phishers ou vendidas no mercado negro.

Phishing a partir de aplicações em nuvem

Em 2020, vimos 13% de todas as iscas de phishing hospedadas diretamente em aplicações SaaS na web. Existem dois tipos comuns de aplicações SaaS usadas para hospedar iscas de phishing: provedores de hospedagem de aplicações e formulários online.

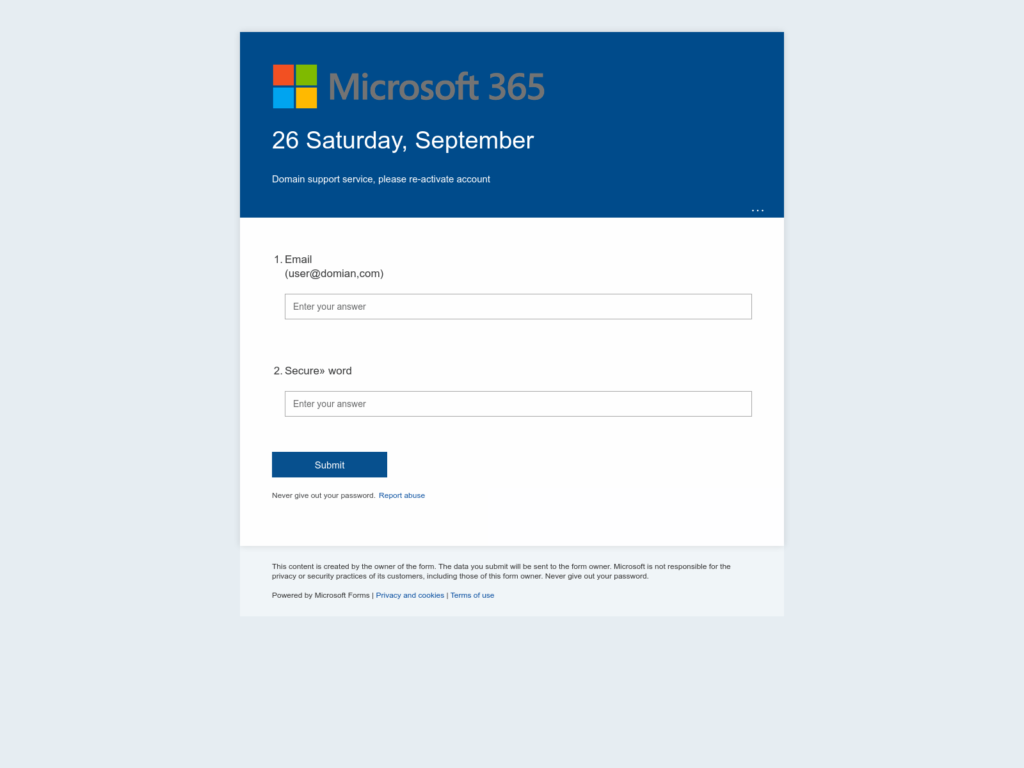

Neste primeiro exemplo de phishing, o invasor não utilizou de muitos esforços e criou um formulário de login do Office 365 usando o Microsoft Forms. Além do logotipo e do esquema de cores, há pouca coisa em comum com a página de login verdadeira. No entanto, esse tipo de ataque de phishing tem algumas vantagens—o invasor tira proveito de um serviço da Microsoft para falsificar suas credenciais. Dessa forma, a vítima verá uma página de login do Office 365 hospedada em um subdomínio de office.com (forms.office.com) com um certificado emitido pela DigiCert para a Microsoft. Ou seja, recai sobre a vítima a responsabilidade de perceber a estética incomum ou no aviso da página que adverte para não compartilhar a senha.

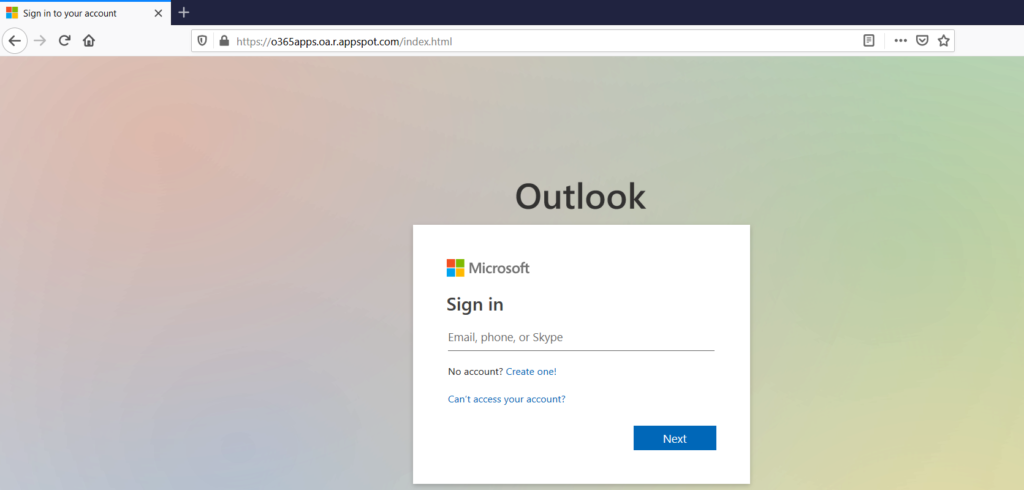

Neste segundo exemplo, a página de login falsificada é uma cópia quase perfeita da página de login real da Microsoft. Esta campanha de phishing foi criada no Google App Engine. Nesse caso, é a vítima que deve perceber que a página foi gerada pelo usuário e hospedada em um serviço do Google. Este tipo de hospedagem de página de phishing é comum em plataformas de phishing como serviço, onde os modelos para a criação de páginas de phishing podem ser facilmente compartilhados.

Previsões

Em 2021, a previsão é que as credenciais de SaaS e webmail continuem sendo os dois principais alvos de ataques de phishing. Ao mesmo tempo, a expectativa é que a porcentagem de iscas de phishing hospedadas em aplicações em nuvem aumente, à medida que mais invasores começam a abusar dos serviços de nuvem para phishing. Por último, a expectativa é ver um aumento no número de invasores que abusam dos fluxos de trabalho OAuth em seus ataques de phishing para contornar a autenticação multifator (MFA) e assim, passarem despercebidos.

A análise apresentada no blog post é baseada em dados anônimos coletados pela plataforma Netskope Security Cloud para um subconjunto de clientes Netskope com autorização prévia.

Voltar

Voltar

Leia o Blog

Leia o Blog