Die Gesamtzahl der Phishing-Angriffe hat sich im Jahr 2020 verdoppelt, wobei das Phishing nach Cloud-Anmeldeinformationen, insbesondere nach Anmeldeinformationen für SaaS- und Webmail-Apps, fast ein Drittel der Ziele von Phishing-Kampagnen ausmachte. Im gleichen Zeitraum stellten wir fest, dass Cyberkriminelle 13 % ihrer Köder in Cloud-Apps hosteten. Dieser Blogbeitrag fasst die wichtigsten Phishing-Trends aus dem Jahr 2020 zusammen und gibt einen Ausblick darauf, was für den Rest des Jahres 2021 zu erwarten ist.

Dieser Blogbeitrag begleitet die Veröffentlichung des Cloud- und Bedrohungsberichts vom Februar 2021, der die interessantesten Trends des Jahres 2020 im Bereich der Cloud- und Websicherheit von Unternehmen analysiert. Neben der privaten App-Nutzung hebt der Cloud Threat Report auch vier weitere Trends hervor:

- Die Nutzung von Cloud-Apps nimmt weiter zu, wobei ein Anstieg von 20 % bei Collaboration- und Consumer-Apps zu verzeichnen ist.

- Die Zahl schädlicher Office-Dokumente hat dramatisch zugenommen und macht nun 27 % aller Malware-Downloads aus.

- Die Nutzung persönlicher Apps in Unternehmen nimmt weiterhin zu: 83 % der Benutzer greifen von verwalteten Geräten auf persönliche Apps zu.

- Über die Cloud verbreitete Schadsoftware nimmt weiterhin zu und macht mittlerweile 61 % der gesamten Schadsoftware aus.

Ziele für Cloud-Phishing

Laut dem Phishing Activity Trends Report für das 4. Quartal 2020 der Anti-Phishing Working Group (APWG) hat sich die Gesamtzahl der Phishing-Angriffe im Laufe des Jahres 2020 verdoppelt. Im Oktober 2020 meldete die APWG einen neuen Rekord für die höchste Anzahl neuer Phishing-Angriffe innerhalb eines Monats.

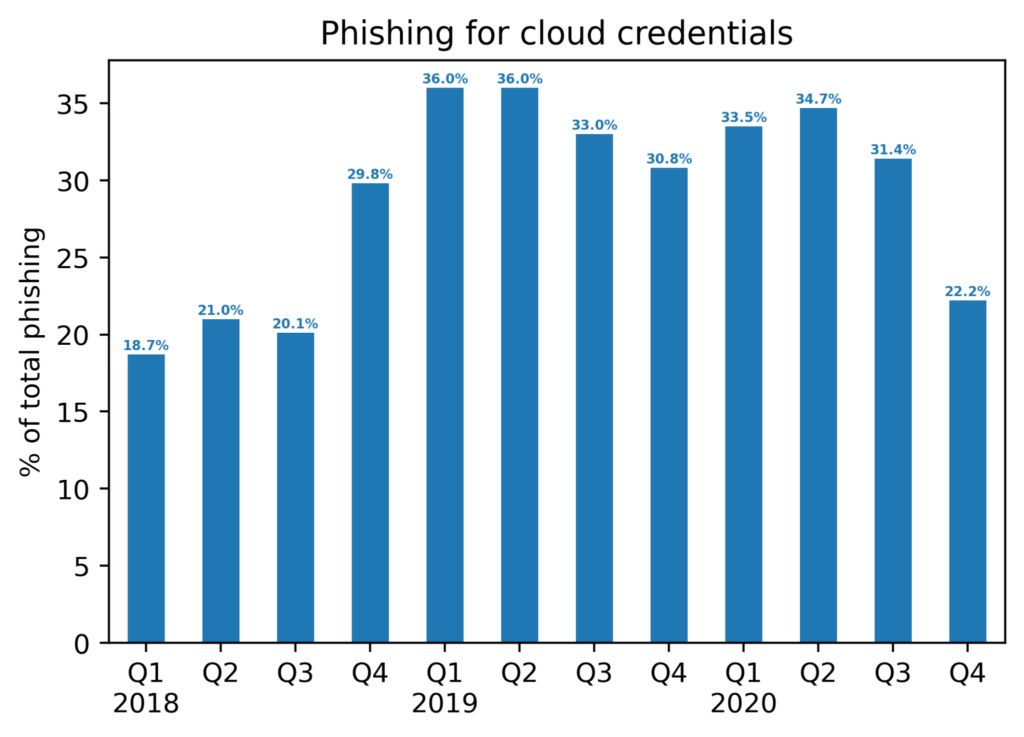

Gleichzeitig sank der Anteil der gesamten Phishing-Angriffe, die auf Anmeldeinformationen für Cloud-Apps, insbesondere SaaS- und Webmail-Anmeldeinformationen, abzielten, auf 22,2 %. Wie die folgende Abbildung zeigt, ist dies der niedrigste Prozentsatz seit 2018. Dieser relative Rückgang im Vergleich zu anderen Phishing-Zielen ist auf eine Zunahme von Phishing-Kampagnen zurückzuführen, die auf Finanzinstitute, Zahlungsanbieter, Online-Händler und E-Commerce-Plattformen abzielten.

Trotz des deutlichen Rückgangs der SaaS- und Webmail-Anmeldeinformationen als Prozentsatz der gesamten Phishing-Angriffsziele liegen sie weiterhin auf dem zweiten Platz hinter den Finanzinstituten (22,5 %) und vor den Zahlungsanbietern (15,2 %). Wir gehen davon aus, dass SaaS und Webmail neben Finanzinstituten auch in absehbarer Zukunft zu den beiden wichtigsten Phishing-Zielen zählen und weiterhin für etwa ein Viertel aller Phishing-Angriffe verantwortlich sein werden. Die Hauptgründe für diese Vorhersage sind:

- Es gibt viele potenzielle Ziele. SaaS- und Webmail-Apps sind bei Verbrauchern und Unternehmen gleichermaßen beliebt.

- In SaaS- und Webmail-Apps werden viele wertvolle Daten gehostet. Diese Daten können zu Erpressungszwecken missbraucht, auf dem Schwarzmarkt verkauft oder für umfassendere Angriffe eingesetzt werden.

- SaaS- und Webmail-Plattformen selbst können für andere Zwecke missbraucht werden, beispielsweise zum Hosten illegaler Inhalte oder zum Starten umfassenderer Cyberangriffe. Gefälschte Konten können von den Phishern direkt verwendet oder auf dem Schwarzmarkt verkauft werden.

Phishing aus Cloud-Apps

Im Jahr 2020 haben wir 13 % aller Phishing-Köder festgestellt, die direkt in SaaS-Anwendungen im Web gehostet wurden. Es gibt zwei beliebte Arten von SaaS-Anwendungen, die zum Hosten von Phishing-Ködern missbraucht werden: App-Hosting-Anbieter und Online-Formulare.

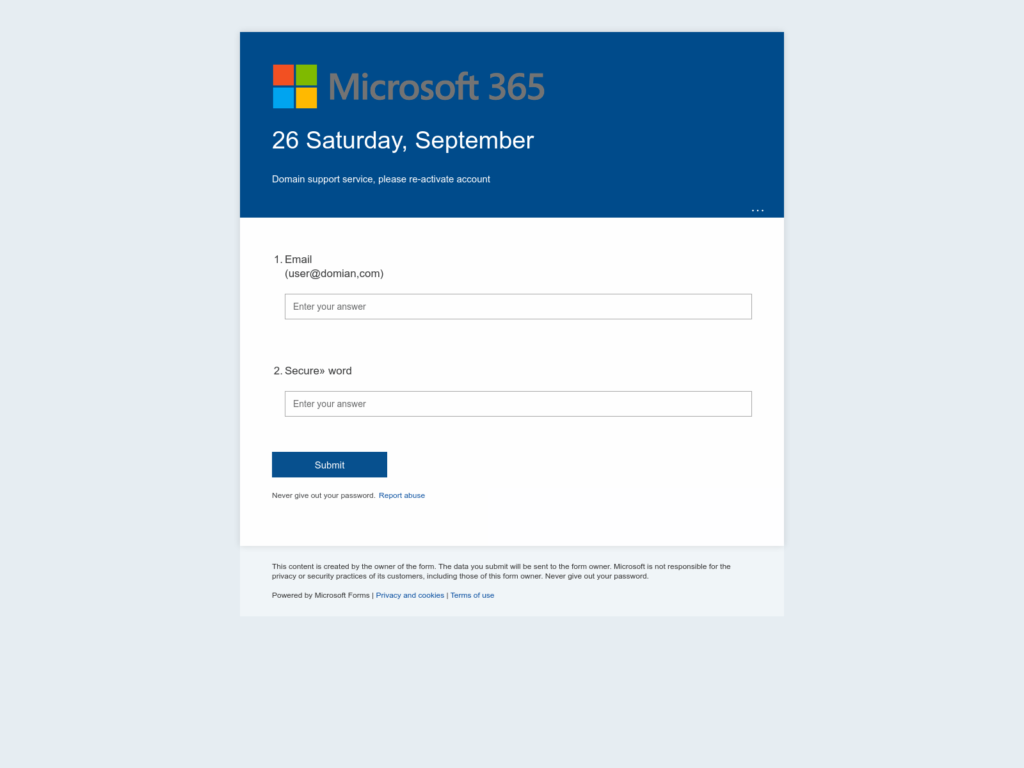

In diesem ersten Beispiel erstellte der Angreifer mit Microsoft Forms mit geringem Aufwand ein Office 365-Anmeldeformular. Abgesehen vom Logo und dem Farbschema gibt es hier wenig Gemeinsamkeiten mit der eigentlichen Anmeldeseite. Allerdings bietet diese Art von Phishing-Angriff auch einige Vorteile: Der Angreifer missbraucht einen Microsoft-Dienst, um an Microsoft-Anmeldeinformationen zu gelangen. Dem Opfer wird eine Anmeldeseite für Office 365 angezeigt, die auf einer Office.com-Subdomäne (forms.office.com) gehostet wird. mit einem von DigiCert an Microsoft ausgestellten Zertifikat. Mit anderen Worten: Es liegt in der Verantwortung des Opfers, die ungewöhnliche Ästhetik oder die Warnung am unteren Seitenrand zu bemerken, die davor warnt, sein Passwort weiterzugeben.

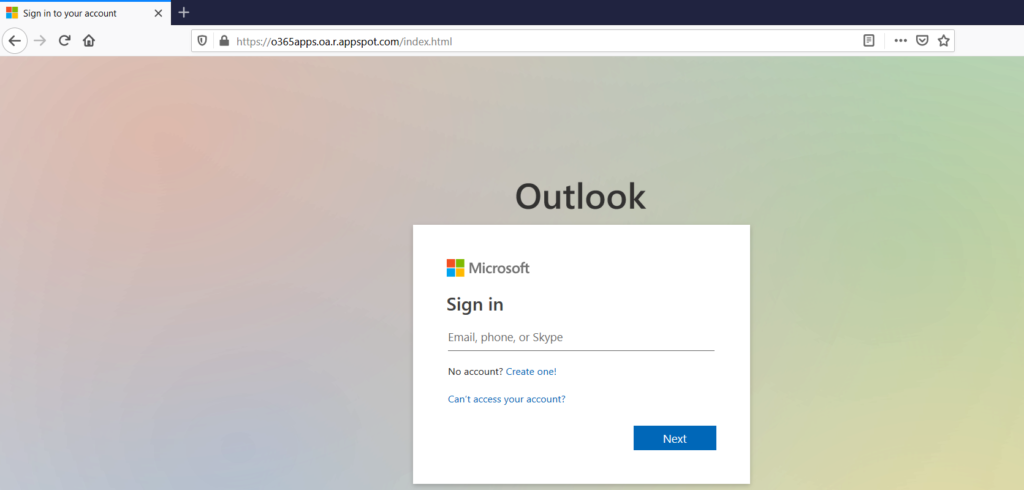

In diesem zweiten Beispiel ist die eigentliche Anmeldeseite eine nahezu perfekte Kopie der eigentlichen Microsoft-Anmeldeseite. Diese Phishing-Kampagne wurde in Google App Engine erstellt. Hier liegt die Verantwortung beim Opfer, das erkennen muss, dass es sich bei der Seite um eine benutzergenerierte Seite handelt, die in einem Google-Dienst gehostet wird. Diese Art des Hostings von Phishing-Seiten ist auf Phishing-as-a-Service-Plattformen üblich, wo Vorlagen zum Erstellen von Phishing-Seiten problemlos geteilt werden können.

Vorhersagen

Wir gehen davon aus, dass SaaS- und Webmail-Anmeldeinformationen auch im Jahr 2021 die beiden Hauptziele von Phishing-Angriffen bleiben. Gleichzeitig erwarten wir, dass der Anteil der in Cloud-Apps gehosteten Phishing-Köder steigen wird, da immer mehr Angreifer beginnen, Cloud-Dienste für Phishing zu missbrauchen. Schließlich erwarten wir eine Zunahme von Angreifern, die OAuth-Workflows in ihren Phishing-Angriffen missbrauchen, um MFA zu umgehen und unbemerkt zu bleiben.

Die in diesem Blogbeitrag vorgestellte Analyse basiert auf anonymisierten Nutzungsdaten, die von der Netskope Security Cloud-Plattform für eine Teilmenge von Netskope-Kunden mit vorheriger Autorisierung erfasst wurden.

Zurück

Zurück

Den Blog lesen

Den Blog lesen