Mit dem Aufkommen von hybrider Arbeit und IoT war die Nachfrage nach sicherem, skalierbarem und anpassungsfähigem Netzwerkzugriff noch nie so groß wie heute. Die herkömmliche Netzwerkzugriffskontrolle (Network Access Control, NAC) wurde für lokale Umgebungen entwickelt, wobei der Schwerpunkt auf Transparenz, Gerätekonformität und Zugriffskontrolle lag. Doch sie genügt nicht mehr den modernen Sicherheitsanforderungen.

In diesem Blog werden die Grenzen des traditionellen NAC untersucht und erläutert, wie Netskope eine dynamischere und umfassendere Lösung für den universellen Zero-Trust-Netzwerkzugriff (UZTNA) bietet.

Die Herausforderungen bei der traditionellen NAC

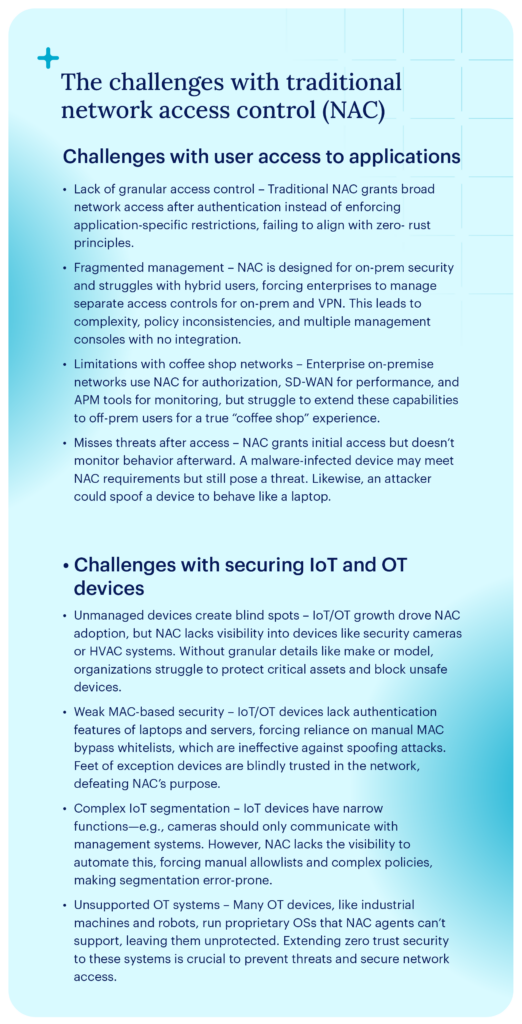

Während das ältere NAC in seinen frühen Anwendungen effektiv war, hat es heute mit Skalierbarkeit, Anpassungsfähigkeit und modernen Sicherheitsbedrohungen zu kämpfen. Die Herausforderungen lassen sich in zwei zentrale Bereiche unterteilen:

Herausforderungen beim Benutzerzugriff auf Anwendungen

Herkömmliches NAC gewährt nach der Authentifizierung einen umfassenden Netzwerkzugriff, anstatt anwendungsspezifische Einschränkungen durchzusetzen. NAC überwacht auch das Verhalten nach dem ersten Zugriff nicht, was zu erheblichen blinden Flecken führen kann. Dieser Mangel an granularer Zugriffskontrolle steht nicht im Einklang mit den Zero-Trust-Prinzipien, was Unternehmen möglicherweise Bedrohungen aussetzt. Schließlich bedeutet das Fehlen integrierter Datenschutzkontrollen, dass Daten für Benutzer oder Geräte anfällig sind, nachdem ihnen Zugriff auf das Netzwerk gewährt wurde. Beispielsweise kann ein mit Malware infiziertes Gerät die NAC-Anforderungen erfüllen, während es dennoch eine erhebliche Bedrohung für das Unternehmen darstellt.

Während lokale Unternehmensnetzwerke in der Lage sind, NAC für die Autorisierung, SD-WAN für verbesserte Leistung, DLP-Appliances für die Datenschutzkontrolle und APM-Tools für die Überwachung zu verwenden, haben diese Netzwerke Schwierigkeiten, wenn es darum geht, diese Funktionen auf externe oder hybride Benutzer auszudehnen und so ein echtes "Coffeeshop"- Erlebnis zu schaffen. Unternehmen sind gezwungen, separate Zugriffskontrolllösungen für On-Premise und VPN zu verwalten und auch die Überwachungs- und Optimierungsfunktionen zu beeinträchtigen. Dies führt zu komplexen, inkonsistenten Richtlinien für mehrere Konsolen und Produkte, die nicht integriert sind.

Herausforderungen bei der Sicherung von IoT- und OT-Geräten

Abgesehen von den Herausforderungen für die Benutzer hat NAC auch Probleme mit der Sicherung von IoT- und OT-Geräten. Während der Aufstieg von IoT und OT dazu beitrug, die anfängliche Einführung von NAC voranzutreiben, fehlt es bei NAC-Steuerungen an Transparenz für Geräte wie Sicherheitskameras und HLK-Systeme, und ohne detaillierte Details wie Marke oder Modell haben Unternehmen, die sich auf NAC verlassen, Schwierigkeiten, kritische Assets zu schützen oder unsichere Geräte zu blockieren. Darüber hinaus fehlen IoT/OT-Geräten fortschrittliche Authentifizierungsfunktionen von Laptops und Servern, weshalb sich Unternehmen auf manuelle MAC-basierte Bypass-Richtlinien verlassen müssen, die gegen Spoofing-Angriffe unwirksam sind. Wenn das Netzwerk aufgefordert wird, einer Reihe von Geräten blind zu vertrauen, wird der Zweck von NAC von vornherein vereitelt.

Es ist erwähnenswert, dass IoT-Geräte oft enge Funktionen haben (z. B. kommunizieren Überwachungskameras nur mit ihren Managementsystemen), aber NAC fehlt die Transparenz, um dies zu automatisieren, was zu weiterer Komplexität und fehleranfälliger Segmentierung führt. In ähnlicher Weise laufen auf OT-Geräten, wie z. B. Industriemaschinen und Robotern, proprietäre Betriebssysteme, die von NAC-Agenten nicht unterstützt werden, sodass teure und kritische Hardware oft ungeschützt bleibt.

Vor diesem Hintergrund ist die Ausweitung von Zero-Trust-Sicherheitsprinzipien auf Anwendungen und IoT/OT-Systeme von entscheidender Bedeutung, um Bedrohungen zu verhindern und den Netzwerkzugriff zu sichern. aber NAC ist nicht der beste Weg, dies zu tun, und schafft jetzt mehr Probleme, als es löst.

Auf Wiedersehen NAC, Hallo UZTNA

Universal ZTNA (UZTNA) integriert die Kernfunktionalität von NAC in ein umfassenderes, anpassungsfähigeres Zero-Trust-Sicherheits-Framework, das für die moderne Welt der hybriden Benutzer, IoT-Geräte und der Cloud geeignet ist. Die Netskope One-Plattform bietet UZTNA, indem sie umfassende Risikotelemetriedaten sammelt und Zero-Trust-Prinzipien nutzt, um konsistente Authentifizierung, Autorisierung und risikobasierte Kontrollen zum Schutz vor Bedrohungen und Datenverlusten bereitzustellen und implizites Vertrauen zu beseitigen, indem der Zugriff mit den geringsten Berechtigungen basierend auf Kontext, Gerätestatus und Standort gewährt wird. UZTNA bietet konsistente Transparenz, Leistung und Sicherheit für On-Premise- und Remote-Anwendungsfälle.

Das Ergebnis ist eine vereinfachte, sichere Zugriffskontrolle in lokalen, Remote- und IoT-Umgebungen, die eine konsistente Sicherheitsdurchsetzung gewährleistet. Netskope One SASE bietet eine echte UZTNA-ausgerichtete Lösung durch diese drei wichtigen Komponenten für Anwendungsfälle:

- Secure optimized user access (coffee shop networking)– The Netskope One Client secures on-premise and remote users with a unified management and policy engine for consistent, high-performance access and a seamless user experience. Unlike static NAC, Netskope One Private Access enables UZTNA functionality that dynamically adjusts access based on identity, risk, behavior, and device health, reducing lateral movement. It also leverages built-in threat and data protection controls to ensure that local network users benefit from the same advanced security that remote user traffic benefits from when passing through the Netskope One platform in the cloud. It also uses Netskope One DEM to provide hop-by-hop visibility across the LAN, last/middle/first mile and application. The Netskope One Client also delivers high performance connectivity with SD-WAN optimization.

- Sichere Zutrittskontrollen für IoT/OT: Netskope Device Intelligence in Kombination mit Netskope SASE Gateway nutzt KI/ML-gesteuerte IoT/OT-Geräteerkennung und Risikobewertung, um SSE-, SD-WAN- und SD-LAN-Richtlinien dynamisch zu informieren und Sicherheitsentscheidungen in Echtzeit zu ermöglichen. Wenn beispielsweise eine Videokamera mit einer niedrigen Risikobewertung von 50 eine abnormale SSH-Aktivität initiiert, springt ihre Bewertung auf 95 und löst eine SD-LAN-Richtlinienaktualisierung aus, um das Gerät dynamisch über vorhandene Switches und Access Points hinweg zu mikrosegmentieren.

- Sicherer drahtloser Zugang: Netskope Zero-Trust-SIM bietet globalen Mobilfunkzugriff auf 400+ Netzwerke und erweitert die Zero-Trust-Sicherheit auf IoT/OT-Geräte wie Maschinen und Roboter, die keine ausführen Netskope Client können. Es umfasst auch ein von Netskope verwaltetes 4G/5G SASE-Abonnement für geschützte IoT/OT-Geräte und clientlosen Remote-Zugriff für die Fehlerbehebung.

Herkömmliche NAC können mit hybrider Arbeit, IoT und modernen Sicherheitsanforderungen nicht Schritt halten. Die UZTNA-Funktionalität von Netskope ersetzt ältere NAC durch eine anpassungsfähigere, intelligentere und skalierbarere Lösung. Es setzt granulare Zugriffskontrollen durch, schützt Netzwerke vor IoT/OT-Bedrohungen und optimiert die Richtlinienverwaltung in lokalen, Remote- und IoT-Umgebungen.

Verlässt sich Ihr Unternehmen immer noch auf veraltete NAC? Oder ist es an der Zeit, die Zukunft mit UZTNA zu umarmen?

Wenn Sie mehr darüber erfahren möchten, wie Netskope die UZTNA-Funktionalität ermöglicht, besuchen Sie bitte unsere Seiten zu Netskope Private Access, Netskope Device Intelligence und SASE Branch.

Zurück

Zurück

Den Blog lesen

Den Blog lesen