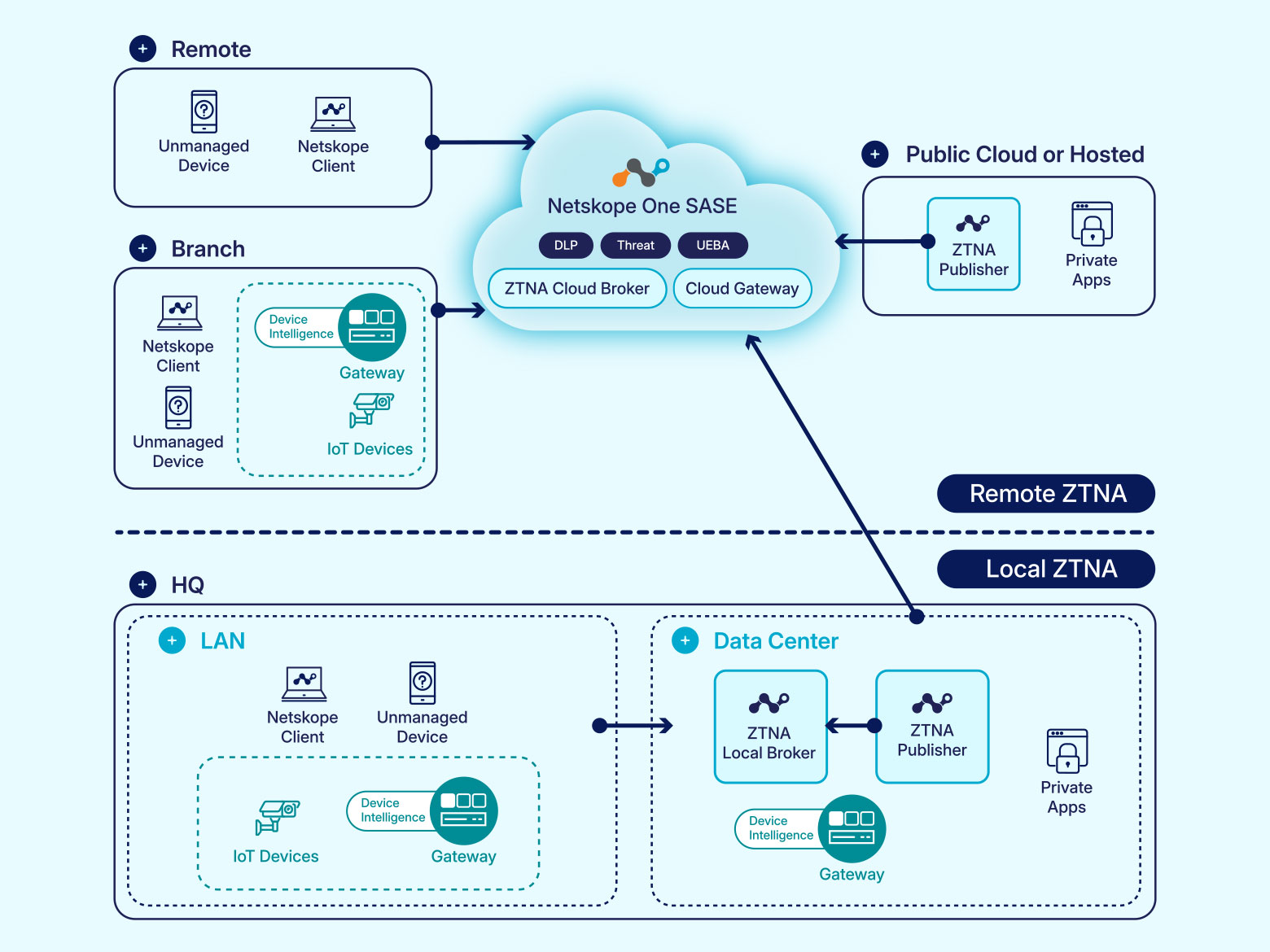

Universal ZTNA (UZTNA) erweitert den traditionellen Zero-Trust-Netzwerkzugriff, indem es nicht nur Benutzer, sondern auch IT-, OT- und IoT-Geräte sichert. Es bietet identitätszentrierten Zero-Trust-Zugriff in lokalen, Cloud- und Hybrid-Umgebungen mit einheitlichen Richtlinien, kontinuierlicher Überwachung und Echtzeitdurchsetzung, um überall konsistente Sicherheit und Benutzererfahrung zu gewährleisten. Im Gegensatz zu herkömmlichem ZTNA, das oft auf den Benutzer-zu-App-Zugriff beschränkt ist, vereinheitlicht UZTNA die Kontrollen über Personen, Geräte und Umgebungen hinweg, sowohl an der Ferne, auf dem Campus als auch darüber hinaus.

Für Unternehmen bedeutet dies höhere Sicherheit, vereinfachte Abläufe und nahtlosen, leistungsstarken Zugriff auf jede Anwendung, von jedem Gerät aus, unabhängig davon, ob verwaltet oder nicht verwaltet. Mit seiner Fähigkeit, ältere VPN-, NAC- und VDI-Tools zu konsolidieren und zu ersetzen, ist universelles ZTNA der moderne Standard für Unternehmen, die hybrides Arbeiten unterstützen, nicht verwaltete Geräte sichern und sich auf die Zukunft des KI-gesteuerten, risikobewussten Zugriffs vorbereiten möchten.

Traditionelles ZTNA | Universelles ZTNA |

Hauptsächlich für den Fernzugriff von Benutzern entwickelt | Erweitert den sicheren Zugriff auf Remote-, Zweigstellen-, Campus- und Nicht-Benutzergeräte (IoT/OT) |

Die Benutzererfahrung variiert je nach Standort (remote vs. lokal) | Bietet überall eine konsistente Benutzererfahrung |

Abdeckung von Endpunkt-initiierten Apps | Abdeckung von Endpunkt- und serverinitiierten Apps |

Agentenbasierter Zugriff (verwaltete Geräte) | Agentenbasierter oder agentenloser Zugriff (nicht verwaltet/BYOD) |

Mehrere, unterschiedliche Richtlinien-Engines und Durchsetzungspunkte | Eine einzige, einheitliche Richtlinien-Engine für alle Benutzer und Geräte |

Zugriffsberechtigungen passen sich nach dem Login nur selten an | Risikobasierte Anpassungen in Echtzeit basierend auf dem Benutzer- und Geräteverhalten |

Cloud-basierter Trust Broker | Cloud- und lokaler Broker |

Erfordert mehrere Verwaltungskonsolen | Verwaltung über eine einzige Verwaltungskonsole |

Zurück

Zurück