Während wir alle lernen, wie man die aufkommende Technologie von Secure Service Edge (SSE) praktisch anwendet, ist hier ein bedeutender SSE-Anwendungsfall – vielleicht der bedeutendste, zumindest in unserer unmittelbaren Zukunft. Mit Blick auf das Jahr 2022 beschäftigen sich viele Unternehmen zweifellos intensiv mit der Rückkehr ins Büro. Doch die Rückkehr ins Büro bringt ihre eigenen unerwarteten Risiken mit sich, auf die Sicherheitsverantwortliche vorbereitet sein müssen. Ebenso zeichnet sich am Horizont die „große Resignation“ von Wissensarbeitern ab, die auf der Suche nach dauerhafteren Möglichkeiten zur Heimarbeit sind. Der „Great Switch“ ist die wahrscheinlichere Situation, die der Free Agency bei Sportlern ähnelt, wie sie 2021 bereits im Dienstleistungssektor des Arbeitsmarktes zu beobachten ist. Es ist klar, dass Sicherheitsteams jetzt ihre Denkweise neu ausrichten müssen, um sicherzustellen, dass ihre Daten sicher sind, egal wo sie gespeichert sind und von wo aus auf sie zugegriffen wird, wenn Mitarbeiter ihren Beruf wechseln. Insbesondere durch die Nutzung der Sichtbarkeit, der Instanzerkennung und des Datenkontexts, die einer SASE-Architektur (Secure Access Service Edge) innewohnen, sowie der Technologien, aus denen SSE besteht und die die Sicherheitsseite von SASE bilden.

Insider-Drohungen hinter dem „Großen Rücktritt“

Um diese Situation ins rechte Licht zu rücken: Die meisten Unternehmen geben ihre Absicht, ins Büro zurückzukehren, 30 bis 60 Tage im Voraus bekannt, um den Mitarbeitern ausreichend Zeit zur Vorbereitung zu geben. Viele gehen davon aus, dass Arbeitnehmer, die sich an die Telearbeit gewöhnt haben, nicht mehr ins Büro zurückkehren wollen, sondern stattdessen dauerhaft nach Telearbeit suchen und bereit sind, für flexiblere Arbeitszeiten den Arbeitsplatz zu wechseln. Doch mit der Zunahme der Jobsuche steigt auch das Risiko der Offenlegung vertraulicher Daten.

Anfang des Jahres stellten die Netskope Threat Labs einen Anstieg des Datendiebstahls bei Mitarbeitern in den letzten 30 Tagen ihrer Beschäftigung um 300 % fest . 74 % dieser Daten landeten dabei auf privaten Instanzen von Google Drive. Darüber hinaus stellt der Netskope Cloud Threat and Threat Report fest, dass auf 83 % der verwalteten Unternehmensgeräte bereits persönliche App-Instanzen installiert sind, was den Datenexfiltrationsprozess noch einfacher macht.

Ohne den entsprechenden integrierten Datenkontext, die nötige Sichtbarkeit und Instanzkenntnis setzen sich Unternehmen einem enormen Risiko aus, wenn ihre vertraulichen Daten im Zuge der Wiedereröffnung ihrer Büros exfiltriert werden. Wenn ein durchschnittlicher Mitarbeiter pro Monat bis zu 20 Unternehmensdateien in eine persönliche App-Instanz verschiebt und Sie weder die Daten noch deren Speicherort sehen können, haben Sie bereits ein ernstes Problem.

Hier können Technologien, aus denen SSE besteht, innerhalb einer richtig konzipierten SASE-Architektur Sicherheitsverantwortlichen dabei helfen, ihre Sicherheitsstrategie zu optimieren und vertrauliche Daten zu schützen, während sie durch verwaltete und nicht verwaltete Cloud-Anwendungen verschoben werden, einschließlich persönlicher Instanzen, die für die Datenexfiltration bevorzugt werden.

SSE-Überlegungen in der Praxis

SSE bezieht sich laut Gartner-Definition auf den sich entwickelnden Sicherheits-Stack, der für eine erfolgreiche SASE-Konvergenz erforderlich ist, einschließlich Cloud Access Security Broker (CASB), Secure Web Gateway (SWG), Firewall-as-a-Service und Zero Trust Network Access (ZTNA)-Funktionen. Zwei wesentliche Vorteile von SSE sind die Möglichkeit, Daten überallhin zu verfolgen und den Kontext des Datenzugriffs zu verstehen.

In der Netskope Security Cloud kann sich dies durch einen Datenschutz manifestieren, der Inline-KI/ML-Klassifikatoren für Bilder und Dokumente wie Lebensläufe, Quellcode und andere spezifische Arten sensibler Daten nutzt. Ebenso kann Netskope Advanced Analytics unbekannte Datenbewegungen und Risiken anzeigen, kategorisiert nach App, Benutzer, Instanz und Aktivität, sowie Hochrisiko-Apps, doppelte App-Verwendung und andere Risiken. Bei Integration mit der Benutzer- und Entitätsverhaltensanalyse (UEBA) wird der Kontext, in dem diese Klassifikatoren und Risiken erkannt werden, mit Instanzbewusstsein angezeigt und es kann ein Alarm ausgelöst und das Sicherheitsteam über verdächtige Aktivitäten benachrichtigt werden.

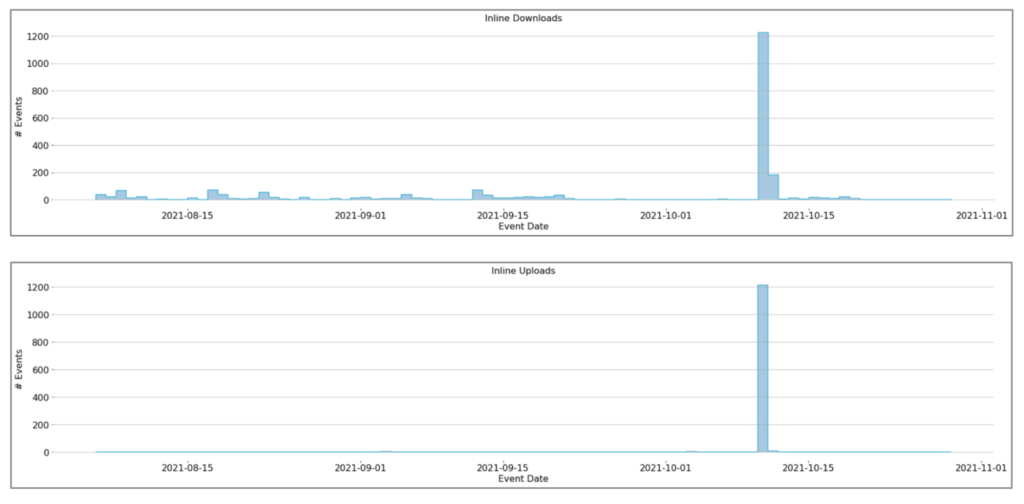

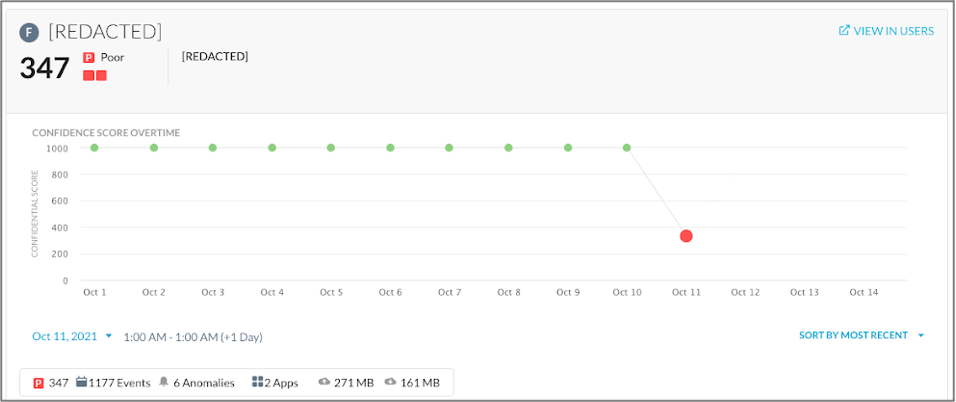

Um besser zu verdeutlichen, wie das alles in der Praxis funktioniert, hier unsere Erkenntnisse aus einer aktuellen Fallstudie. Bei einem Finanzdienstleistungsunternehmen erfasst Netskope SSE Aktivitäten im Web, in Apps, Cloud-Diensten und Datenaktivitäten des Unternehmens. Netskope SSE identifizierte einen ausscheidenden Mitarbeiter, der mehr als 1.200 vertrauliche Firmendateien zur Cloud-Speicherung auf eine persönliche App-Instanz kopiert hatte. In dieser Situation und wie unten abgebildet, hat Netskope UEBA nicht nur erkannt, dass der Benutzer zehnmal mehr Dateien herunterlud als normalerweise, sondern auch, dass diese Dateien an persönliche Cloud-App-Instanzen gingen. Infolgedessen korrelierte UEBA mehr als sechs Anomalien und verschiedene DLP-Warnungen, um den User Confidence Index (UCI)-Score des Benutzers sofort von fast 1000 (gut) auf 347 (schlecht) zu senken und das Sicherheitsteam des Unternehmens zu alarmieren.

Die adaptiven Richtlinienkontrollen von Netskope können auch auf der Grundlage von UCI für Benutzerrisiken sowie des Cloud Confidence IndexTM (CCI) für App-Risiken in Echtzeit reagieren, indem sie das Benutzerverhalten coachen, sicherere Alternativen empfehlen, eine verstärkte Authentifizierung aufrufen oder Begründungen für gewünschte Aktivitäten anfordern. Durch die Nutzung von Kontext und Kontext in Richtlinienkontrollen kann Netskope Insider, Kompromisse und unerwünschte Datenbewegungen inline und per API-Prüfung erkennen.

Angesichts dieser Art von Insider-Bedrohungssituation müssen Sicherheitsverantwortliche, die ihre Sicherheitsstrategie weiterentwickeln möchten, um den Plänen zur Rückkehr an den Arbeitsplatz angesichts der bevorstehenden großen Kündigungen (oder des Personalwechsels) Rechnung zu tragen, Einblick in den Datenfluss haben und dabei Kontext- und Instanzbewusstsein beweisen. Für die Wirksamkeit von SSE-Bedrohungen und Datenschutz innerhalb von SASE ist der Kontext eine Kernanforderung, die herkömmliche, in der Cloud gehostete Abwehrmaßnahmen heute einfach nicht bieten können. Als Ergebnis dieser Sicherheitsmigration mit vier wichtigen Transformationen kann SASE Ihnen dabei helfen, Ihre Netzwerk- und Sicherheitstransformationsphasen besser zu unterstützen. SSE wird jedoch Ihren Erfolg bei App- und Datentransformationsphasen in direktem Zusammenhang mit Bedrohungs- und Datenschutz bestimmen.

Zurück

Zurück

Den Blog lesen

Den Blog lesen