この定義を念頭に置いて、SaaS Security Posture Management(SSPM)は、Slack、Salesforce、Microsoft 365 などのクラウドベースの Software-As-A-Service (SaaS)アプリケーションの自動継続監視を提供して、リスクのある構成を最小限に抑え、構成のドリフトを防ぎ、 セキュリティ チームと IT チームがコンプライアンスを確保できるように支援します。

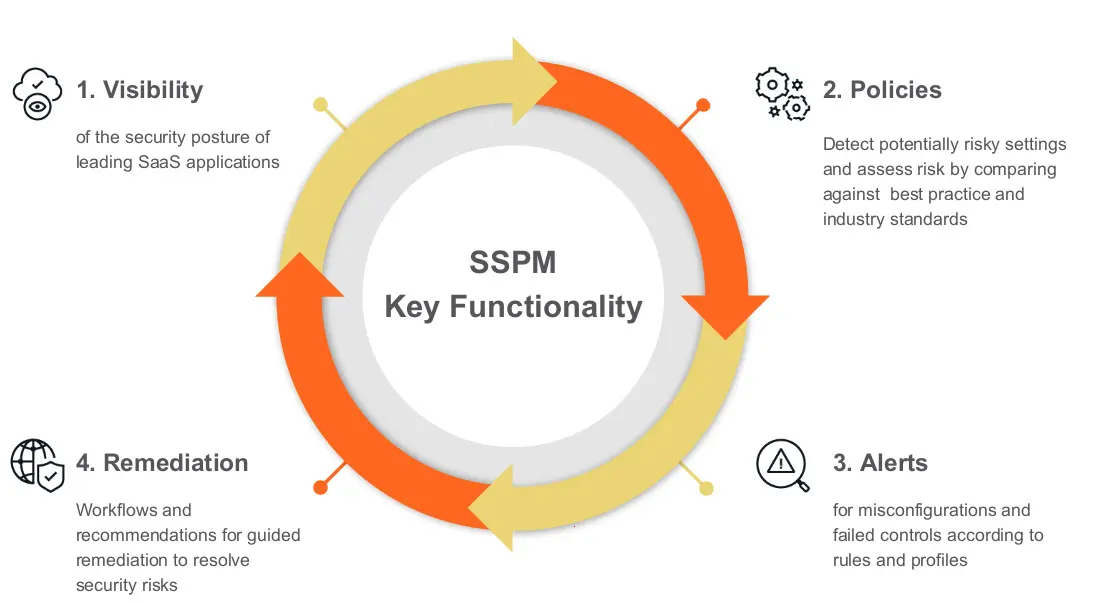

企業は、ワークロードや機密データをSaaSアプリケーションに移行することを加速させていますが、偶発的な流出、データ漏洩を引き起こす過度の権限付与、コンプライアンス違反、マルウェアなどの脅威のリスクは依然として大きな課題となっています。SSPMは、重要なワークロードを保護し、これらの課題に対処するための可視化、制御、コンプライアンス管理機能を組織に提供します。SSPMを使用すると、SaaSスタックに関連するリスクを把握し、設定ミスの迅速な検出、コンプライアンスの徹底、インサイダーの脅威やマルウェアからの保護に必要なツールを入手することができます。

SaaSアプリケーションには、企業や個人など、数え切れないほどの機密データが保存されていますが、ベンダーには、ユーザーと一緒に必要なすべてのセキュリティポリシーを策定するための専門知識やリソースがない場合が少なくありません。これらの異なるセキュリティポリシーを開発し、アプリケーションやユーザー間で一貫して適用することは、非常に困難な作業です。SSPMは、CISやNISTなどの業界標準に対応する事前定義されたポリシープロファイルに対してSaaSアプリケーションの設定を継続的に監視することによって、このプロセスを簡素化します。設定ミスはすぐに警告され、ユーザーは悪用される前に問題を自動的に修正することも可能です。

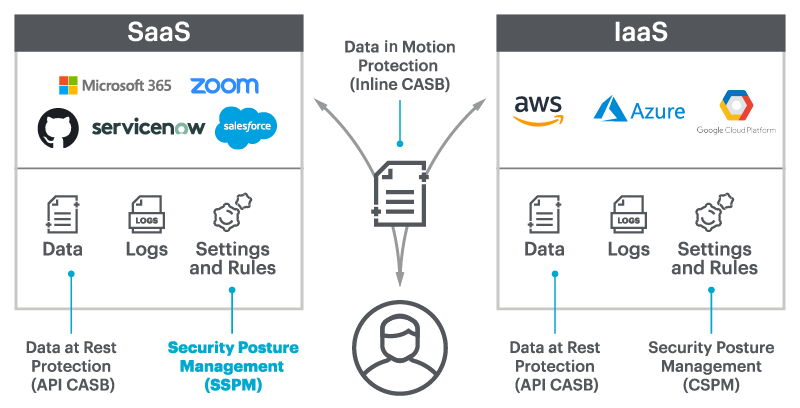

SSPMはCASB (Cloud Access Security Broker) と緊密に連携し、SaaSアプリケーションのインライン保護とAPI保護の両方を提供します。

データシート: Netskope SaaSセキュリティポスチャ管理

詳細情報: Netskope for Managed Cloud Applications

Back

Back